01-正文

本章節下載: 01-正文 (5.45 MB)

|

如果您想? |

您可以查看 |

|

初識產品的大致形態、業務特性或者它在實際網絡應用中的定位 |

“產品概述” |

|

通過搭建Web環境來管理設備,同時想進一步熟悉其設置頁麵 |

|

|

通過Web設置頁麵來設置設備的無線網絡基本屬性、接入控製、高級屬性等 |

“無線設置” |

|

通過Web設置頁麵來設置設備WAN口的上網參數、LAN口相關功能、DHCP功能、VLAN應用等 |

“接口設置” |

|

通過Web設置頁麵來設置對用戶登錄設備的上網行為管理 |

“上網管理” |

|

通過Web設置頁麵來實現設備及網絡環境的安全性,比如:ARP安全、接入控製、防火牆等 |

“安全專區” |

|

通過Web設置頁麵來設置雲wifi,可進行注冊、綁定和升級 |

“雲WiFi” |

|

通過Web設置頁麵來實現設備IPSec VPN功能和L2TP VPN功能 |

“設置IPSec VPN”和“設置L2TP特性” |

|

通過Web設置頁麵來設置設備WAN口的帶寬、IP流量限製、網絡連接限數等 |

“設置QoS” |

|

通過Web設置頁麵來實現設備的高級業務功能,比如:NAT、虛擬服務器、業務控製、路由管理等 |

“高級設置” |

|

通過Web設置頁麵對設備進行維護管理,比如:軟件升級、用戶管理、SNMP等 |

“設備管理” |

|

通過Web設置頁麵對設備當前的設置狀態進行查詢或對係統運行情況進行監控等 |

“係統監控” |

|

通過具體的典型組網舉例來進一步理解設備的關鍵特性 |

“典型組網配置舉例” |

|

通過命令行來簡單地維護設備 |

|

|

定位或排除使用設備過程中遇到的問題 |

|

|

獲取設備重要的缺省出廠配置信息 |

![]()

本手冊中所有涉及無線相關的內容,僅ER3108GW支持。

本章節主要包含以下內容:

· 產品簡介

· 主要特性

· 典型組網應用

感謝您選擇了H3C ER3108G係列企業級路由器(以下簡稱路由器),它們主要適用於SMB(Small and Medium Business,中小企業)、政府/企業機構、網吧等網絡環境。

路由器采用專業的64位網絡處理器,同時配合DDRII RAM進行高速轉發。並且支持豐富的軟件特性(比如:IP流量限製、策略路由、ARP綁定、ARP防護、防攻擊、QQ/MSN應用限製、IPSec VPN等功能),同時提供非常簡便、易操作的Web設置頁麵,可以幫您快速地完成各功能特性需求的配置。

表2-1 路由器列表

|

產品 |

描述 |

|

|

ER3108G係列 |

ER3108G |

· 提供1個10/100/1000 Base-T WAN口、8個10/100/1000 Base-T LAN端口、1個USB2.0接口和1個Console接口 · 提供2個SMA的射頻天線接口(僅ER3108GW支持) · 采用64位單核網絡處理器,同時配合DDRII高速RAM進行高速轉發 |

|

ER3108GW |

||

![]()

· 手冊中所涉及的Web設置頁麵以ER3108GW為例進行介紹,ER3108G的設置參考ER3108GW即可。

· 手冊中所描述的功能特性規格可能隨產品的升級而發生改變,恕不另行通知。詳情您可以向H3C公司市場人員或技術支援人員谘詢獲取。

· 策略路由

實現按照用戶製定的策略選擇路由,如出接口的選擇等。

· 高性能防火牆

內置高性能防火牆,通過設置出站和入站通信策略來快速地實現訪問控製。

· 防攻擊

支持對來自因特網和內網的常見攻擊進行防護。同時,內置內網異常流量防護模塊,對局域網內各台主機的流量進行檢查,並根據您所選擇的防護等級(支持高、中、低三種)進行相應的處理,確保網絡在遭受此類異常攻擊時仍能正常工作。

· ARP雙重防護

通過靜態ARP綁定功能,固化了網關的ARP表項;另外,對於DHCP分配的IP地址,則采用DHCP授權ARP技術,自動綁定分配的IP地址/MAC地址信息,從而可以有效地防止ARP欺騙引起的內網通訊中斷問題;同時,提供毫秒級的免費ARP定時發送機製,可以有效地避免局域網內主機中毒後引發的ARP攻擊。

· VLAN

支持多局域網功能,您可以方便的劃分局域網為多個網段,降低廣播域和ARP病毒的影響。針對每個局域網可以配置單獨的DHCP Server和防火牆規則。

· 業務控製

QQ/MSN等即時通訊軟件的大量普及,可能會引起員工辦公效率低下,無法集中精力。路由器獨有的應用控製功能,可以方便地限製內網用戶對QQ/MSN等應用的使用;同時還支持對大智慧/分析家/同花順/廣發至強/光大證券/國元證券等金融軟件的應用控製功能。另外,您還可以通過對特權用戶組的設置保證關鍵用戶的使用不受影響。

· IPSec VPN

通過VPN安全連接,最多支持10路IPSec連接到辦公網絡。

· 網絡流量監控

提供流量實時監控和排序功能,同時提供多種安全日誌,包括內/外網攻擊實時日誌、地址綁定日誌、流量告警日誌和會話日誌,為網絡管理員實時監控網絡運行狀態和安全狀態提供了更快捷的窗口。

· 網絡流量限速

通過基於IP的網絡流量限速功能,可以有效地控製指定用戶的上/下行流量,限製了P2P軟件對網絡帶寬的過度占用。同時,提供彈性帶寬功能,在網絡空閑時可以智能地提升用戶的限製帶寬,既充分地提升了網絡帶寬的利用率,又保證了網絡繁忙時帶寬的可用性。

· USB管理

支持USB快速備份和快速恢複功能;還支持設備啟動的時候從USB中加載配置的功能。

· 提供非常簡便的Web設置頁麵,配置直觀、易操作、使用複雜度低。

· 每個Web設置頁麵均提供詳細的聯機幫助,供您查閱。

· 提供了豐富的統計信息和狀態信息顯示功能,使您對路由器當前的運行狀態一目了然。

· 支持通過本地和遠程Web方式對路由器進行詳細的配置和管理。

· 支持通過Console口、Telnet方式對路由器進行簡單的命令行管理。

圖2-1 組網應用(以ER3108GW為例)

![]()

本章主要包含以下內容:

· 建立網絡連接

· 常用頁麵控件介紹

· 頁麵列表操作介紹

完成硬件安裝後,在登錄路由器的Web設置頁麵前,您需要確保管理計算機和網絡滿足一些基本要求。

· 確認計算機已安裝並啟用了以太網網卡。

· 確認計算機已和ER3108GW的LAN口相連(有線方式)。

建議您將計算機設置成缺省的“自動獲得IP地址”和“自動獲得DNS服務器地址”,由ER3108GW自動分配IP地址。

![]()

如果您想給計算機指定靜態IP地址,則需要將計算機的IP地址與ER3108GW的IP地址設置在同一子網中(ER3108GW缺省IP地址為192.168.1.1,子網掩碼為255.255.255.0)。

操作步驟如下:

|

1. 單擊屏幕左下角<開始>按鈕進入[開始]菜單,選擇“運行”,彈出“運行”對話框 2. 輸入“ping 192.168.1.1(設備的IP地址,此處是缺省IP地址)”,單擊<確定>按鈕 |

|

|

3. 如果在彈出的對話框中顯示了從設備側返回的回應,則表示網絡連通;否則請檢查網絡連接 |

|

· 確認計算機已安裝了無線網卡,並處於開啟狀態。

· 將計算機放置於ER3108GW的無線網絡範圍內(小於100m)。

建議您將計算機設置成缺省的“自動獲得IP地址”和“自動獲得DNS服務器地址”,由ER3108GW自動分配IP地址。

![]()

如果您想給計算機指定靜態IP地址,則需要將計算機的IP地址與ER3108GW的IP地址設置在同一子網中(ER3108GW缺省IP地址為:192.168.1.1,子網掩碼為255.255.255.0)。

設置步驟如下(以Windows 7係統為例):

|

1. 單擊桌麵右下角的網絡圖標,如 |

|

|

2. 單擊“本地連接”,單擊<屬性>按鈕,進入“本地連接屬性”窗口 |

|

|

3. 雙擊“Internet協議版本4(TCP/IPv4)” |

|

|

4. 配置電腦的IP地址 · 當路由器開啟DHCP功能時,可選擇自動獲取IP地址和DNS服務器地址,或通過手動配置電腦IP地址,與路由器IP地址(缺省192.168.1.1)保持同一網段 · 當路由器關閉DHCP功能時,隻能通過手動配置電腦IP地址,與路由器IP地址(缺省192.168.1.1)保持同一網段 設置好IP地址後,單擊<確定>按鈕,返回[本地連接 屬性]對話框,再單擊<確定>按鈕 |

|

如果當前管理計算機使用代理服務器訪問因特網,則必須取消代理服務,操作步驟如下:

|

1. 在瀏覽器窗口中,選擇[工具/Internet 選項]進入“Internet 選項”窗口 |

|

|

2. 選擇“連接”頁簽,並單擊<局域網設置(L)>按鈕,進入“局域網(LAN)設置”頁麵。請確認未選中“為LAN使用代理服務器”選項;若已選中,請取消並單擊<確定>按鈕 |

|

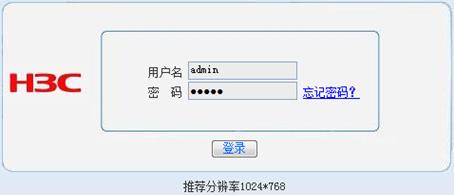

運行Web瀏覽器,在地址欄中輸入“http://192.168.1.1”,回車後跳轉到Web登錄頁麵,如圖3-1所示。輸入用戶名、密碼(缺省均為admin,區分大小寫),單擊<登錄>按鈕或直接回車即可進入Web設置頁麵。

圖3-1 登錄路由器Web設置頁麵

![]()

· 同一時間,路由器最多允許五個用戶通過Web設置頁麵進行管理。當對路由器進行多用戶管理時,建議不要同時對其進行配置操作,否則可能會導致數據配置不一致。

· 為了安全起見,建議您首次登錄後修改缺省的登錄密碼,並保管好密碼信息。

· 驗證碼功能會使您的係統安全性更高。當用戶登錄路由器Web頁麵,輸入用戶名或者密碼錯誤後,再次輸入用戶名和密碼時需要輸入驗證碼。如果您想在登錄路由器Web設置頁麵時不需要輸入驗證碼,可以通過登錄管理頁麵來設置其狀態。

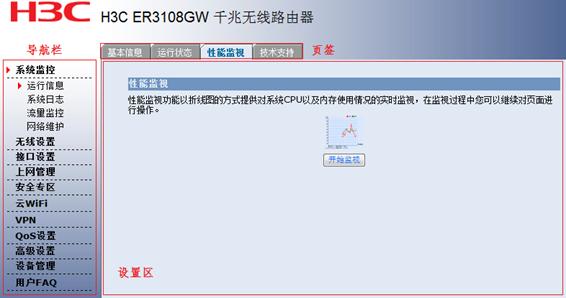

圖3-2 Web設置頁麵示意圖

以下控件是Web設置頁麵中經常出現的,有關它們的用途請參見下表。

|

頁麵控件 |

描述 |

|

|

文本框,用於輸入文本 |

|

|

單選按鈕,用於從多個選項中選擇一項 |

|

|

複選框,用於開啟(選中)和關閉(未選中)該功能或服務 |

|

|

下拉列表框,用於選擇相應的列表項 |

|

|

當您完成了某頁麵設置項的操作後,必須單擊該頁麵上的<應用>按鈕,設置才能生效 |

|

|

如果頁麵中出現類似的藍色字體項,您可以通過單擊它來跳轉到相應的頁麵進行設置修改 |

|

|

單擊<刷新>按鈕,您可以手動對設置頁麵的數據進行更新;在“自動刷新”列表框中選擇刷新頻率後,頁麵的數據會自動根據該刷新頻率進行更新 |

路由器的Web設置頁麵中經常會出現類似圖3-3的頁麵,此處對其操作進行統一的介紹,以下不再贅述。

|

界麵項 |

描述 |

|

|

您可通過設置關鍵字,單擊<查詢>按鈕來查看符合條件的列表項 |

|

|

單擊<顯示全部>按鈕,您可查看所有的列表項 |

|

|

單擊<全選>按鈕,您可選中所有的列表項對其進行批量操作

您也可以通過單擊各列表項的方式來選中指定表項進行批量操作 |

|

|

單擊<新增>按鈕,您可在彈出的對話框中添加一個新的表項。添加完成後,您可以通過該頁麵中的查詢功能來確認剛添加的表項是否已存在 選中指定的列表項,單擊<刪除>按鈕,您可將該列表項刪除 |

|

|

單擊該圖標,您可在彈出的對話框中對該列表項進行修改

雙擊某列表項,同樣也可在彈出的對話框中對該列表項進行修改 |

|

|

當列表中的標題欄出現箭頭時,表示您可以根據對應的標題項進行排序操作。您可以通過單擊標題項來切換升序和降序方式

“↓”表示降序,“↑”表示升序 |

當您長時間沒有操作Web設置頁麵時,係統超時並將注銷本次登錄,返回到Web設置登錄頁麵(如圖3-1所示)。

![]()

單擊導航欄中的![]() ,確認後即可退出Web設置頁麵。

,確認後即可退出Web設置頁麵。

本章節主要包含以下內容:

· 無線服務簡介

· 設置無線AP

WLAN技術是當今通信領域的熱點之一,和有線相比,無線局域網的啟動和實施相對簡單,成本相對低廉,一般隻要安放一個或多個接入點設備就可建立覆蓋整個建築或地區的局域網絡。

使用WLAN解決方案,網絡運營商和企業能夠為用戶提供方便的無線接入服務,主要包括:

· 應用具有無線局域網功能的設備建立無線網絡,通過該網絡,用戶可以訪問局域網或因特網;

· 使用不同認證和加密方式,提供安全的無線網絡接入服務;

· 在無線網絡內,用戶可以在網絡覆蓋區域內自由移動,徹底擺脫有線束縛。

無線AP基於WLAN技術,實現了802.11無線網絡標準中的無線接入功能。開啟本功能後,無線客戶端(帶有無線網卡的PC或便攜式筆記本電腦等終端)可通過無線方式方便快捷地連接到無線局域網,實現高速率的數據通信,部署靈活,免去了有線連接的繁瑣。同時,無線AP支持多種加密功能,有效地保證了數據通信的安全性。

頁麵向導:無線設置→無線AP設置→基本設置

本頁麵為您提供如下主要功能:

|

· 開啟/關閉無線網絡功能 · 設置無線網絡基本屬性(比如:無線網絡模式、無線信道等) · 顯示當前各個SSID的基本信息(主頁麵) |

|

|

· 設置SSID的基本信息(在主頁麵中雙擊待配置的SSID表項,進入[SSID配置]頁麵) · 設置SSID工作模式為“橋接模式” · 設置SSID加密方式為“不加密” |

|

|

設置SSID加密方式為“WEP加密” |

|

|

設置SSID加密方式為“Mixed WPA/WPA2-個人加密” |

|

|

設置SSID加密方式為“Mixed WPA/WPA2-企業加密” |

|

|

設置SSID工作模式為“隔離模式” |

|

![]()

· 因為802.11n不支持WEP加密方式和TKIP加密協議,所以當無線網絡模式設置為“n-only”模式時,無法選用WEP和TKIP。此外,當無線網絡模式設置為“b+g+n”時,推薦您把加密設置為AES,而不是WEP或TKIP,否則無線AP將不能提供802.11n的高速率數據傳輸服務。

· 當您發現無線網絡運行不穩定時,請嚐試換用其他的無線信道,或者把“無線發送速率”設置為較低值或“AUTO”。

· 如果啟用“雲WiFi”功能,SSID-2的工作模式隻能使用“隔離模式”。

頁麵中關鍵項的含義如下表所示。

表4-1 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用無線網絡 |

選擇是否啟用無線網絡 缺省情況下,啟用該功能 |

|

無線網絡模式 |

選擇無線網絡工作模式 · b-only模式:設備工作在802.11b模式下 · g-only模式:設備工作在802.11g模式下 · n-only模式:設備工作在802.11n模式下 · b+g模式:設備工作在802.11b/g的混合模式下 · b+g+n模式:設備工作在802.11b/g/n的混合模式下 缺省情況下,無線網絡模式為b+g+n模式,可以支持b、g、n三種工作模式的無線客戶端 |

|

無線網絡信道頻寬 |

選擇無線網絡信道頻寬 當無線模式選擇“b+g+n”或“n-only”時,可選20M、20/40M或40MHz,其餘工作模式下均為20MHz 缺省情況下,無線網絡信道頻寬為20MHz |

|

無線信道 |

選擇無線網絡的工作信道(頻道) 為了提升網絡性能,請盡量選擇設備工作環境中未被使用的信道。本AP的所有SSID共用同一個信道 缺省情況下,無線信道為AUTO

在AUTO模式下,AP會自動選擇一個合適的無線信道 |

|

無線發送速率 |

設置無線發送速率 缺省情況下,無線發送速率為AUTO

在AUTO模式下,AP會自動選擇一個最合適的速率進行發送。在實際使用過程中,推薦用戶使用缺省值 |

|

SSID名稱 |

設置無線網絡使用的SSID名稱 不同的SSID用於區分不同的無線網絡,隻有同一SSID內的設備之間才可以直接通信 |

|

工作模式 |

設置SSID的工作模式 不同的工作模式主要是為不同的用戶提供不同的網絡: · 橋接模式。SSID1和新增SSID的工作模式默認為橋接模式,在該模式下,內部用戶(主要指企業內部員工)使用內部網絡,可以訪問外網資源,也可以內部員工之間通信,訪問企業內部資源 · 隔離模式。SSID2的工作模式默認為隔離模式,在該模式下,外部用戶(主要指造訪企業的外來人員)使用客人網絡,可以訪問外網資源,但不能訪問企業的內部網絡資源 |

|

橋接VLAN |

當SSID工作在橋接模式時,設置該SSID(無線接口)與哪個VLAN橋接在一起,即將無線接口和VLAN放在同一個橋下 缺省情況下,SSID與VLAN1橋接在一起 |

|

客戶端隔離 |

選擇與本設備建立連接的無線客戶端之間是否可以互相通信 · 禁用:允許無線客戶端之間進行通信 · 啟用:禁止無線客戶端之間進行通信 缺省情況下,允許無線客戶端之間進行通信

啟用客戶端隔離後,無線客戶端與有線客戶端之間依然無法隔離 |

|

SSID廣播 |

選擇是否廣播SSID · 如果啟用本功能,當無線客戶端搜尋本地可以接入的無線網絡時,將檢測到廣播的SSID,從而可以建立連接 · 如果禁用該功能,則需要管理員向客戶端知會其SSID名稱,客戶端才可以根據SSID名稱接入無線網絡 缺省情況下,啟用SSID廣播 |

|

允許接入客戶端數 |

設置允許多少個無線客戶端接入該SSID 缺省情況下,允許接入的客戶端數為16個 |

|

加密方式 |

選擇加密方式,各加密方式的說明請參見表4-2 建議選擇Mixed WPA/WPA2-個人加密、Mixed WPA/WPA2-企業加密兩種加密方式中的一種,以提供更高的網絡安全性 缺省情況下,不加密 |

|

默認傳輸密鑰(選擇WEP加密時) |

選擇SSID的默認密鑰索引,無線客戶端隻有在選用的“默認密鑰索引”和“密鑰”都和AP中的設置一致時,才能通過正常使用無線網絡 缺省情況下,默認傳輸密鑰為1 |

|

密鑰長度(選擇WEP加密時) |

選擇加密算法。位數越多,加密效果越好 缺省情況下,密鑰長度為64位 |

|

密鑰類型(選擇WEP加密時) |

選擇WEP密鑰的形式 缺省情況下,密鑰類型為HEX(即16進製) |

|

密鑰(選擇WEP加密時) |

根據密鑰類型設置相應的密鑰

HEX隻可輸入0~9、a~f、A~F所組成的字符串 |

|

加密協議(選擇Mixed WPA/WPA2-個人加密或Mixed WPA/WPA2-企業加密時) |

選擇加密協議 · TKIP:暫時密鑰完整性協議 · AES:先進加密標準 · TKIP+AES:使用多種加密方式 缺省情況下,加密協議為AES |

|

群組密鑰更新周期 |

設備會根據所設定的時間定期更新密鑰,單位為秒 缺省情況下,群組密鑰更新周期為3600 |

|

無線接口IP地址 |

設置無線接口的IP地址 |

|

無線子網掩碼 |

設置無線接口的IP地址子網掩碼 |

|

地址池起始地址/結束地址 |

設置DHCP服務器地址池的起始地址和結束地址,且地址池結束地址要大於起始地址 |

|

地址租約 |

設置DHCP服務器分配給客戶端IP地址的租借期限。當租借期滿後,DHCP服務器會收回該IP地址,客戶端必須重新申請(客戶端一般會自動申請) 缺省情況下,地址租約為1440分鍾 |

|

主/輔DNS服務器 |

設置DHCP服務器分配IP地址時所攜帶的主/輔DNS服務器地址 缺省情況下,DNS服務器地址為網關地址 |

|

加密方式 |

描述 |

|

不加密 |

所有請求認證的客戶端都會通過認證 |

|

WEP加密 |

通過共享密鑰來實現認證,是一種基礎的加密方式 |

|

Mixed WPA/WPA2-個人加密 |

Mixed WPA/WPA2 是WPA-PSK和WPA2-PSK加密的混合模式,比WEP加密模式更為安全 |

|

Mixed WPA/WPA2-企業加密 |

WPA/WPA2企業加密基於IEEE802.1x標準 |

頁麵向導:無線設置→無線AP設置→接入控製

本頁麵為您提供如下主要功能:

|

開啟/關閉MAC地址接入控製功能(選中“啟用MAC地址接入控製功能”,並選擇相應的MAC接入無線網絡功能,單擊<應用>按鈕生效) |

|

|

添加MAC地址(單擊主頁麵上的<新增>按鈕,在彈出的對話框中輸入MAC地址和描述信息,單擊<增加>按鈕生效) |

|

|

從接入客戶端列表導入MAC地址(單擊主頁麵上的<從接入客戶列表導入>按鈕,在彈出的對話框中選擇待導入的表項,單擊<導入到MAC地址過濾表>按鈕生效) |

|

頁麵中關鍵項的含義如下表所示。

表4-3 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用MAC地址接入控製功能 |

選中該項啟用MAC地址過濾功能,否則允許所有客戶端計算機接入無線網絡 |

|

僅允許MAC地址列表中的MAC接入 |

選中該項表示僅允許MAC地址表中的客戶端計算機接入無線網絡 |

|

僅禁止MAC地址列表中的MAC接入 |

選中該項表示僅禁止MAC地址表中的客戶端計算機接入無線網絡 |

|

MAC地址 |

客戶端計算機的MAC地址,輸入格式為xx:xx:xx:xx:xx:xx (或xxxx-xxxx-xxxx),且不區分大小寫 |

|

描述 |

MAC地址的說明信息 |

頁麵向導:無線設置→無線AP設置→高級設置

本頁麵為您提供如下主要功能:

|

設置無線網絡的高級屬性(比如:點亮間隔、RTS閾值等) |

|

頁麵中關鍵項的含義如下表所示。

表4-4 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

點亮間隔 |

無線接入點周期性發送信號的時間周期,給無線局域網的客戶端提供同步時鍾 缺省情況下,點亮間隔為100毫秒 |

|

RTS閾值 |

如果傳輸的數據幀的長度超過RTS閾值,將采用RTS機製發送。如果沒有隱藏節點的問題,建議使用缺省值 缺省情況下,RTS閾值為2346

· RTS機製為先發送RTS報文,獲得允許後,才能發送數據包 · 當無線工作模式設置為“n-only”或“b+g+n”時,RTS閾值不能設置 |

|

分片閾值 |

如果傳輸的數據幀的長度超過分片閾值,該數據幀將被分片。隻有在無線網絡幹擾較大或使用率較高時,才有必要采用較小的分片閾值。采用較小的分片閾值能增加傳輸的可靠性,但效率較低,而采用大的分片閾值則容易受幹擾,但效率較高 缺省情況下為2346

當無線工作模式設置為“n-only”或“b+g+n”時,分配閾值不能設置 |

|

DTIM間隔 |

DTIM間隔決定了MAC層多播通信的頻率 缺省情況下,DTIM間隔為1 |

|

發射功率 |

調節無線發射功率,值越大,作用的範圍越大,信號越好 缺省情況下,發射功率為100% |

|

WMM |

開啟/關閉無線QoS功能,啟用QoS功能可以保證語音、視頻等實時性要求較高的業務的服務質量 缺省情況下,WMM為啟用 |

頁麵向導:無線設置→無線AP設置→接入客戶端列表

本頁麵為您提供如下主要功能:

|

顯示當前所有連接到本設備的無線客戶端的MAC地址 |

|

頁麵向導:無線設置→無線AP設置→WDS設置

本頁麵為您提供如下主要功能:

|

· 開啟/關閉WDS功能 · 設置WDS基本屬性(比如:WDS模式、加密方式等) |

|

![]()

路由器能自動進行撥號,您無需使用操作係統自帶的撥號軟件(如PPPoE撥號軟件)或其他客戶端撥號軟件。

本章節主要包含以下內容:

· 設置WAN

· 設置LAN

· 設置DHCP

· 設置VLAN

路由器支持靜態地址、動態地址、PPPoE三種連接方式。具體選擇何種方式請谘詢當地運營商。

· 靜態地址:手動為WAN口設置IP地址和子網掩碼。

· 動態地址:設置WAN口作為DHCP客戶端,使用DHCP方式獲取IP地址。

· PPPoE:設置WAN口作為PPPoE客戶端,使用PPPoE用戶名和密碼撥號連接獲取IP地址。

頁麵向導:接口設置→WAN設置→連接到因特網

本頁麵為您提供如下主要功能:

|

通過靜態地址連接到因特網 |

|

|

通過動態地址連接到因特網 |

|

|

通過PPPoE連接到因特網 |

|

頁麵中關鍵項的含義如下表所示。

|

頁麵關鍵項 |

描述 |

|

IP地址 |

設置路由器WAN口的IP地址。由運營商提供 |

|

子網掩碼 |

設置路由器WAN口的IP地址子網掩碼。由運營商提供 |

|

缺省網關 |

設置路由器WAN口的缺省網關地址。由運營商提供 |

|

MTU |

設置路由器WAN口允許通過的最大傳輸單元,單位為字節。建議您使用缺省值 |

|

主DNS服務器 |

設置路由器主域名服務器的地址,用於將便於記憶的、有意義的域名解析為正確的IP地址。由運營商提供 |

|

輔DNS服務器 |

設置路由器輔域名服務器的地址,用於當主域名服務器失效時,可以由它來完成解析。由運營商提供 |

|

主機名 |

設置在路由器使用DHCP方式獲取IP地址時,DHCP服務器側顯示的路由器主機名 |

|

PPPoE用戶名 |

設置PPPoE撥號上網時,身份驗證使用的用戶名。由運營商提供 |

|

PPPoE密碼 |

設置PPPoE撥號上網時,身份驗證使用的密碼。由運營商提供 |

|

服務器名 |

設置PPPoE服務器的名稱。由運營商提供 |

|

服務名 |

設置PPPoE服務器的服務名稱。由運營商提供 |

![]()

路由器出廠時,各WAN口都有一個缺省的MAC地址,一般情況下,無需改變。但是,比如:有些運營商要求隻有注冊過的路由器才能連接到因特網,此時,您就需要使用路由器WAN口MAC地址克隆功能,將WAN口MAC地址修改為在運營商側注冊過的MAC地址。

頁麵向導:接口設置→WAN設置→MAC地址克隆

本頁麵為您提供如下主要功能:

|

設置WAN口MAC地址克隆 |

|

頁麵中關鍵項的含義如下表所示。

表5-2 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

使用本設備的MAC地址 |

選中該項,使用路由器出廠時的MAC地址 |

|

使用這台PC的MAC地址 |

選中該項,使用用來設置路由器的管理計算機的MAC地址 |

|

手工輸入MAC地址 |

選中該項,輸入在運營商側注冊過的MAC地址 |

![]()

· 當進行WAN口MAC地址克隆設置時,如果更換了MAC地址,則WAN口會重新進行初始化。在此過程中,轉發的流量會因為接口地址和路由的變化,會重新選擇出接口。待接口初始化完成以後,新建立的轉發業務才會按照您所設置的方式進行轉發。

· 設置完成後,您可以通過查看基本信息頁麵中的“MAC地址”來驗證設置是否已生效。

路由器的WAN口支持以下幾種速率和雙工模式的組合:

表5-3 WAN口的速率和雙工模式

|

項目 |

描述 |

|

Auto |

WAN口的雙工和速率狀態均由本端口和對端端口自動協商而定

缺省情況下,WAN口采用Auto模式 |

|

10M半雙工 |

WAN口工作在10Mbps速率下,且端口同一時刻隻能發送數據包或接收數據包 |

|

10M全雙工 |

WAN口工作在10Mbps速率下,且端口在發送數據包的同時可以接收數據包 |

|

100M半雙工 |

WAN口工作在100Mbps速率下,且端口同一時刻隻能發送數據包或接收數據包 |

|

100M全雙工 |

WAN口工作在100Mbps速率下,且端口在發送數據包的同時可以接收數據包 |

|

1000M全雙工 |

WAN口工作在1000Mbps速率下,且端口在發送數據包的同時可以接收數據包 |

頁麵向導:接口設置→WAN設置→網口模式

本頁麵為您提供如下主要功能:

|

選擇WAN口的速率和雙工模式 |

|

![]()

· 除了Auto模式外,路由器WAN口的速率和雙工模式需要與對端設備保持一致。

· 設置完成後,您可以通過查看端口流量頁麵中的“鏈路狀態”來驗證設置是否已生效。

當您修改了路由器LAN口的IP地址後,您需要在瀏覽器中輸入新的IP地址重新登錄,才能對路由器繼續進行配置和管理。比如:某企業事先已經將整個IP地址段均已規劃好,因此,您需要根據已規劃好的IP地址來修改路由器LAN口的IP地址,以適應實際環境。

頁麵向導:接口設置→LAN設置→局域網設置

本頁麵為您提供如下主要功能:

|

修改LAN口的IP地址(缺省情況下,路由器LAN口的IP地址為192.168.1.1,子網掩碼為255.255.255.0) |

|

![]()

修改LAN口IP地址後,其他頁麵中和IP地址相關的配置可能需要相應修改(如IP/MAC綁定表中的IP地址等),保持和LAN口IP在同一網段。

路由器出廠時,LAN口均有一個缺省的MAC地址,一般情況下,無需改變。但是,比如:某企業之前為了防止ARP攻擊,給局域網內的主機均設置了網關的靜態ARP表項。此時,如果企業想升級設備,將原來的網關換成了路由器(網關地址保持不變),局域網內的主機則無法學習到路由器的MAC地址。因此,您需要逐個修改局域網內主機的靜態ARP表項,才可使局域網內的主機恢複正常上網,這樣維護效率會很低。

路由器的LAN口MAC克隆功能可以使您免除這樣的重複勞動,隻需將路由器的LAN口MAC地址設為原來網關的MAC地址,局域網內的主機即可正常上網了。

頁麵向導:接口設置→LAN設置→局域網設置

本頁麵為您提供如下主要功能:

|

設置LAN口MAC地址克隆 |

|

頁麵中關鍵項的含義如下表所示。

表5-4 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

使用設備MAC |

選中該項,使用路由器LAN口出廠時的MAC地址 |

|

手工輸入MAC |

選中該項,輸入原網關的MAC地址 |

路由器LAN口的基本屬性包括端口的速率/雙工模式、廣播風暴抑製和流控功能。

路由器的LAN口支持以下幾種速率和雙工模式的組合:

表5-5 LAN口的速率和雙工模式

|

項目 |

描述 |

|

Auto |

LAN口的雙工和速率狀態均由本端口和對端端口自動協商而定

缺省情況下,LAN口采用Auto模式 |

|

10M半雙工 |

LAN口工作在10Mbps速率下,且端口同一時刻隻能發送數據包或接收數據包 |

|

10M全雙工 |

LAN口工作在10Mbps速率下,且端口在發送數據包的同時可以接收數據包 |

|

100M半雙工 |

LAN口工作在100Mbps速率下,且端口同一時刻隻能發送數據包或接收數據包 |

|

100M全雙工 |

LAN口工作在100Mbps速率下,且端口在發送數據包的同時可以接收數據包 |

|

1000M全雙工 |

LAN口工作在1000Mbps速率下,且端口在發送數據包的同時可以接收數據包 |

如果局域網內存在大量的廣播報文流量(可能由病毒導致)時,將會影響網絡的正常通信。您可以通過設置路由器LAN口的廣播風暴抑製功能,可以有效地抑製大量廣播報文的傳播,避免網絡擁塞,保證網絡業務的正常運行。

路由器允許您設置四種LAN口的廣播風暴抑製狀態級別:不抑製、低、中、高。這四個級別允許通過的報文流量依次減少,您可根據實際需求進行相應的設置。缺省情況下,LAN口的廣播風暴抑製功能處於關閉狀態(即不抑製)。

一般僅在網絡擁塞比較嚴重時,才開啟路由器LAN口的流控功能。

當路由器和對端設備都開啟了流量控製功能後,如果路由器發生擁塞:

· 路由器將向對端設備發送消息,通知對端設備暫時停止發送報文或減慢發送報文的速度。

· 對端設備在接收到該消息後,將暫停向路由器發送報文或減慢發送報文的速度,從而避免了報文丟失現象的發生,保證了網絡業務的正常運行。

缺省情況下,路由器LAN口的流控功能處於關閉狀態。

頁麵向導:接口設置→LAN設置→端口設置

本頁麵為您提供如下主要功能:

|

設置LAN口的基本屬性 |

|

![]()

· 除了Auto模式外,路由器LAN口的速率和雙工模式需要與對端設備保持一致。

· 設置完成後,您可以通過查看端口流量頁麵中的“鏈路狀態”來驗證端口模式設置是否已生效。

端口鏡像是將指定鏡像源端口的報文複製到鏡像目的端口,鏡像目的端口會與數據監測設備相連,用戶利用這些數據監測設備來分析複製到目的端口的報文,進行網絡監控和故障排除。

路由器提供本地端口鏡像功能,即鏡像源端口和鏡像目的端口在同一台設備上。

圖5-1 本地端口鏡像示意圖

頁麵向導:接口設置→LAN設置→端口鏡像

本頁麵為您提供如下主要功能:

|

通過設置鏡像源端口(被鏡像端口)和鏡像目的端口(鏡像端口)來實現路由器的本地端口鏡像 |

|

![]()

設置完成後,您可以通過查看端口流量頁麵中的“端口鏡像信息”來驗證設置是否已生效。

DHCP采用“客戶端/服務器”通信模式,由客戶端向服務器提出配置申請,服務器返回為客戶端分配的IP地址等配置信息,以實現網絡資源的動態配置。

在DHCP的典型應用中,一般包含一台DHCP服務器和多台DHCP客戶端(比如:PC和便攜機),如圖5-2所示。

圖5-2 DHCP典型應用

當DHCP客戶端和DHCP服務器處於不同物理網段時,客戶端可以通過DHCP中繼與服務器通信,獲取IP地址及其他配置信息,如圖5-3所示。

圖5-3 DHCP中繼的典型組網應用

路由器作為DHCP服務器,提供兩種IP地址分配策略:

· 手工分配地址:由管理員為特定客戶端靜態綁定IP地址。通過DHCP將配置的固定IP地址分配給客戶端。

· 動態分配地址:DHCP為客戶端分配具有一定有效期限的IP地址,當使用期限到期後,客戶端需要重新申請地址。

(1) 路由器接收到DHCP客戶端申請IP地址的請求時,首先查找手工設置的DHCP靜態表,如果這台DHCP客戶端的MAC地址在DHCP靜態表中,則把對應的IP地址分配給該DHCP客戶端。

(2) 如果申請IP地址的DHCP客戶端MAC地址不在DHCP靜態表中,或者DHCP客戶端申請的IP地址與LAN口的IP地址不在同一網段,路由器會從地址池中選擇一個在局域網中未被使用的IP地址分配給該主機。

(3) 如果地址池中沒有任何可分配的IP地址,則主機獲取不到IP地址。

![]()

如果主機離線(比如:主機關機了),路由器不會馬上把之前分給它的IP地址分配出去,隻有在地址池中沒有其他可分配的IP地址,且該離線主機IP地址的租約過期時,才會分配出去。

頁麵向導:接口設置→DHCP設置→DHCP設置

本頁麵為您提供如下主要功能:

|

顯示接口地址池和全局地址池列表 |

|

|

設置接口地址池 |

|

|

設置全局地址池 |

|

頁麵中關鍵項的含義如下表所示。

表5-6 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

地址池名稱 |

選擇需要在哪一個VLAN接口上創建DHCP服務器,一個VLAN接口上隻能創建一個DHCP服務器 |

|

全局地址池名稱 |

如果您選擇全局地址池,請輸入全局地址池的名稱 |

|

啟用DHCP服務器 |

缺省情況下,DHCP服務器功能處於開啟狀態 |

|

地址池起始地址 |

DHCP服務器地址池的起始地址 |

|

地址池結束地址 |

DHCP服務器地址池的結束地址,地址池結束地址不能小於地址池起始地址 |

|

子網掩碼 |

如果您選擇全局地址池,請配置該全局地址池對應的子網掩碼 |

|

網關地址 |

如果您選擇全局地址池,請配置該全局地址池對應的網關地址,如果您不配置網關地址,有可能造成網絡不通 |

|

地址租約 |

設置DHCP服務器分配給客戶端IP地址的租借期限。當租借期滿後,DHCP服務器會收回該IP地址,客戶端必須重新申請(客戶端一般會自動申請) 缺省情況下,地址租約為1440分鍾 |

|

客戶端域名 |

設置DHCP服務器分配給客戶端使用的域名地址後綴 |

|

主DNS服務器 |

設置DHCP服務器分配IP地址時所攜帶的主DNS服務器地址 缺省情況下,非全局地址池的DNS服務器分配IP地址時所攜帶的DNS服務器地址為網關地址。全局地址池時,如果您不配置任何DNS服務器,有可能造成網絡不通 |

|

輔DNS服務器 |

設置DHCP服務器分配IP地址時所攜帶的輔DNS服務器地址 缺省情況下,DNS服務器地址為網關地址 |

如果您想讓路由器給某些特定的客戶端分配固定的IP地址,可以事先通過DHCP靜態表將客戶端的MAC地址和IP地址進行綁定,使其成為一對一的分配關係。

![]()

當您設置路由器通過DHCP方式為客戶端分配IP地址的同時又設置了ARP綁定,此時,請確保DHCP靜態表項與ARP綁定表項不衝突,否則對應的客戶端可能無法上網。建議您可以將ARP綁定表導出,然後再將其導入到DHCP靜態表中。

頁麵向導:接口設置→DHCP設置→DHCP靜態表

本頁麵為您提供如下主要功能:

|

顯示和修改已添加的DHCP靜態表項(主頁麵) |

|

|

單個添加DHCP靜態表項(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的參數,並單擊<增加>按鈕完成操作) |

|

|

批量添加DHCP靜態表項(您可以先在本地編輯一個.cfg文件,內容格式為“MAC地址 IP地址 描述”(比如:00:0A:EB:7F:AA:AB 192.168.1.2 zhangshan),且每條靜態表項之間需換行。單擊主頁麵上的<導入>按鈕,在彈出的對話框中選擇該文件將其導入即可) |

|

|

將路由器當前的DHCP靜態表項備份保存(.cfg文件),且您可用“記事本”程序打開該文件進行編輯(單擊主頁麵上的<導出>按鈕,確認後即可將其導出到本地) |

|

頁麵向導:接口設置→DHCP設置→DHCP客戶列表

本頁麵為您提供如下主要功能:

|

· 顯示已分配的DHCP客戶列表信息 · 釋放並回收指定客戶端的IP地址,使該IP地址可以重新被分配(選擇指定的客戶項,比如:已關機客戶PC,單擊<釋放>按鈕即可) |

|

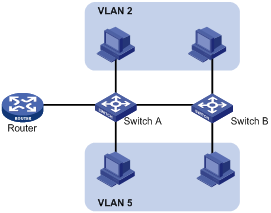

以太網是一種基於CSMA/CD的共享通訊介質的數據網絡通訊技術,當主機數目較多時會導致衝突嚴重、廣播泛濫、性能顯著下降甚至使網絡不可用等問題。在這種情況下出現了VLAN技術,這種技術可以把一個LAN劃分成多個邏輯的LAN——VLAN,每個VLAN是一個廣播域,VLAN內的主機間通信就和在一個LAN內一樣,而VLAN間則不能直接互通,這樣,廣播報文被限製在一個VLAN內,如圖5-4所示。

圖5-4 VLAN示意圖

與傳統以太網相比,VLAN具有如下的優點:

· 控製廣播域的範圍:局域網內的廣播報文被限製在一個VLAN內,節省了帶寬,提高了網絡處理能力。

· 增強了LAN的安全性:由於報文在數據鏈路層被VLAN劃分的廣播域所隔離,因此各個VLAN內的主機間不能直接通信,需要通過路由器或三層網絡設備對報文進行三層轉發。

· 靈活創建虛擬工作組:使用VLAN可以創建跨物理網絡範圍的虛擬工作組,當用戶的物理位置在虛擬工作組範圍內移動時,不需要更改網絡配置即可以正常訪問網絡。

不同VLAN間的主機不能直接通信,需要通過路由器或三層網絡設備進行轉發。

VLAN接口是一種三層模式下的虛擬接口,主要用於實現VLAN間的三層互通,它不作為物理實體存在於設備上。每個VLAN對應一個VLAN接口,該接口可以為本VLAN內端口收到的報文根據其目的IP地址在網絡層進行轉發。通常情況下,由於VLAN能夠隔離廣播域,因此每個VLAN也對應一個IP網段,VLAN接口將作為該網段的網關對需要跨網段轉發的報文進行基於IP地址的三層轉發。

目前,路由器支持基於端口的VLAN。

基於端口的VLAN是最簡單的一種VLAN劃分方法。您可以將設備上的端口劃分到不同的VLAN中,此後從某個端口接收的報文將隻能在相應的VLAN內進行傳輸,從而實現廣播域的隔離和虛擬工作組的劃分。

基於端口的VLAN具有實現簡單,易於管理的優點,適用於連接位置比較固定的用戶。

頁麵向導:接口設置→VLAN設置→VLAN設置

本頁麵為您提供如下主要功能:

|

顯示和修改已添加的VLAN接口(主頁麵) |

|

|

創建新的VLAN接口(單擊主頁麵上的<新增>按鈕,在彈出的對話框中輸入相應的VLAN接口信息,單擊<增加>按鈕完成操作) |

|

Trunk類型是以太網端口的鏈路類型之一。此類型的端口可以屬於多個VLAN,可以接收和發送多個VLAN的報文,一般用於連接交換機。Trunk類型端口支持缺省VLAN和允許通過的VLAN ID列表中的VLAN通過。

頁麵向導:接口設置→VLAN 設置→Trunk口設置

本頁麵為您提供如下主要功能:

|

設置指定端口的Trunk相關參數(PVID和端口允許通過的VLAN) |

|

伴隨互聯網的應用越來越廣泛,傳統的WEB服務承載了越來越多的業務,各種各樣的信息通過WEB方式提供給用戶。WEB使用者通過網絡獲取了大量的信息,同樣不法之徒也通過網絡將非法信息和內容進行傳播,基於上網行為的管理技術越來越成為各個企業管理者關注的部分。通過對上網行為的管理,對訪問行為進行過濾,使得企業內部的信息得到保護,更使得企業管理者時刻掌握著WEB服務的安全性和合法性,因此上網行為管理成為了各類網絡產品中必不可少的功能之一。

上網管理主要實現如下功能:

· 支持用戶組管理,包括列表顯示、新增、編輯和刪除。

· 支持時間段管理,包括列表顯示、新增、編輯和刪除。

支持行為策略管理,包括列表顯示、新增、編輯和刪除:

· 支持適用用戶組的設置,可設置零個或多個用戶組。

· 支持適用時間組的設置,可設置零個或多個時間組。

· 支持應用軟件的設置,可設置某些金融軟件(同花順、廣發至強與國元證券、大智慧與分析家、光大證券)的禁用。

· 支持IM軟件的設置,可設置QQ、MSN等軟件的禁用。

· 在啟用IM軟件且禁用QQ上線的情況下,行為策略管理支持QQ特權號碼的設置。

· 支持網站過濾的設置。

· 支持文件類型過濾的設置。

· 支持列表顯示行為控製的狀態信息。

· 支持通過查詢一個IP地址或者用戶組,把該IP地址所屬的用戶組或者用戶組配置的所有行為控製策略通過列表顯示出來。

· 支持以用戶組為單位顯示行為控製狀態的詳細信息,包括應用控製、IM軟件、網站過濾和文件類型過濾狀的詳細信息。

用戶組管理設置頁麵,可以設置用戶組名,一條或者多條IP/MAC地址以及描述信息。

頁麵向導:上網管理→組管理→用戶組管理

|

顯示和修改已創建的用戶組信息(主頁麵) |

|

|

創建新的一條用戶組(單擊主頁麵中的<新增>按鈕,在彈出的對話框中添加用戶組名、IP/MAC地址、描述信息,單擊<增加>按鈕完成操作) |

|

表6-1 頁麵關鍵項描述

|

關鍵項 |

描述 |

|

用戶組名 |

設置用戶組的名字。該名字可以提示用戶該用戶組中的用戶特征 |

|

地址類型 |

選擇區分該用戶所使用的地址類型,可以選擇“IP地址”或者“MAC地址” |

|

IP地址段 |

輸入用於標識該用戶的IP地址,僅僅當地址類型選擇為“IP地址”類型時,才會顯示此配置項 |

|

MAC地址 |

輸入用於標識該用戶的MAC地址,僅僅當地址類型選擇為“MAC地址”類型時,才會顯示此配置項 |

|

描述 |

設置用戶組的描述信息 |

時間段管理設置頁麵,可以設置時間段名、生效時間以及描述信息。

頁麵向導:上網管理→組管理→時間段管理

|

顯示和修改已創建的時間段信息(主頁麵) |

|

|

創建新的一條時間段(單擊主頁麵中的<新增>按鈕,在彈出的對話框中添加時間段名、生效時間、描述信息,單擊<增加>按鈕完成操作) |

|

表6-2 頁麵關鍵項描述

|

關鍵項 |

描述 |

|

時間段名 |

設置時間段的名字。該名字可以提示用戶該時間段中的時間段特征 |

|

生效時間 |

設置該時間段的生效時間段範圍;生效時間包括兩部分內容:在一天中生效的時間段,時間使用24小時製,起始時間應早於結束時間,00:00~24:00表示該規則在一天內任何時間都生效;一周中哪些天規則生效 |

|

描述 |

設置該時間段的描述信息 |

策略管理頁麵,對內網計算機訪問外網資源的行為進行統一管理,可以設置包括策略使能、表項序號、策略名稱、策略描述、適用用戶組、適用時間組、應用軟件、IM軟件、QQ特權號碼、網站和文件過濾。

頁麵向導:上網管理→策略管理→行為策略管理

|

顯示和修改已創建的行為策略管理信息(主頁麵) |

|

|

創建新的一條行為管理策略規則(單擊主頁麵中的<新增>按鈕,在彈出的對話框中勾選啟用該策略,並設置行為管理策略的相關參數,單擊<完成策略配置 >按鈕完成操作) |

|

設置該條行為策略的適用用戶組,可以設置零條或者多條(零條默認為所有用戶組)。

頁麵向導:上網管理→策略管理→行為策略管理→適用用戶組

|

在彈出的對話框頁麵中點擊適用用戶組,在所有用戶組中雙擊想要添加的用戶組,或者單擊想要添加的按鈕,再單擊 |

|

設置該條行為策略的適用時間組,可以設置零條或者多條(零條默認為所有時間組)。

頁麵向導:上網管理→策略管理→行為策略管理→適用時間組

|

在彈出的對話框頁麵中點擊適用時間組或者單擊<下一步>按鈕,在所有時間組中雙擊想要添加的時間組,或者單擊想要添加的時間組,再單擊 |

|

設置該條行為策略是否禁用某種應用軟件,包括同花順、廣發至強與國元證券、大智慧與分析家、光大證券。

頁麵向導:上網管理→策略管理→行為策略管理→應用軟件

|

在彈出的對話框頁麵中點擊應用軟件或者單擊<下一步>按鈕,勾選/去選啟用應用軟件控製功能,並設置相應參數 |

|

設置該條行為策略是否禁用IM軟件,包括QQ、MSN。並且可以設置RTX服務器地址。

頁麵向導:上網管理→策略管理→行為策略管理→IM軟件

|

在彈出的對話框頁麵中點擊IM軟件或者單擊<下一步>按鈕,勾選/去選啟用IM軟件控製功能,並設置相應參數 |

|

如果該條行為策略在禁止QQ在線功能開啟,可以設置是否啟用QQ特權號碼,可以新增、編輯、刪除特權QQ號碼。

頁麵向導:上網管理→策略管理→行為策略管理→QQ特權號碼

|

· 在彈出的對話框頁麵中點擊QQ特權號碼或者單擊<下一步>按鈕 · 如果在IM軟件中勾選禁止QQ上線功能,在該頁麵中勾選/去選啟用特權QQ號碼,並設置相應參數 |

|

設置該條行為策略是否啟用網站過濾功能、網站過濾模式和新增、編輯或者刪除網站過濾列表。

頁麵向導:上網管理→策略管理→行為策略管理→網站過濾

|

· 在彈出的對話框頁麵中點擊網站過濾或者單擊<下一步>按鈕 · 勾選/去選啟用網站過濾功能並設置相應參數 |

|

設置該條行為策略是否啟用文件過濾功能和新增、編輯或者刪除文件過濾列表。

頁麵向導:上網管理→策略管理→行為策略管理→文件類型過濾

|

· 在彈出的對話框頁麵中點擊文件類型過濾或者單擊<下一步>按鈕 · 勾選/去選啟用文件類型過濾功能並設置相應參數 |

|

表6-3 頁麵中關鍵項的含義如下表所示

|

關鍵項 |

描述 |

|

適用用戶組 |

配置適用該行為策略的用戶組,可以配置零條或多條,當配置零條時,則默認為所有用戶生效 |

|

適用時間組 |

配置適用該行為策略的時間組,可以配置零條或多條,當配置零條時,則默認為所有時間生效 |

|

啟用應用軟件控製功能 |

選中該項,可以限製內網計算機使用應用軟件功能。缺省情況下,不啟用該功能 |

|

禁止同花順 |

選中該項,啟用禁止同花順股票軟件的功能,內網的計算機將不能使用同花順股票軟件 |

|

禁止廣發至強與國元證券 |

選中該項,啟用禁止廣發至強版和國元證券軟件的功能,內網的計算機將不能使用廣發至強版和國元證券軟件 |

|

禁止大智慧與分析家 |

選中該項,啟用禁止大智慧股票軟件和分析家2006的功能,內網的計算機將不能使用大智慧和分析家2006 |

|

禁止光大證券 |

選中該項,啟用光大證券軟件(網上行情)的功能,內網的計算機將不能使用光大證券軟件(網上行情) |

|

啟用IM軟件控製功能 |

選中該項,可以限製內網計算機使用IM軟件功能。缺省情況下,不啟用該功能 |

|

禁止QQ上線 |

選中該項,啟用禁止應用QQ的功能,內網的計算機將不能登錄QQ服務器。缺省情況下不啟用該功能 |

|

禁止MSN上線 |

選中該項,啟用禁止應用MSN的功能,內網的計算機將不能登錄MSN服務器。缺省情況下不啟用該功能 |

|

RTX服務器IP地址 |

騰訊通RTX(Real Time eXchange)是騰訊公司推出的企業級即時通信平台。RTX與QQ屬於類似業務,如需禁止QQ上線但仍需使用RTX,請配置允許訪問的RTX服務器IP地址 |

|

啟用QQ特權號碼 |

選中該項,啟用特權QQ號碼功能,在“特權號碼”列表中的QQ號碼被允許使用QQ。缺省情況下不啟用該功能 |

|

QQ特權號碼 |

添加到“特權號碼”列表的QQ號碼被稱為“特權號碼”。特權號碼用戶允許使用QQ,非特權號碼用戶不允許使用QQ。 |

|

啟用網站過濾功能 |

選中該項,可以通過網站地址對局域網內計算機進行上網控製。缺省情況下,不啟用該功能 |

|

僅允許訪問列表中的網站地址 |

選中該項,僅允許訪問列表中的網站地址。如果您想讓局域網內的計算機僅能訪問固定的某些網站,可以選中此功能,然後添加相應的網站地址 |

|

僅禁止訪問列表中的網站地址 |

選中該項,僅禁止訪問列表中的網站地址。如果您想讓局域網內的計算機不能訪問某些網站(比如:黑客、色情、反動等網站),可以選中此功能,然後添加相應的網站地址。 |

|

匹配方式 |

網站地址的匹配方式,可分為精確匹配和模糊匹配 |

|

網站地址 |

需要控製的站點域名或IP地址 |

|

導入文件的格式 |

導入文件必須是.cfg文件。您可以先在本地編輯一個.cfg文件,內容格式為“匹配方式 網站地址 描述”(比如:0(1) www.abc.com desc)

每條表項必須單獨為一行,並且行尾不能存在空格 |

|

啟用文件類型功能 |

選中該項,可以限製內網的計算機下載的文件類型。缺省情況下,不啟用該功能 |

|

文件後綴 |

添加文件類型過濾的後綴名,用於限製該類型文件的下載 |

行為控製信息頁麵,可以查看以用戶組為單位配置的行為管理策略信息。

頁麵向導:上網管理→策略查看→行為策略查看

|

顯示以組為單位創建的行為策略管理信息(主頁麵) |

|

|

查看某個用戶組的行為管理策略信息(單擊主頁麵列表中的<詳細 >按鈕,單擊<關閉 >按鈕完成操作) |

|

表6-4 頁麵中關鍵項的含義如下表所示。

|

關鍵項 |

描述 |

|

用戶組 |

查看行為策略使用的各個適用用戶組組名 |

|

應用控製 |

查看該條用戶組應用控製是否開啟 |

|

IM軟件 |

查看該條用戶組IM軟件是否開啟 |

|

網站過濾 |

查看該條用戶組網站過濾是否開啟 |

|

文件類型過濾 |

查看該條用戶組文件類型過濾是否開啟 |

|

詳細 |

點擊詳細,用戶可以查看到該條用戶組相關的行為管理策略信息 |

企業某部門通過ER3108GW連接網絡,對該區域用戶群進行上網行為管理,具體需求如下:

(1) 設置區域內用戶群的IP地址範圍為192.168.1.0~192.168.1.100;

(2) 限製該區域內時間為工作日,即周一到周五、每天8:00~18:00;

(3) 限製該區域內的用戶以下具體的上網行為:

· 禁止工作日內使用同花順軟件,但是允許使用廣發至強與國元證券軟件、大智慧與分析家軟件、光大證券軟件軟件;

· 禁止工作日內使用QQ軟件、允許使用MSN軟件;

· 工作日內允許QQ號碼為81293624、12936245、22936335等用戶上線;

· 禁止工作日內瀏覽淘寶(www.taobao.com)、新浪(www.sina.com)等網站地址;

· 禁止工作日內下載後綴名為cfg和jpg文件。

圖6-1 組網示意圖

![]()

此典型配置案例中所涉及的設置均在ER3108GW缺省配置的基礎上進行。本案例為配置一條組網需求的行為策略規則,如果需要配置其他類型規則,通過編輯或者新增行為策略表項即可。

|

在管理計算機的Web瀏覽器地址欄中輸入http://192.168.1.1,回車。輸入缺省的用戶名:admin,密碼:admin,單擊<登錄>按鈕後便可進入Web設置頁麵 |

|

|

在 “上網管理→組管理→用戶組管理”下單擊<新增>按鈕 |

|

|

· 在單擊<新增>後的彈出頁麵,設置用戶組名為用戶組1,在 IP段地址段輸入192.168.1.0~192.168.1.100,單擊<添加>按鈕,並添加相應的描述信息 · 單擊<增加>按鈕完成設置 |

|

|

在“上網管理→組管理→時間段管理”下單擊<新增>按鈕 |

|

|

· 在單擊<新增>後的彈出頁麵設置時間段名為工作日,設置生效時間為08:30~18:00,勾選一、二、三、四、五,並添加相應的描述信息 · 單擊<增加>按鈕完成設置 |

|

|

在“上網管理→行為策略管理→行為策略管理”下單擊<新增>按鈕 |

|

|

· 在行為管理策略中,勾選“啟用該策略”,配置表項序號(新增默認為最後,如果您想要優先使用該條策略,可以在策略序號的下拉框中選擇相應的策略序號),添加策略名稱為策略1並添加相應的策略描述信息 · 在所有用戶組框中,單擊選中用戶組1,單擊 · 然後單擊<下一步>按鈕 |

|

|

· 在所有時間組框中,單擊選中時間組工作日,單擊 · 然後單擊<下一步>按鈕 |

|

|

· 在應用軟件頁麵勾選“啟用應用軟件控製功能”,勾選禁止同花順、其他不勾選(如果您想限製其他金融軟件,在需要禁止的軟件前勾選即可) · 然後單擊<下一步>按鈕 |

|

|

· 在IM軟件頁麵勾選啟用IM軟件控製功能,勾選禁止QQ上線(如果您想限製MSN上線,勾選禁止MSN上線即可,如果您仍允許訪問RTX服務器,可以輸入最多三個RTX服務器地址) · 然後單擊<下一步>按鈕 |

|

|

· 在QQ特權號碼頁麵中,勾選啟用QQ特權號碼,並且在QQ特權號碼列表中單擊<新增>按鈕,添加 QQ號81293624、12936245、22936335等您想要添加的特權QQ號碼,並添加描述信息,單擊<保存>按鈕保存該列表 · 然後單擊<下一步>按鈕 |

|

|

· 在網站過濾頁麵勾選“啟用網站過濾功能”,並設置網站過濾模式為僅禁止訪問列表中的網站地址 · 在網站過濾列表中單擊<新增>按鈕,添加網站過濾規則,配置過濾方式為模糊匹配、設置網站地址(taobao、sina或者其他您想要添加的網址)以及添加描述信息,單擊<保存>按鈕保存該列表 · 然後單擊<下一步>按鈕 |

|

|

· 在文件類型過濾頁麵中勾選“啟用文件類型過濾”,單擊<新增>按鈕,在文件過濾列表中添加文件類型為cfg、jpg等您想要添加的文件後綴名,並添加相應的描述信息,單擊<保存>按鈕保存該列表 · 最後單擊<完成策略配置>按鈕 |

|

本章節主要包含以下內容:

· 設置ARP安全

· 設置接入控製

· 設置防火牆

· 設置防攻擊

ARP是將IP地址解析為以太網MAC地址(或稱物理地址)的協議。

在局域網中,當主機或其他網絡設備有數據要發送給另一個主機或設備時,它必須知道對方的網絡層地址(即IP地址)。但是僅僅有IP地址是不夠的,因為IP數據報文必須封裝成幀才能通過物理網絡發送。因此發送方還必須有接收方的物理地址,需要一個從IP地址到物理地址的映射。ARP就是實現這個功能的協議。

圖7-1 ARP報文結構

· 硬件類型:表示硬件地址的類型。它的值為1表示以太網地址。

· 協議類型:表示要映射的協議地址類型。它的值為0x0800即表示IP地址。

· 硬件地址長度和協議地址長度分別指出硬件地址和協議地址的長度,以字節為單位。對於以太網上IP地址的ARP請求或應答來說,它們的值分別為6和4。

· 操作類型(OP):1表示ARP請求,2表示ARP應答。

· 發送端MAC地址:發送方設備的硬件地址。

· 發送端IP地址:發送方設備的IP地址。

· 目標MAC地址:接收方設備的硬件地址。

· 目標IP地址:接收方設備的IP地址。

假設主機A和B在同一個網段,主機A要向主機B發送信息。如圖7-2所示,具體的地址解析過程如下:

(1) 主機A首先查看自己的ARP表,確定其中是否包含有主機B對應的ARP表項。如果找到了對應的MAC地址,則主機A直接利用ARP表中的MAC地址,對IP數據包進行幀封裝,並將數據包發送給主機B。

(2) 如果主機A在ARP表中找不到對應的MAC地址,則將緩存該數據報文,然後以廣播方式發送一個ARP請求報文。ARP請求報文中的發送端IP地址和發送端MAC地址為主機A的IP地址和MAC地址,目標IP地址和目標MAC地址為主機B的IP地址和全0的MAC地址。由於ARP請求報文以廣播方式發送,該網段上的所有主機都可以接收到該請求,但隻有被請求的主機(即主機B)會對該請求進行處理。

(3) 主機B比較自己的IP地址和ARP請求報文中的目標IP地址,當兩者相同時進行如下處理:將ARP請求報文中的發送端(即主機A)的IP地址和MAC地址存入自己的ARP表中。之後以單播方式發送ARP響應報文給主機A,其中包含了自己的MAC地址。

(4) 主機A收到ARP響應報文後,將主機B的MAC地址加入到自己的ARP表中以用於後續報文的轉發,同時將IP數據包進行封裝後發送出去。

圖7-2 ARP地址解析過程

當主機A和主機B不在同一網段時,主機A就會先向網關發出ARP請求,ARP請求報文中的目標IP地址為網關的IP地址。當主機A從收到的響應報文中獲得網關的MAC地址後,將報文封裝並發給網關。如果網關沒有主機B的ARP表項,網關會廣播ARP請求,目標IP地址為主機B的IP地址,當網關從收到的響應報文中獲得主機B的MAC地址後,就可以將報文發給主機B;如果網關已經有主機B的ARP表項,網關直接把報文發給主機B。

設備通過ARP解析到目的MAC地址後,將會在自己的ARP表中增加IP地址到MAC地址的映射表項,以用於後續到同一目的地報文的轉發。

ARP表項分為動態ARP表項和靜態ARP表項。

· 動態ARP表項

動態ARP表項由ARP協議通過ARP報文自動生成和維護,會被新的ARP報文所更新。

· 靜態ARP表項

靜態ARP表項需要通過手工配置和維護,不會被動態的ARP表項所覆蓋。

配置靜態ARP表項可以增加通信的安全性。它可以限製和指定IP地址的設備通信時隻使用指定的MAC地址,此時攻擊報文無法修改此表項的IP地址和MAC地址的映射關係,從而保護了本設備和指定設備間的正常通信。

通過設置ARP綁定,可以有效地防止路由器的ARP表項受到攻擊,保證了網絡的安全。

為了防止通過DHCP方式獲取IP地址的主機在路由器上的ARP表項被篡改,您可以開啟動態ARP綁定功能,使得所有通過DHCP服務器分配出去的IP地址和其對應的MAC地址自動綁定。且動態綁定的表項在地址租約到期後不會被刪除。

頁麵向導:安全專區→ARP安全→ARP綁定

頁麵為您提供如下主要功能:

|

設置動態ARP綁定(選中“對DHCP分配的地址進行ARP保護”複選框,單擊<應用>按鈕生效) |

|

![]()

開啟動態ARP綁定後,路由器通過DHCP方式獲取到的ARP表項狀態為“動態綁定”。反之,則為“未綁定”。

靜態ARP綁定即需要通過手工配置和維護。建議您將局域網內所有主機都添加到路由器的靜態ARP表項中。

頁麵向導:安全專區→ARP安全→ARP綁定

本頁麵為您提供如下主要功能:

|

· 顯示和修改ARP表項(主頁麵) · 將動態獲取到的ARP表項進行綁定(選中動態獲取到的表項,單擊<靜態綁定>按鈕即可完成綁定。此時,ARP表項狀態則為“靜態綁定”) |

|

|

單個添加靜態ARP表項(單擊主頁上的<新增>按鈕,在彈出的對話框中設置相應的參數,並單擊<增加>按鈕完成操作) |

|

|

批量添加靜態ARP表項(您可以在本地用“記事本”程序創建一個.cfg文件,內容格式為“MAC地址 IP地址 描述”(比如:00:0A:EB:7F:AA:AB 192.168.1.2 zhangshan),且每條綁定項之間需換行。單擊主頁麵上的<導入>按鈕,在彈出的對話框中選擇該文件將其導入即可) |

|

|

將路由器當前的ARP靜態表項備份保存(.cfg文件),且您可用“記事本”程序打開該文件進行編輯(單擊主頁麵上的<導出>按鈕,確認後即可將其導出到本地) |

|

![]()

通過ARP檢測功能,您可以快速地搜索到局域網內所有在線的主機,獲取相應的ARP表項。同時,係統會檢測這些表項當前的綁定狀態以及是否存在異常(比如:獲取的表項是否和路由器的靜態ARP表項存在衝突等),並在頁麵的列表中以不同的顏色加以標明,幫助您更直觀地對ARP表項進行判斷和維護。

頁麵向導:安全專區→ARP安全→ARP檢測

本頁麵為您提供如下主要功能:

|

· 搜索在線主機,獲取ARP表項(輸入指定的地址範圍,單擊<掃描>按鈕即可。如果您想清除當前的搜索結果,請單擊<清除結果>按鈕) · 將獲取到的、未綁定的ARP表項進行批量綁定(選中未綁定項,單擊<靜態綁定>按鈕即可) |

|

免費ARP報文是一種特殊的ARP報文,該報文中攜帶的發送端IP地址和目標IP地址都是本機IP地址,報文源MAC地址是本機MAC地址,報文的目的MAC地址是廣播地址。

設備通過對外發送免費ARP報文來實現以下功能:

· 確定其他設備的IP地址是否與本機的IP地址衝突。當其他設備收到免費ARP報文後,如果發現報文中的IP地址和自己的IP地址相同,則給發送免費ARP報文的設備返回一個ARP應答,告知該設備IP地址衝突。

· 設備改變了硬件地址,通過發送免費ARP報文通知其他設備更新ARP表項。

路由器支持定時發送免費ARP功能,這樣可以及時通知下行設備更新ARP表項或者MAC地址表項,主要應用場景如下:

· 防止仿冒網關的ARP攻擊

如果攻擊者仿冒網關發送免費ARP報文,就可以欺騙同網段內的其他主機,使得被欺騙的主機訪問網關的流量,被重定向到一個錯誤的MAC地址,導致其他用戶無法正常訪問網絡。

為了盡量避免這種仿冒網關的ARP攻擊,可以在網關的接口上開啟能定時發送免費ARP功能。開啟該功能後,網關接口上將按照配置的時間間隔周期性發送接口主IP地址的免費ARP報文。這樣,每台主機都可以學習到正確的網關,從而正常訪問網絡。

· 防止主機ARP表項老化

在實際環境中,當網絡負載較大或接收端主機的CPU占用率較高時,可能存在ARP報文被丟棄或主機無法及時處理接收到的ARP報文等現象。這種情況下,接收端主機的動態ARP表項會因超時而被老化,在其重新學習到發送設備的ARP表項之前,二者之間的流量就會發生中斷。

為了解決上述問題,您可以在路由器的接口上開啟定時發送免費ARP功能。開啟該功能後,路由器接口上將按照配置的時間間隔周期性地發送接口主IP地址的免費ARP報文。這樣,接收端主機可以及時更新ARP映射表,從而防止了上述流量中斷現象。

頁麵向導:安全專區→ARP安全→ARP防護

本頁麵為您提供如下主要功能:

|

· 設置路由器丟棄源MAC地址不合法的ARP報文,即選中該功能後,當設備接收到的ARP報文的源MAC地址為0、組播MAC地址或廣播MAC地址時,則直接將其丟棄不對其進行ARP學習(缺省情況下,此功能處於開啟狀態) · 設置路由器丟棄源MAC地址不一致的報文,即選中該功能後,當設備接收到的ARP報文的源MAC地址與該報文的二層源MAC地址不一致時(通常情況下,認為存在ARP欺騙),則直接將其丟棄不對其進行ARP學習(缺省情況下,此功能處於關閉狀態) · 設置路由器ARP報文學習抑製,即選中該功能後,設備在一段時間內隻學習第一個返回的ARP響應報文,丟棄其他響應報文,從而防止有過多的ARP響應報文返回造成ARP表項異常(缺省情況下,此功能處於開啟狀態) |

|

|

· 設置路由器檢測到ARP欺騙時,LAN口或WAN口會主動發送免費ARP(缺省情況下,此功能處於開啟狀態) · 設置路由器LAN口主動定時發送免費ARP(缺省情況下,此功能處於關閉狀態) · 設置路由器WAN口主動定時發送免費ARP(缺省情況下,此功能處於關閉狀態) |

|

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“ARP防攻擊”來驗證功能是否已啟用。

通過MAC過濾功能,您可以有效地控製局域網內的主機訪問外網。路由器為您提供兩種MAC過濾功能:

· 僅允許MAC地址列表中的MAC訪問外網:如果您僅允許局域網內的某些主機訪問外網,可以選中此功能,並添加相應的主機MAC地址表項。

· 僅禁止MAC地址列表中的MAC訪問外網:如果您想禁止局域網內的某些主機訪問外網,可以選中此功能,並添加相應的主機MAC地址表項。

頁麵向導:安全專區→接入控製→MAC過濾

本頁麵為您提供如下主要功能:

|

根據實際需求啟用相應的MAC過濾功能(主頁麵。選擇相應的MAC過濾功能後,單擊<應用>按鈕生效) |

|

|

單個添加MAC過濾表項(單擊主頁麵上的<新增>按鈕,在彈出的對話框中添加一個需要過濾的MAC地址,單擊<增加>按鈕完成操作) |

|

|

通過導入路由器的ARP綁定表來批理添加MAC過濾表項(單擊主頁麵上的<從ARP表項導入>按鈕,在彈出的對話框中選擇需要過濾的MAC地址,單擊<導入MAC地址過濾表>按鈕完成操作) |

|

|

通過配置文件批量添加MAC過濾表項(您可以在本地用“記事本”程序創建一個.cfg文件,內容格式為“MAC地址 描述”,且每條過濾項之間需要換行。單擊主頁麵上的<導入>按鈕,在彈出的對話框中選擇該文件將其導入即可) |

|

|

將當前您需要進行過濾處理的MAC地址保存(.cfg文件),且您可用“記事本”程序打開該文件進行編輯(單擊主頁麵上的<導出>按鈕,確認後即可將其導出到本地) |

|

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“MAC過濾”來驗證功能是否已啟用。

通過網站過濾功能,您可以靈活地限製局域網內的主機所能訪問的網站。路由器為您提供兩種網站過濾功能:

· 僅允許訪問列表中的網站地址:如果您想讓局域網內的主機僅能訪問固定的某些網站,可以選中此功能,然後添加相應的網站地址。

· 僅禁止訪問列表中的網站地址:如果您想讓局域網內的主機不能訪問某些非法網站,可以選中此功能,然後添加相應的網站地址。

頁麵向導:安全專區→接入控製→網站過濾

本頁麵為您提供如下主要功能:

|

根據實際需求啟用相應的網站過濾功能(主頁麵。選擇相應的網站過濾功能後,單擊<應用>按鈕生效) |

|

|

單個添加網站地址(單擊主頁麵上的<新增>按鈕,在彈出的對話框中添加一個需要過濾的網站地址,單擊<增加>按鈕完成操作) |

|

|

批量添加網站地址(您可以在本地用“記事本”程序創建一個.cfg文件,內容格式為www.xxx.com,且每條過濾項之間需要換行。單擊主頁麵上的<導入>按鈕,在彈出的對話框中選擇該文件將其導入即可) |

|

|

將當前您需要進行過濾處理的網站地址保存(.cfg文件),且您可用“記事本”程序打開該文件進行編輯(單擊主頁麵上的<導出>按鈕,確認後即可將其導出到本地) |

|

![]()

· 網站過濾僅對HTTP站點生效,且您輸入站點時不能帶有http://。比如:要禁止訪問www.abc.com網站,可以輸入“www.abc.com”,但不能輸入“http://www.abc.com”。

· 設置完成後,您可以通過查看運行狀態頁麵中的“網站過濾”來驗證功能是否已啟用。

IPMAC過濾功能可以同時對報文中的源MAC地址和源IP地址進行匹配,僅當源MAC地址和源IP地址均符合條件的主機才允許訪問外網。IPMAC過濾功能支持以下兩種匹配方式:

· 僅允許DHCP服務器分配的客戶端訪問外網:即開啟此功能後,不在路由器DHCP服務器分配的客戶列表中的用戶將無法訪問外網。此方式可以運用於企業環境中,因為企業通常使用DHCP方式為客戶端分配IP地址。

· 僅允許ARP靜態綁定的客戶端訪問外網:即開啟此功能後,不在ARP靜態綁定表中的客戶端將無法訪問外網。此方式可以運用於網吧環境中,因為網吧通常為客戶端設置靜態IP地址。

頁麵向導:安全專區→接入控製→IPMAC過濾

本頁麵為您提供如下主要功能:

|

設置IPMAC過濾功能(選擇相應的IPMAC過濾匹配方式,單擊<應用>按鈕生效) |

|

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“IPMAC過濾”來驗證功能是否已啟用。

路由器的防火牆功能為您實現了根據報文的內容特征(比如:協議類型、源/目的IP地址等),來對入站方向(從因特網發向局域網的方向)和出站方向(從局域網發向因特網的方向)的數據流執行相應的控製,保證了路由器和局域網內主機的安全運行。

僅當防火牆功能開啟後,您定製的防火牆出站和入站通信策略才能生效。

頁麵向導:安全專區→防火牆→防火牆設置

本頁麵為您提供如下主要功能:

|

開啟/關閉防火牆功能 |

|

頁麵向導:安全專區→防火牆→出站通信策略

本頁麵為您提供如下主要功能:

|

設置報文在出站方向上未匹配任何您預先設定的規則時,係統所采取的策略(主頁麵。在“出站通信缺省策略”下拉框中選擇指定的方式,單擊<應用>按鈕生效) |

|

|

添加匹配規則來控製指定的報文(在主頁麵上單擊<新增>按鈕,在彈出的對話框中設置相應的匹配項,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表7-1 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

出站通信缺省策略 |

· “允許”:允許內網主動發起的訪問報文通過 · “禁止”:禁止內網主動發起的訪問報文通過 缺省情況下,出站通信缺省策略為“允許”

· 當缺省策略是“允許”時,您手動添加的策略即為“禁止”,反之亦然 · 缺省策略更改後,所有已配置的出站通信策略將會被清空,且僅對新建立的訪問連接生效 · 當您手動添加了出站通信策略後,係統會優先根據該策略對主機進行訪問控製,如果未匹配手動添加的策略,則遵循缺省策略 |

|

源接口 |

設置報文的來源接口,即可以對從某一LAN側接口收到的報文進行控製 |

|

源地址 |

設置需要進行控製的源地址類型: · IP地址段:通過源IP地址範圍對局域網中的主機進行控製 · MAC地址:通過源MAC地址對局域網中的主機進行控製 · 用戶組:通過您預先劃分好的用戶組對局域網中的主機進行控製 |

|

協議類型 |

選擇需要匹配的報文的協議類型 |

|

起始IP/結束IP(源IP地址範圍) |

輸入需要匹配的報文的源IP地址段

· 起始IP地址不能大於結束IP地址 · 如果無需匹配報文的源IP地址,您可以將起始IP地址設置為0.0.0.0,結束IP地址設置為255.255.255.255 |

|

源端口範圍 |

輸入需要匹配的報文的源端口範圍

如果無需匹配報文的源端口號,您可以將其設置為1~65535 |

|

起始IP/結束IP(目的IP地址範圍) |

輸入需要匹配的報文的目的IP地址段

· 起始IP地址不能大於目的IP地址 · 如果無需匹配報文的目的IP地址,您可以將起始IP地址設置為0.0.0.0,結束IP地址設置為255.255.255.255 |

|

服務類型 |

選擇局域網中主機訪問因特網資源的服務類型

|

|

生效時間 |

設置此新增規則的生效時間

生效時間需要您指定具體的時間段,比如:某天的某個時間段 |

|

是否啟用 |

在下拉列表框中選擇“啟用”,表示此匹配策略生效;選擇“禁用”,表示此匹配策略不生效 |

|

描述 |

對此新增規則進行簡單的描述 |

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“出站缺省策略”來驗證功能是否已啟用。

頁麵向導:安全專區→防火牆→入站通信策略

本頁麵為您提供如下主要功能:

|

設置報文在入站方向上未匹配任何您預先設定的規則時,係統所采取的策略(主頁麵。在“入站通信缺省策略”下拉框中選擇指定的方式,單擊<應用>按鈕生效) |

|

|

添加匹配規則來控製指定的報文(在主頁麵上單擊<新增>按鈕,在彈出的對話框中設置相應的匹配項,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表7-2 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

入站通信缺省策略 |

· “禁止”:禁止外網主動發起的訪問報文通過 · “允許”:允許外網主動發起的訪問報文通過

· 當路由器工作於NAT模式下時(即開啟了NAT功能),入站通信缺省策略不允許配置,且僅為“禁止”;當路由器工作於路由模式下時(即關閉了NAT功能),入站通信缺省策略才允許選擇配置,且缺省情況下為“允許” · 當缺省策略是“禁止”時,您手動添加的策略即為“允許”,反之亦然 · 缺省策略更改後,所有已配置的出站通信策略將會被清空,且僅對新建立的訪問連接生效 · 當您手動添加了入站通信策略後,路由器會優先根據該策略對主機進行訪問控製,如果未匹配手動添加的策略,則遵循缺省策略 |

|

源接口 |

設置報文的來源接口,即可以對從某一WAN側接口收到的報文進行控製 |

|

起始IP/結束IP(源IP地址範圍) |

輸入需要匹配的報文的源IP地址段

· 起始IP地址不能大於結束IP地址 · 如果無需匹配報文的源IP地址,您可以將起始IP地址設置為0.0.0.0,結束IP地址設置為255.255.255.255 |

|

源端口範圍 |

輸入需要匹配的報文的源端口範圍

如果無需匹配報文的源端口號,您可以將其設置為1~65535 |

|

目的IP地址(目的IP地址範圍) |

輸入需要匹配的報文的目的IP地址

當路由器工作於NAT模式下時(即開啟了NAT功能),僅允許設置單個目的IP地址;當路由器工作於路由模式下時(即關閉了NAT功能),允許設置目的IP地址範圍 |

|

服務類型 |

選擇因特網中的主機訪問局域網資源的服務類型

|

|

生效時間 |

設置此新增規則的生效時間

生效時間需要您指定具體的時間段,比如:某天的某個時間段 |

|

是否啟用 |

在下拉列表框中選擇“啟用”,表示此匹配策略生效;選擇“禁用”,表示此匹配策略不生效 |

|

描述 |

對此新增規則進行簡單的描述 |

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“入站缺省策略”來驗證功能是否已啟用。

為了讓您能夠在定製防火牆策略時比較方便地指定需要過濾的協議和端口號,路由器提供了服務類型管理功能。每一個服務類型均由協議和端口號兩部分構成,係統預定義一些常用的服務類型(比如:HTTP、FTP、TELNET等);同時,您也可以根據實際需求添加自定義的服務類型。

頁麵向導:安全專區→防火牆→服務類型

本頁麵為您提供如下主要功能:

|

顯示和修改已定義的服務類型(主頁麵。係統預定義的服務類型均不可修改和刪除) |

|

|

自定義服務類型(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置服務類型名稱、協議類型及目的端口範圍,單擊<增加>按鈕完成操作) |

|

在複雜網絡環境中,常常由於主機異常或中毒,導致其不斷地發送一些攻擊報文,造成路由器資源和網絡帶寬不必要的消耗。防攻擊主要的目的就是發現並丟棄非法的報文,以保證整體網絡的穩定性。

路由器為您提供了以下三種防攻擊方式:

· IDS防範

IDS防範主要用於發現一些常見的攻擊類型報文對路由器的掃描和一些常見的DOS攻擊,並丟棄相應的報文。在一定程度上,可以有效地保護路由器的正常運行。

· 報文源認證

攻擊類型的報文多種多樣,除了ARP欺騙外,最主要的是偽裝IP地址的報文和偽裝MAC地址的報文。您通過設置路由器的靜態路由表和ARP表項,可以在很大程度上認證內網發送的報文的合法性。比如:當報文的源IP地址屬於不可達網段,報文的源IP地址/源MAC地址和靜態ARP表項存在衝突等,則路由器會認為該報文是非法偽裝的報文,會直接將其丟棄。

· 異常流量防護

在網絡實際應用中,往往會由於單台主機中毒或異常,導致這台主機大量發送數據包。而這些報文並不能被路由器的報文源認證功能確定為非法的報文,此時會大量地消耗路由器的資源。開啟該功能後,路由器會對各台主機的流量進行檢查,並根據您所選擇的防護等級(包括:高、中、低三種)進行相應的處理,以確保路由器受到此類異常流量攻擊時仍可正常工作。

頁麵向導:安全專區→防攻擊→IDS防範

本頁麵為您提供如下主要功能:

|

開啟指定攻擊類型報文的IDS防範(選中您需要防範的攻擊類型,單擊<應用>按鈕生效) |

|

![]()

· 本頁麵中的各攻擊類型的介紹可直接參見路由器的在線聯機幫助。

· 僅當您選擇了“丟棄攻擊報文,並記入日誌”選項,路由器才會對攻擊事件以日誌的形式記錄。日誌信息的查看,請參見“14.2.1 查看日誌信息”。

· 設置完成後,您可以通過查看運行狀態頁麵中的“IDS防範功能”來驗證功能是否已啟用。

頁麵向導:安全專區→防攻擊→報文源認證

本頁麵為您提供如下主要功能:

|

選擇基於哪個表項(靜態路由表、靜態ARP表、動態ARP表)來對報文進行源認證(選中相應的功能項,單擊<應用>按鈕生效) |

|

頁麵中關鍵項的含義如下表所示。

表7-3 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用基於靜態路由的報文源認證功能 |

開啟該功能後,路由器將根據靜態路由表對所有報文的源IP地址進行檢查。如果靜態路由表中存在到該源IP地址的表項,則轉發該報文;否則丟棄該報文 比如:路由器LAN口下掛的設備接口地址為192.168.1.5/24,內網為192.200.200.0/24網段。同時,您設置靜態路由目的地址為192.200.200.0/24,下一跳為192.168.1.5,出接口為LAN口。此時,路由器允許從192.200.200.0/24網段轉發過來的報文通過 |

|

啟用基於ARP綁定、DHCP分配ARP防護下的報文源認證功能 |

開啟該功能後,路由器將根據靜態ARP表的綁定關係及DHCP分配列表中的對應關係,來認證內網的報文。如果報文的源IP地址/MAC地址與靜態ARP表中的IP地址/MAC地址對應關係存在衝突,則路由器將其直接丟棄 比如:您設置了一條ARP靜態綁定項(將源IP地址:192.168.1.100與源MAC地址:08:00:12:00:00:01綁定)。當路由器LAN側收到一個報文,其源IP地址為192.168.1.100,但源MAC地址為08:00:12:00:00:02,路由器會將該報文丟棄 |

|

啟用基於動態ARP的報文源認證功能 |

開啟該功能,路由器將會根據動態ARP表的對應關係,來認證內網的報文。如果報文的源IP地址/MAC地址與已確認合法的動態ARP表的IP地址/MAC地址對應關係存在衝突,則路由器將其直接丟棄 比如:路由器動態學習到一條ARP表項(源IP地址:192.168.1.100,源MAC地址:08:00:12:00:00:01),當路由器LAN側在該ARP表項老化之前收到一個報文,其源IP地址為192.168.1.100,但源MAC地址為08:00:12:00:00:02,路由器會將該報文丟棄 |

![]()

頁麵向導:安全專區→防攻擊→異常流量防護

本頁麵為您提供如下主要功能:

|

選擇防護等級來對異常主機流量進行防護(選中“啟用異常主機流量防護功能”複選框,並設置異常流量閾值和選擇相應的防護等級,單擊<應用>按鈕生效) |

|

頁麵中關鍵項的含義如下表所示。

表7-4 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用異常主機流量防護功能 |

通過該選項,您可以開啟或關閉異常主機流量防護功能。下掛路由器的流量不在異常流量防護功能處理範圍之內 |

|

高 |

啟用該項,防護等級最高,設備會進行異常主機流量檢查,並且自動把檢查到的攻擊主機添加到攻擊列表中,在指定的生效時間範圍內,禁止其訪問本設備和Internet,以盡量減少這台異常主機對網絡造成的影響 |

|

中 |

啟用該項,防護等級居中,設備會把內網主機上行流量分別限製在異常流量閾值範圍內,超過閾值的流量將被設備所丟棄 |

|

低 |

啟用該項,防護等級低,設備僅對超過異常流量閾值的事件記入日誌,仍然允許對應的主機訪問設備和Internet |

|

MAC地址 |

被加入攻擊列表主機的MAC地址 |

|

對應主機 |

被加入攻擊列表主機可能對應的IP地址 |

|

剩餘時間 |

該主機將被阻斷時間的倒計時 |

本章節主要包含以下內容:

· 雲WiFi簡介

· 設置雲WiFi

雲WiFi主要麵向企業和公眾用戶,通過手機號可以注冊一個商戶賬號,該賬號可對分散在不同位置的路由器或AP進行統一管理,實現遠程監控、遠程管理、業務推送、用戶管理等功能,適用於無線網絡的業務部署。

接入Internet網絡後,單擊設備Web管理頁麵的<注冊>按鈕進行注冊。完成賬戶注冊和設備注冊激活後,可通過雲管理平台(gate.h3c.com)對用戶進行訪問控製以及業務推送。

頁麵向導:雲WiFi→雲WiFi設置

本頁麵為您提供如下主要功能:

|

顯示設備的連接狀態和注冊狀態 |

|

頁麵中關鍵項的含義如下表所示。

表8-1 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

連接狀態 |

顯示服務器連接狀態 · 已連接:設備與服務器連接成功 · 未連接:設備未與服務器建立連接或者與服務器連接失敗 |

|

注冊狀態 |

顯示設備注冊狀態 · 已注冊:設備在雲管理平台注冊成功 · 未注冊:設備未在雲管理平台注冊或者注冊失敗 |

頁麵向導:雲WiFi→雲WiFi設置

本頁麵為您提供如下主要功能:

|

1. 注冊WiFi管理平台 單擊<注冊>按鈕,彈出雲平台注冊頁麵 |

|

|

· 新用戶請點擊“注冊新賬戶”,進行賬戶注冊 · 已有賬戶的用戶可以直接輸入用戶名(即注冊時使用的手機號)、密碼,單擊<注冊激活>按鈕完成設備注冊 |

|

|

3. 注冊新賬戶 填寫手機號、密碼並確認密碼後,單擊<發送驗證碼>按鈕,獲取手機驗證碼後進行填寫,並單擊<下一步>按鈕 |

|

|

4. 完善信息 · 填寫姓名、郵箱、商戶名、商戶描述等信息 · 點擊“我同意服務條款和隱私政策”複選框 |

|

|

5. 注冊成功 注冊完成後點擊“H3C雲平台網站”,跳轉至雲平台頁麵並自動登錄注冊賬戶 |

|

![]()

· 注冊新賬戶時隻能通過用戶輸入的手機號進行注冊,且該手機號作為賬戶的用戶名使用。

· 一個賬戶可以注冊激活多台設備。

接口啟用認證後,通過該接口接入的客戶端需要通過雲WiFi認證才能上網。

頁麵向導:雲WiFi→雲WiFi設置

本頁麵為您提供如下主要功能:

|

啟用認證的接口(選擇需要啟用認證的無線接口,單擊<綁定>按鈕,完成設置) |

|

本章節主要包含以下內容:

· 查看VPN狀態

· 設置虛接口

· 設置IKE

· 設置IPSec

VPN是近年來隨著Internet的廣泛應用而迅速發展起來的一種新技術,用以實現在公用網絡上構建私人專用網絡。“虛擬”主要指這種網絡是一種邏輯上的網絡。

IPSec是IETF製定的三層隧道加密協議,它為Internet上數據的傳輸提供了高質量的、可互操作的、基於密碼學的安全保證。特定的通信方之間在IP層通過加密與數據源認證等方式,可以獲得以下的安全服務:

· 數據機密性(Confidentiality):IPSec發送方在通過網絡傳輸包前對包進行加密。

· 數據完整性(Data Integrity):IPSec接收方對發送方發送來的包進行認證,以確保數據在傳輸過程中沒有被篡改。

· 數據來源認證(Data Authentication):IPSec接收方可以認證IPSec報文的發送方是否合法。

· 防重放(Anti-Replay):IPSec接收方可檢測並拒絕接收過時或重複的報文。

可以通過IKE為IPSec提供自動協商交換密鑰、建立和維護SA的服務,以簡化IPSec的使用和管理。IKE協商並不是必須的,IPSec所使用的策略和算法等也可以手工協商。

IPSec通過如下兩種協議來實現安全服務:

· AH是認證頭協議,協議號為51。主要提供的功能有數據源認證、數據完整性校驗和防報文重放功能,可選擇的認證算法有MD5、SHA-1等。AH報文頭插在標準IP包頭後麵,保證數據包的完整性和真實性,防止黑客截獲數據包或向網絡中插入偽造的數據包。

· ESP是報文安全封裝協議,協議號為50。與AH協議不同的是,ESP將需要保護的用戶數據進行加密後再封裝到IP包中,以保證數據的機密性。常見的加密算法有DES、3DES、AES等。同時,作為可選項,用戶可以選擇MD5、SHA-1算法保證報文的完整性和真實性。

AH和ESP可以單獨使用,也可以聯合使用。設備支持的AH和ESP聯合使用的方式為:先對報文進行ESP封裝,再對報文進行AH封裝,封裝之後的報文從內到外依次是原始IP報文、ESP頭、AH頭和外部IP頭。

(1) SA

IPSec在兩個端點之間提供安全通信,端點被稱為IPSec對等體。

SA是IPSec的基礎,也是IPSec的本質。SA是通信對等體間對某些要素的約定,例如,使用哪種協議(AH、ESP還是兩者結合使用)、協議的封裝模式(傳輸模式和隧道模式)、加密算法(DES、3DES和AES)、特定流中保護數據的共享密鑰以及密鑰的生存周期等。

SA是單向的,在兩個對等體之間的雙向通信,最少需要兩個SA來分別對兩個方向的數據流進行安全保護。同時,如果兩個對等體希望同時使用AH和ESP來進行安全通信,則每個對等體都會針對每一種協議來構建一個獨立的SA。

SA由一個三元組來唯一標識,這個三元組包括SPI(Security Parameter Index,安全參數索引)、目的IP地址、安全協議號(AH或ESP)。

SPI是為唯一標識SA而生成的一個32比特的數值,它在AH和ESP頭中傳輸。在手工配置SA時,需要手工指定SPI的取值;使用IKE協商產生SA時,SPI將隨機生成。

SA是具有生存周期的,且隻對通過IKE方式建立的SA有效。生存周期到達指定的時間或指定的流量,SA就會失效。SA失效前,IKE將為IPSec協商建立新的SA,這樣,在舊的SA失效前新的SA就已經準備好。在新的SA開始協商而沒有協商好之前,繼續使用舊的SA保護通信。在新的SA協商好之後,則立即采用新的SA保護通信。

(2) 驗證算法與加密算法

【驗證算法】:

驗證算法的實現主要是通過雜湊函數。雜湊函數是一種能夠接受任意長的消息輸入,並產生固定長度輸出的算法,該輸出稱為消息摘要。IPSec對等體計算摘要,如果兩個摘要是相同的,則表示報文是完整未經篡改的。

IPSec使用以下兩種驗證算法:

表9-1 驗證算法

|

驗證算法 |

描述 |

|

MD5 |

MD5通過輸入任意長度的消息,產生128bit的消息摘要 與SHA-1相比:計算速度快,但安全強度略低 |

|

SHA-1 |

SHA-1通過輸入長度小於2的64次方bit的消息,產生160bit的消息摘要 與MD5相比:計算速度慢,但安全強度更高 |

【加密算法】:

加密算法實現主要通過對稱密鑰係統,它使用相同的密鑰對數據進行加密和解密。

IPSec支持以下三種加密算法:

表9-2 加密算法

|

加密算法 |

描述 |

|

DES |

使用64bit的密鑰對一個64bit的明文塊進行加密 |

|

3DES |

使用三個64bit的DES密鑰(共192bit密鑰)對明文進行加密 |

|

AES |

使用128bit、192bit或256bit密鑰長度的AES算法對明文進行加密 |

![]()

這三個加密算法的安全性由高到低依次是:AES、3DES、DES,安全性高的加密算法實現機製複雜,但運算速度慢。對於普通的安全要求,DES算法就可以滿足需要。

(3) 協商方式

有如下兩種協商方式建立SA:

· 手工方式配置比較複雜,創建SA所需的全部信息都必須手工配置,而且不支持一些高級特性(例如定時更新密鑰),但優點是可以不依賴IKE而單獨實現IPSec功能。

· IKE自動協商方式相對比較簡單,隻需要配置好IKE協商安全策略的信息,由IKE自動協商來創建和維護SA。

當與之進行通信的對等體設備數量較少時,或是在小型靜態環境中,手工配置SA是可行的。對於中、大型的動態網絡環境中,推薦使用IKE協商建立SA。

(4) 安全隧道

安全隧道是建立在本端和對端之間可以互通的一個通道,它由一對或多對SA組成。

· 中心/分支模式應用在一對多網絡中,如圖9-1所示。中心/分支模式的網絡采用野蠻模式進行IKE協商,可以使用安全網關名稱或IP地址作為本端ID。在中心/分支模式的網絡中,中心節點不會發起IPSec SA的協商,需要由分支節點首先向中心節點發起IPSec SA的協商。路由器通常作為分支節點的VPN接入設備使用。

圖9-1 中心/分支模式組網

· 對等模式應用在一對一網絡中,如圖9-2所示。在對等模式的網絡中,兩端的設備互為對等節點,都可以向對端發起IPSec SA的協商。

頁麵向導:VPN→IPSEC VPN→安全聯盟

本頁麵為您提供如下主要功能:

|

單擊<刷新>按鈕,您可以查看已建立的VPN隧道及對應的安全策略信息 |

|

![]()

IPSec VPN隧道建立後,路由器會自動添加一條路由信息(目的地址是為IPSec VPN對端網段地址,出接口為IPSec VPN虛接口)。您可以通過單擊“靜態路由”頁麵中的<查看路由信息表>按鈕來獲知。

IPSec是同虛接口進行綁定的,數據流首先通過靜態路由或者策略路由引入到虛接口,然後才會匹配規則進行IPSec加密處理。

虛接口需要映射到物理接口,隻有需要進行IPSec處理的報文才會通過虛接口發送,其他報文仍然從實接口轉發,另外路由加虛接口的配置模式使得VPN的配置更加靈活。

頁麵向導:VPN→IPSEC VPN→虛接口

本頁麵為您提供如下主要功能:

|

顯示和修改已創建的虛接口(主頁麵) |

|

|

創建虛接口(單擊主頁麵上的<新增>按鈕,在彈出的對話框中選擇一個虛接口通道以及映射的實際物理接口,單擊<增加>完成操作) |

|

在實施IPSec 的過程中,可以使用IKE協議來建立SA。該協議建立在由Internet SA和密鑰管理協議ISAKMP定義的框架上。IKE為IPSec 提供了自動協商交換密鑰、建立SA的服務,能夠簡化IPSec的使用和管理。

IKE不是在網絡上直接傳輸密鑰,而是通過一係列數據的交換,最終計算出雙方共享的密鑰,並且即使第三者截獲了雙方用於計算密鑰的所有交換數據,也不足以計算出真正的密鑰。

(1) IKE的安全機製

IKE具有一套自保護機製,可以在不安全的網絡上安全地認證身份、分發密鑰、建立IPSec SA。

【數據認證】:

數據認證有如下兩方麵的概念:

· 身份認證:身份認證確認通信雙方的身份,支持預共享密鑰認證。

· 身份保護:身份數據在密鑰產生之後加密傳送,實現了對身份數據的保護。

【DH】:

DH算法是一種公共密鑰算法。通信雙方在不傳輸密鑰的情況下通過交換一些數據,計算出共享的密鑰。即使第三者(如黑客)截獲了雙方用於計算密鑰的所有交換數據,由於其複雜度很高,不足以計算出真正的密鑰。所以,DH交換技術可以保證雙方能夠安全地獲得公有信息。

【PFS】:

PFS特性是一種安全特性,指一個密鑰被破解,並不影響其他密鑰的安全性,因為這些密鑰間沒有派生關係。對於IPSec,是通過在IKE階段2協商中增加一次密鑰交換來實現的。PFS特性是由DH算法保障的。

(2) IKE的交換過程

IKE使用了兩個階段為IPSec進行密鑰協商並建立SA:

· 第一階段,通信各方彼此間建立了一個已通過身份認證和安全保護的通道,即建立一個ISAKMP SA。第一階段有主模式和野蠻模式兩種IKE交換方法。

· 第二階段,用在第一階段建立的安全隧道為IPSec協商安全服務,即為IPSec協商具體的SA,建立用於最終的IP數據安全傳輸的IPSec SA。

如圖9-3所示,第一階段主模式的IKE協商過程中包含三對消息:

· 第一對叫SA交換,是協商確認有關安全策略的過程;

· 第二對消息叫密鑰交換,交換Diffie-Hellman公共值和輔助數據(如:隨機數),密鑰材料在這個階段產生;

· 最後一對消息是ID信息和認證數據交換,進行身份認證和對整個SA交換進行認證。

野蠻模式交換與主模式交換的主要差別在於,野蠻模式不提供身份保護,隻交換3條消息。在對身份保護要求不高的場合,使用交換報文較少的野蠻模式可以提高協商的速度;在對身份保護要求較高的場合,則應該使用主模式。

(3) IKE在IPSec中的作用

· 因為有了IKE,IPSec很多參數(如:密鑰)都可以自動建立,降低了手工配置的複雜度。

· IKE協議中的DH交換過程,每次的計算和產生的結果都是不相關的。每次SA的建立都運行DH交換過程,保證了每個SA所使用的密鑰互不相關。

· IPSec使用AH或ESP報文頭中的序列號實現防重放。此序列號是一個32比特的值,此數溢出後,為實現防重放,SA需要重新建立,這個過程需要IKE協議的配合。

· 對安全通信的各方身份的認證和管理,將影響到IPSec的部署。IPSec的大規模使用,必須有認證機構或其他集中管理身份數據的機構的參與。

· IKE提供端與端之間動態認證。

(4) IPSec與IKE的關係

圖9-4 IPSec與IKE的關係圖

從圖9-4中我們可以看出IKE和IPSec的關係:

· IKE是UDP之上的一個應用層協議,是IPSec的信令協議;

· IKE為IPSec協商建立SA,並把建立的參數及生成的密鑰交給IPSec;

· IPSec使用IKE建立的SA對IP報文加密或認證處理。

安全提議定義了一套屬性數據來描述IKE 協商怎樣進行安全通信。配置IKE 提議包括選擇加密算法、選擇驗證算法、選擇Diffie-Hellman組標識。

頁麵向導:VPN→IPSEC VPN→IKE安全提議

本頁麵為您提供如下主要功能:

|

顯示和修改已添加的IKE安全提議(主頁麵) |

|

|

添加一條新的IKE安全提議(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的參數,並單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表9-3 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

安全提議名稱 |

輸入安全提議的名稱 |

|

IKE驗證算法 |

選擇IKE所使用的驗證算法 缺省情況下,使用MD5 |

|

IKE加密算法 |

選擇IKE所使用的加密算法 缺省情況下,使用3DES |

|

IKE DH組 |

選擇IKE所使用的DH算法 · DH1:768位DH組 · DH2:1024位DH組 · DH5:1536位DH組 · DH14:2048位DH組 缺省情況下,使用DH2 |

對等體定義了協商的雙方,包括本端發起協商接口、對方地址、采用的安全提議、協商模式、ID類型等信息。隻有經定義的雙方才能夠進行協商通信。

頁麵向導:VPN→IPSEC VPN→IKE對等體

本頁麵為您提供如下主要功能:

|

顯示和修改已添加的IKE對等體(主頁麵) |

|

|

添加一個新的IKE對等體單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的參數,並單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表9-4 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

對等體名稱 |

輸入對等體的名稱 |

|

虛接口 |

選擇本端發起協商的出接口 |

|

對端地址 |

設置對等體對端的地址信息

如果對端地址不是固定地址而是動態地址,建議通過將對端地址配置為動態域名的方式進行連接 |

|

協商模式 |

選擇協商模式。主模式一般應用於點對點的對等組網模式;野蠻模式一般應用於中心/分支組網模式 缺省情況下,使用主模式 |

|

ID類型、本端ID、對端ID |

此設置項需在野蠻模式下進行 當ID類型為NAME類型時,還需要指定相應的本端ID與對端ID |

|

安全提議 |

選擇對等體需要引用的IKE安全提議 |

|

預共享密鑰(PSK) |

設置IKE認證所需的預共享密鑰(pre-shared-key) |

|

生命周期 |

設置IKE SA存在的生命周期(IKE SA實際的周期以協商結果為準) |

|

DPD開啟 |

DPD用於IPsec鄰居狀態的檢測。啟動DPD功能後,當接收端在觸發DPD的時間間隔內收不到對端的IPSec加密報文時,會觸發DPD查詢,主動向對端發送請求報文,對IKE對等體是否存在進行檢測 |

|

DPD周期 |

指定對等體DPD檢測周期,即觸發DPD查詢的間隔時間 |

|

DPD超時時間 |

指定對等體DPD檢測超時時間,即等待DPD應答報文超時的時間 |

安全提議保存IPSec需要使用的特定安全性協議,以及加密/驗證算法,為IPSec協商SA提供各種安全參數。為了能夠成功的協商IPSec的SA,兩端必須使用相同的安全提議。

頁麵向導:VPN→IPSEC VPN→IPSec安全提議

本頁麵為您提供如下主要功能:

|

顯示和修改已添加的IPSec安全提議(主頁麵) |

|

|

添加一條新的IPSec安全提議(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的參數,並單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表9-5 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

安全提議名稱 |

輸入安全提議的名稱 |

|

安全協議類型 |

選擇安全協議類型來實現安全服務 缺省情況下,使用ESP |

|

AH驗證算法 |

選擇AH驗證算法 缺省情況下,使用MD5 |

|

ESP驗證算法 |

選擇ESP驗證算法 缺省情況下,使用MD5 |

|

ESP加密算法 |

選擇ESP加密算法 缺省情況下,使用3DES |

安全策略規定了對什麼樣的數據流采用什麼樣的安全提議。安全策略分為手工安全策略和IKE協商安全策略。前者需要用戶手工配置密鑰、SPI等參數;後者則由IKE自動協商生成這些參數。

頁麵向導:VPN→IPSEC VPN→IPSec安全策略

本頁麵為您提供如下主要功能:

|

開啟IPSec功能、顯示和修改已添加的安全策略(主頁麵) |

|

|

設置使用IKE協商方式建立SA(單擊主頁麵上的<新增>按鈕,在彈出的對話框中選擇“協商類型”為IKE協商並設置相應的參數,單擊<增加>按鈕完成操作) |

|

|

設置使用手動協商方式建立SA(單擊主頁麵上的<新增>按鈕,在彈出的對話框中選擇“協商類型”為手動模式並設置相應的參數,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表9-6 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

||

|

啟用IPSec |

選中“啟用IPSec”,開啟IPSec功能 缺省情況下,禁用IPSec功能 |

||

|

安全策略名稱 |

設置安全策略的名稱,後麵的複選框可以設置該安全策略的使用狀態 |

||

|

本地子網IP/掩碼 |

本地子網IP/掩碼和對端子網IP/掩碼,兩個配置項組成一個訪問控製規則。IPSec通過此訪問控製規則來定義需要保護的數據流,訪問控製規則匹配的報文將會被保護 本地子網IP/掩碼和對端子網IP/掩碼分別用來指定IPSec VPN隧道本端和對端的子網網段 |

||

|

對端子網IP/掩碼 |

|||

|

協商類型 |

選擇IPSec協商方式 缺省情況下,使用IKE協商方式 |

||

|

IKE協商模式 |

對等體 |

選擇需要引用的IKE對等體 |

|

|

安全提議 |

選擇需要引用的IPSec安全提議

此模式下,一條安全策略最多可以引用四個安全提議,根據組網需求可以靈活的加以配置 |

||

|

PFS |

PFS特性是一種安全特性,指一個密鑰被破解,並不影響其他密鑰的安全性,因為這些密鑰間沒有派生關係。IKE在使用安全策略發起一個協商時,可以進行一個PFS交換。如果本端設置了PFS特性,則發起協商的對端也必須設置PFS特性,且本端和對端指定的DH組必須一致,否則協商會失敗 · 禁止:關閉PFS特性 · DH1:768位DH組 · DH2:1024位DH組 · DH5:1536位DH組 · DH14:2048位DH組 缺省情況下,PFS特性處於關閉狀態 |

||

|

生命周期 |

設置IPSec SA存在的生命周期 缺省情況下,生命周期為28800秒 |

||

|

觸發模式 |

用來指定隧道的觸發模式 · 流量觸發:IKE隧道配置下發後,不會自動建立隧道,會等待興趣流來觸發隧道建立 · 長連模式:IKE隧道配置下發後或隧道異常斷開後,會自動建立隧道,並且保證隧道長時間建立,不需等待興趣流觸發 |

||

|

手動模式 |

虛接口 |

指定與當前策略綁定的虛接口 |

|

|

對端地址 |

指定IPSec對等體另外一端的IP地址 |

||

|

安全提議 |

選擇需要引用的IPSec安全提議 |

||

|

入/出SPI值 |

在安全隧道的兩端設置的SA參數必須是完全匹配的。本端入方向SA的SPI必須和對端出方向SA的SPI一樣;本端出方向SA的SPI必須和對端入方向SA的SPI一樣。SPI具有唯一性,不允許輸入相同的SPI值 |

||

|

安全聯盟使用的密鑰 |

入/出ESP MD5密鑰 入/出ESP 3DES密鑰 |

在安全隧道的兩端設置的SA參數必須是完全匹配的。本端入方向SA的密鑰必須和對端出方向SA的密鑰一樣;本端出方向SA的密鑰必須和對端入方向SA的密鑰一樣 |

|

在Router A(采用ER3108G)和Router B(采用ER3108G)之間建立一個安全隧道,對客戶分支機構A所在的子網(192.168.1.0/24)與客戶分支機構B所在的子網(172.16.1.0/24)之間的數據流進行安全保護。

安全協議采用ESP協議,加密算法采用3DES,認證算法采用SHA1。

圖9-5 組網示意圖

|

1. 選擇“VPN→IPSEC VPN→虛接口”。單擊<新增>按鈕,在彈出的對話框中選擇一個虛接口通道,並將其與對應的出接口進行綁定,單擊<增加>按鈕完成操作 |

|

|

2. 選擇“VPN→IPSEC VPN→IKE安全提議”。單擊<新增>按鈕,在彈出的對話框中輸入安全提議名稱,並設置驗證算法和加密算法分別為SHA1、3DES,單擊<增加>按鈕完成操作 |

|

|

3. 選擇“VPN→IPSEC VPN→IKE對等體”。單擊<新增>按鈕,在彈出的對話框中輸入對等體名稱,選擇對應的虛接口ipsec1。在“對端地址”文本框中輸入Router B的IP地址,並選擇已創建的安全提議等信息,單擊<增加>按鈕完成操作 |

|

|

4. 選擇“VPN→IPSEC VPN→IPSec安全提議”。單擊<新增>按鈕,在彈出的對話框中輸入安全提議名稱,選擇安全協議類型為ESP,並設置驗證算法和加密算法分別為SHA1、3DES,單擊<增加>按鈕完成操作 |

|

|

5. 選擇“VPN→IPSEC VPN→IPSec安全策略”。選中“啟用IPSec功能”複選框,單擊<應用>按鈕生效。單擊<新增>按鈕,在彈出的對話框中輸入安全策略名稱,在“本地子網IP/掩碼”和“對端子網IP/掩碼”文本框中分別輸入客戶分支機構A和B所處的子網信息,並選擇協商類型為“IKE協商”、對等體為“IKE-d1”、安全提議為“IPSEC-PRO”,單擊<增加>按鈕完成操作 |

|

|

6. 為經過IPSec VPN隧道處理的報文設置路由,才能使隧道兩端互通(一般情況下,隻需要為隧道報文配置靜態路由即可):選擇“高級設置→路由設置→靜態路由”,單擊<新增>按鈕,在彈出的對話框中設置目的地址、子網掩碼等信息 |

|

在對端Router B上,IPSec VPN的配置與Router A是相互對應的。因此,除了對等體的對端地址以及安全策略中的本地子網、對端子網需要做相應修改,其他的設置均一致。此處略。

兩端均設置完成後,您可以通過選擇路由器的“VPN→IPSEC VPN→安全聯盟”頁麵,並單擊<刷新>按鈕來查看相應的隧道是否已成功建立。

· L2TP特性簡介

· 設置L2TP特性

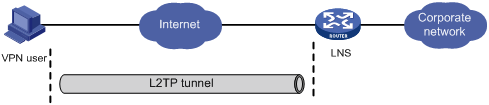

VPDN(Virtual Private Dial-up Network,虛擬專用撥號網絡)是指利用公共網絡(如ISDN或PSTN)的撥號功能接入公共網絡,實現虛擬專用網,從而為企業、小型ISP、移動辦公人員等提供接入服務。即,VPDN為遠端用戶與私有企業網之間提供了一種經濟而有效的點到點連接方式。

VPDN采用隧道協議在公共網絡上為企業建立安全的虛擬專網。企業駐外機構和出差人員可從遠程經由公共網絡,通過虛擬隧道實現和企業總部之間的網絡連接,而公共網絡上其它用戶則無法穿過虛擬隧道訪問企業網內部的資源。

VPDN隧道協議主要包括以下三種:

· PPTP(Point-to-Point Tunneling Protocol,點到點隧道協議)

· L2F(Layer 2 Forwarding,二層轉發)

· L2TP(Layer 2 Tunneling Protocol,二層隧道協議)

L2TP結合了L2F和PPTP的各自優點,是目前使用最為廣泛的VPDN隧道協議。

L2TP(RFC 2661)是一種對PPP鏈路層數據包進行封裝,並通過隧道進行傳輸的技術。L2TP允許連接用戶的二層鏈路端點和PPP會話終點駐留在通過分組交換網絡連接的不同設備上,從而擴展了PPP模型,使得PPP會話可以跨越分組交換網絡,如Internet。

使用L2TP協議構建的VPDN應用的典型組網如圖10-1所示。

圖10-1 應用L2TP構建的VPDN服務

在L2TP構建的VPDN中,網絡組件包括以下三個部分:

· 遠端係統

遠端係統是要接入VPDN網絡的遠地用戶和遠地分支機構,通常是一個撥號用戶的主機或私有網絡的一台路由設備。

· LAC(L2TP Access Concentrator,L2TP訪問集中器)

LAC是具有PPP和L2TP協議處理能力的設備,通常是一個當地ISP的NAS(Network Access Server,網絡接入服務器),主要用於為PPP類型的用戶提供接入服務。

LAC作為L2TP隧道的端點,位於LNS和遠端係統之間,用於在LNS和遠端係統之間傳遞信息包。它把從遠端係統收到的信息包按照L2TP協議進行封裝並送往LNS,同時也將從LNS收到的信息包進行解封裝並送往遠端係統。

VPDN應用中,LAC與遠端係統之間通常采用PPP鏈路。

· LNS(L2TP Network Server,L2TP網絡服務器)

LNS既是PPP端係統,又是L2TP協議的服務器端,通常作為一個企業內部網的邊緣設備。

LNS作為L2TP隧道的另一側端點,是LAC的對端設備,是LAC進行隧道傳輸的PPP會話的邏輯終止端點。通過在公網中建立L2TP隧道,將遠端係統的PPP連接由原來的NAS在邏輯上延伸到了企業網內部的LNS。

L2TP中存在兩種消息:

· 控製消息:用戶隧道和會話連接的建立、維護和拆除。它的傳輸是可靠傳輸,並且支持對控製消息的流量控製和擁塞控製。

· 數據消息:用於封裝PPP幀,並在隧道上傳輸。它的傳輸是不可靠傳輸,若數據報文丟失,不予重傳,不支持對數據消息的流量控製和擁塞控製

控製消息和數據消息共享相同的報文頭,通過報文頭中的Type字段來區分控製消息和數據消息。

圖10-2描述了控製通道以及PPP幀和數據通道之間的關係。PPP幀在不可靠的L2TP數據通道上進行傳輸,控製消息在可靠的L2TP控製通道內傳輸。

圖10-2 L2TP協議結構

圖10-3描述了LAC與LNS之間的L2TP數據報文的封裝結構。通常L2TP數據以UDP報文的形式發送。L2TP注冊了UDP 1701端口,但是這個端口僅用於初始的隧道建立過程中。L2TP隧道發起方任選一個空閑的端口(未必是1701)向接收方的1701端口發送報文;接收方收到報文後,也任選一個空閑的端口(未必是1701),給發送方的指定端口回送報文。至此,雙方的端口選定,並在隧道保持連通的時間段內不再改變。

圖10-3 L2TP報文封裝結構圖

![]()

在一個LNS和LAC對之間存在著兩種類型的連接。

· 隧道(Tunnel)連接:它對應了一個LNS和LAC對。

· 會話(Session)連接:它複用在隧道連接之上,用於表示承載在隧道連接中的每個PPP會話過程。

在同一對LAC和LNS之間可以建立多個L2TP隧道,隧道由一個控製連接和一個或多個會話連接組成。會話連接必須在隧道建立(包括身份保護、L2TP版本、幀類型、硬件傳輸類型等信息的交換)成功之後進行,每個會話連接對應於LAC和LNS之間的一個PPP數據流。

控製消息和PPP數據報文都在隧道上傳輸。L2TP使用Hello報文來檢測隧道的連通性。LAC和LNS定時向對端發送Hello報文,若在一段時間內未收到Hello報文的應答,隧道斷開。

L2TP隧道的建立支持以下兩種典型模式。

· Client-Initiated

如圖10-4所示,直接由LAC客戶(指本地支持L2TP協議的用戶)發起L2TP隧道連接。LAC客戶獲得Internet訪問權限後,可直接向LNS發起隧道連接請求,無需經過一個單獨的LAC設備建立隧道。LAC客戶的私網地址由LNS分配。

在Client-Initiated模式下,LAC客戶需要具有公網地址,能夠直接通過Internet與LNS通信。

圖10-4 Client-Initiated L2TP隧道模式

![]()

在該模式中,由ER3108GW擔當LNS角色。

· LAC-Auto-Initiated

如圖10-5所示, LAC上創建一個虛擬的PPP用戶, LAC將自動向LNS發起建立隧道連接的請求,為該虛擬PPP用戶建立L2TP隧道。遠端係統訪問LNS連接的內部網絡時,LAC將通過L2TP隧道轉發這些訪問數據。

在該模式下,遠端係統和LAC之間可以是任何基於IP的連接,不局限於撥號連接。

圖10-5 LAC-Auto-Initiated L2TP隧道模式

![]()

在該模式中,由ER3108GW擔當LAC角色。

與L2TP相關的協議規範有:

· RFC 1661:The Point-to-Point Protocol (PPP)

· RFC 1918:Address Allocation for Private Internets

· RFC 2661:Layer Two Tunneling Protocol “L2TP”

支持L2TP特性的設備,既可以擔任L2TP客戶端(LAC)的角色,又可以擔任L2TP服務端(LNS)的角色,下麵將對這兩種應用場景分別進行介紹。

頁麵向導:VPN→L2TP VPN→L2TP客戶端

本頁麵為您提供如下主要功能:

|

設置L2TP客戶端(LAC) |

|

頁麵中關鍵項的含義如下表所示。

表10-1 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用LAC |

啟用或禁用LAC功能 缺省情況下,LAC處於禁用狀態 |

|

L2TP用戶名 |

LNS管理的允許建立會話的用戶名(由遠端的LNS管理員分配) |

|

L2TP密碼 |

LNS管理的允許建立會話的用戶密碼(由遠端的LNS管理員分配) |

|

L2TP服務器地址 |

LNS的公網地址(由遠端的LNS管理員分配) |

|

本端名稱 |

標記該L2TP客戶端的名稱 |

|

地址獲取方式 |

選擇LAC會話建立成功後PPP接口的IP地址獲取方式 · 動態:由LNS分配 · 靜態:LAC端手工設置一個IP地址 缺省情況下,地址獲取方式為動態獲取 |

|

靜態IP地址 |

LAC手工設置的IP,隻有在地址獲取方式選擇靜態時起作用(由遠端的LNS管理員分配) |

|

啟用隧道認證 |

設置是否啟用L2TP隧道驗證功能,當啟用隧道驗證時需要設置隧道驗證密碼 隧道驗證請求可由LAC或LNS任何一側發起。隻要有一端啟用了隧道驗證,則隻有在對端也啟用了隧道驗證,兩端密碼完全一致且不為空的情況下,隧道才能建立;否則本端將自動斷開隧道連接。若隧道兩端都禁止了隧道驗證,隧道驗證的密碼一致與否將不起作用 缺省情況下,未啟用隧道認證 |

|

隧道認證密碼 |

為了保證隧道安全,建議用戶啟用隧道驗證功能。如果為了進行網絡連通性測試或者接收不知名對端發起的連接,則也可不進行隧道驗證(隧道認證的密碼由遠端的LNS管理員分配) |

|

HELLO報文間隔 |

設置發送Hello報文的時間間隔,單位為秒 為了檢測LAC和LNS之間隧道的連通性,LAC和LNS會定期向對端發送Hello報文,接收方接收到Hello報文後會進行響應。當LAC或LNS在指定時間間隔內未收到對端的Hello響應報文時,重複發送,如果重複發送6次仍沒有收到對端的響應信息則認為L2TP隧道已經斷開,需要重新建立隧道連接 LNS端可以配置與LAC端不同的Hello報文間隔 缺省情況下,Hello報文間隔為60秒 |

頁麵向導:VPN→L2TP VPN→L2TP服務端

本頁麵為您提供如下主要功能:

|

設置L2TP服務端(LNS) |

|

頁麵中關鍵項的含義如下表所示。

表10-2 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用LNS |

啟用或禁用LNS功能 缺省情況下,LNS處於禁用狀態 |

|

L2TP服務器名稱 |

標識該L2TP網絡服務的名稱 |

|

地址池 |

設置給L2TP客戶端分配地址所用的地址池 設置地址池的開始IP地址和結束IP地址 開始和結束地址之間的地址數不能超過100; 起始地址和結束地址前24位要一致,即輸入地址格式: x1.x2.x3.y-x1.x2.x3.y1,即起始與結束地址x1.x2.x3要一致,如:地址池設置為:10.5.100.100~10.5.100.155,要確保起始地址和結束地址10.5.100一致就可以了

結束地址被LNS的PPP接口使用,不分配給接入客戶端 |

|

啟用隧道認證 |

設置是否在該組中啟用L2TP隧道驗證功能,當啟用隧道驗證時需要設置隧道驗證密碼 隧道驗證請求可由LAC側發起。隻要有一端啟用了隧道驗證,則隻有在對端也啟用了隧道驗證,兩端密碼完全一致且不為空的情況下,隧道才能建立;否則本端將自動斷開隧道連接。若隧道兩端都禁止了隧道驗證,隧道驗證的密碼一致與否將不起作用 缺省情況下,未啟用隧道認證 |

|

隧道認證密碼 |

為了保證隧道安全,建議啟用隧道驗證功能。如果為了進行網絡連通性測試或者接收不知名對端發起的連接,則也可不進行隧道驗證 |

|

HELLO報文間隔 |

設置發送Hello報文的時間間隔,單位為秒 為了檢測LAC和LNS之間隧道的連通性,LAC和LNS會定期向對端發送Hello報文,接收方接收到Hello報文後會進行響應。當LAC或LNS在指定時間間隔內未收到對端的Hello響應報文時,重複發送,如果重複發送6次仍沒有收到對端的響應信息則認為L2TP隧道已經斷開,需要重新建立隧道連接 LNS端可以配置與LAC端不同的Hello報文間隔 缺省情況下,Hello報文間隔為60秒 |

頁麵向導:VPN→L2TP VPN→LNS用戶管理

本頁麵為您提供如下主要功能:

|

LNS用戶查詢(關鍵字過濾選擇用戶名或狀態,在關鍵字中輸入用戶名或選擇用戶狀態,單擊<查詢>按鈕生效) |

|

|

LNS新增用戶(擊主頁麵上的<新增>按鈕,在彈出的對話框中輸入用戶名、密碼和選擇用戶狀態,單擊<增加>按鈕生效) |

|

|

修改用戶信息(雙擊主頁麵上的列表中的用戶項或者單擊 |

|

頁麵中關鍵項的含義如下表所示。

表10-3 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

用戶名 |

LNS管理的用戶,LAC與該LNS建立會話時要使用的用戶名 |

|

密碼 |

LNS管理的用戶,LAC與該LNS建立會話時要使用的用戶密碼 |

|

狀態 |

LNS管理的用戶狀態 啟用:LNS允許遠端的L2TP客戶端使用該用戶建立會話 禁用:LNS不允許遠端的L2TP客戶端使用該用戶建立會話 |

頁麵向導:VPN→L2TP VPN→L2TP狀態

本頁麵為您提供如下主要功能:

|

· 顯示當前L2TP客戶端信息 · 連接或斷開L2TP客戶端連接 · 顯示當前作為LNS時已建立會話和隧道的信息 |

|

頁麵中關鍵項的含義如下表所示。

表10-4 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

鏈路狀態 |

顯示L2TP客戶端當前的連接狀態 |

|

本端IP地址 |

顯示L2TP客戶端當前,本端PPP接口的IP地址 |

|

對端IP地址 |

顯示L2TP客戶端當前,對端PPP接口的IP地址 |

|

用戶名 |

顯示LNS服務中,當前接入客戶端建立會話使用的用戶名 |

|

對端地址 |

顯示LNS服務中,當前接入客戶端的公網IP地址 |

|

對端主機名稱 |

顯示LNS服務中,當前接入客戶端的主機名稱 |

|

本端隧道ID |

顯示LNS服務中,當前已建立隧道的本端ID |

|

對端隧道ID |

顯示LNS服務中,當前已建立隧道的對端ID |

VPN用戶訪問公司總部過程如下:

LAC上創建虛擬PPP用戶,LAC自動向LNS發起建立隧道連接的請求,為該虛擬PPP用戶建立L2TP隧道。

VPN用戶通過LAN將訪問公司總部的報文發送給LAC。

LAC封裝該報文,並通過已經建立的L2TP隧道將報文發送給LNS,VPN用戶與公司總部間的通信都通過LAC與LNS之間的隧道進行傳輸。

公司辦事處通過L2TP客戶端,與遠端的公司總部的LNS進行連接。

圖10-6 設備作為L2TP客戶端配置舉例

· 將路由器的WAN口接公網線路;

· 設置WAN口通過靜態方式連接到因特網;

· 設置L2TP客戶端為啟用狀態;

· 設置公司總部提供的LNS的IP地址、L2TP隧道密碼以及提供建立PPP連接的用戶名、密碼;

· 設置L2TP客戶端地址獲取方式設置為動態獲取。

![]()

此典型配置案例中所涉及的設置均在路由器缺省配置的基礎上進行。如果您之前已經對路由器做過相應的配置,為了保證效果,請確保當前配置和以下配置不衝突。

(1) LAC側配置

|

在管理計算機的Web瀏覽器地址欄中輸入http://192.168.1.1,回車。輸入缺省的用戶名:admin,密碼:admin,單擊<登錄>按鈕後便可進入Web設置頁麵 |

|

|

設置WAN口IP為:192.16.100.19,網關地址:192.16.100.11(靜態IP和網關都是由運營商分配) |

|

|

配置LAC信息(啟用LAC功能,輸入用戶名:vpdnuser,密碼:hello,L2TP服務器IP:192.16.100.31,地址方式選擇動態獲取,啟用隧道認證,隧道認證密碼為:tunnel-auth,單擊<應用>按鈕後發起L2TP連接請求) |

|

(2) LNS側配置

公司總部的LNS服務器運行正常,並提供LNS則配置信息,如下表所示。

表10-5 LNS管理員提供的配置

|

頁麵關鍵項 |

內容 |

|

用戶名 |

vpdnuser |

|

密碼 |

hello |

|

隧道認證是否開啟 |

開啟隧道認證模式 |

|

隧道認證密碼 |

tunnel-auth |

|

LNS的公網IP地址 |

192.16.100.31 |

(3) 驗證配置結果

|

選擇“VPN→L2TP VPN→L2TP狀態→L2TP客戶端信息”來查看L2TP客戶端連接情況,當鏈路狀態為:已連接時,則可正常訪問公司總部的資源了 |

|

VPN用戶訪問公司總部過程如下:

(1) 配置用戶側主機的IP地址和路由,確保用戶側主機和LNS之間路由可達。

(2) 由用戶向LNS發起Tunnel連接的請求。

(3) 在LNS接受此連接請求之後,VPN用戶與LNS之間就建立了一條虛擬的L2TP tunnel。

(4) 用戶與公司總部間的通信都通過VPN用戶與LNS之間的隧道進行傳輸。

公司辦事處員工通過Windows 7的L2TP客戶端接入公司總部的設置L2TP服務端,來訪問內部資源。

圖10-7 設備作為L2TP服務器配置舉例

· 將路由器的WAN口接公網線路;

· 設置WAN口通過靜態方式連接到因特網;

· 設置LNS服務為啟用狀態,並配置信息;

· 添加允許接入的用戶信息。

![]()

此典型配置案例中所涉及的設置均在路由器缺省配置的基礎上進行。如果您之前已經對路由器做過相應的配置,為了保證效果,請確保當前配置和以下配置不衝突。

(1) LNS側配置

|

在管理計算機的Web瀏覽器地址欄中輸入http://192.168.1.1,回車。輸入缺省的用戶名:admin,密碼:admin,單擊<登錄>按鈕後便可進入Web設置頁麵 |

|

|

設置WAN口IP:192.16.100.31,網關地址:192.16.100.11(靜態IP和網關都是由運營商分配) |

|

|

配置LNS信息(啟用LNS,輸入L2TP服務器名稱:H3C-LNS-000,地址池:10.5.0.155~10.5.0.200,啟用隧道認證,認證密碼:tunnel-auth,單擊<應用>按鈕生效) |

|

|

新增用戶(單擊主LNS用戶管理頁麵上的<新增>按鈕,在彈出的對話框中輸入用戶名:vpdnuser,密碼:hello,用戶狀態:啟用,單擊<增加>按鈕生效) |

|

完成以上所有設置後,您可以通過下列操作來查看當前LNS配置情況:

|

選擇“VPN→L2TP VPN→LNS服務端”來查看當前LNS配置信息 |

|

|

選擇“VPN→L2TP VPN→LNS用戶管理”來查看允許L2TP客戶端使用的用戶信息 |

|

(2) 設置Windows 7的L2TP客戶端

|

單擊桌麵右下角的網絡圖標,如 |

|

|

單擊“設置新的連接或網絡”,創建一個L2TP客戶端 |

|

|

彈出“設置連接或網絡”,選擇“連接到工作區”選項,單擊<下一步>按鈕 |

|

|

選擇“使用我的Internet連接(VPN)(I)”選項 |

|

|

輸入要連接到的L2TP服務器的IP地址和該L2TP客戶端的連接的名稱,單擊<下一步>按鈕 |

|

|

輸入用戶名:vpdnuser,密碼:hello,單擊<連接>按鈕進行連接 |

|

|

單擊桌麵右下角的網絡圖標,如 |

|

|

在彈出窗口中,選擇“安全”頁簽,在“VPN類型(T)”中選擇“使用Ipsec的第2層隧道協議(L2TP/IPSec)”,單擊<確定>按鈕生效 |

|

|

打開L2TP協議的撥號終端窗口,在彈出的窗口中輸入用戶名:vpdnuser,密碼:hello,單擊<連接>按鈕進行連接 |

|

(3) 驗證配置結果

|

LNS側,通過選擇“VPN→L2TP VPN→L2TP狀態”來查看當前的LNS服務端會話信息 |

|

|

打開Windows 7的L2TP客戶端,通過選擇L2TP協議連接終端的狀態選項,來查看當前的連接情況 |

|

QoS是指針對網絡中各種應用不同的需求,提供不同的服務質量,比如:提供專用帶寬、減少報文丟失率、降低報文傳送時延及抖動。

本章節主要包含以下內容:

· 設置IP流量限製

· 設置專用通道

· 設置網絡連接限數

某些應用(比如:P2P下載等)在給用戶帶來方便的同時,也占用了大量的網絡帶寬。一個網絡的總帶寬是有限的,如果這些應用過度占用網絡帶寬,必將會影響其他用戶正常使用網絡。

為了保證局域網內所有用戶都能正常使用網絡資源,您可以通過IP流量限製功能對局域網內指定主機的流量進行限製。

路由器支持以下兩種IP流量限製方式:

· 允許每IP通道借用空閑的帶寬(推薦使用):即彈性帶寬限製,在帶寬使用不緊張時,允許每台主機可以使用係統空閑帶寬,其實際流量可以超過限速值。

· 每IP通道隻能使用預設的帶寬:即固定帶寬限製,每台主機的實際流量不能超過限速值。即使係統還有空閑的帶寬,也不能利用。

![]()

一般情況下,上網流量都通過正常通道來轉發(正常通道是指除了綠色專用通道和限製專用通道以外的通道),IP流量限製僅對該通道中的流量生效。正常通道的帶寬=接口帶寬(從運營商申請到的實際帶寬)-綠色專用通道的帶寬。

頁麵向導:QoS設置→流量管理→IP流量限製

本頁麵為您提供如下主要功能:

|

啟用IP流量限製功能,並設置您所需的限製方式(主頁麵。選中“啟用IP流量限製”複選框,選擇相應的限製方式,並設置WAN網口的帶寬(否則可能發生掉線),單擊<應用>按鈕生效) |

|

|

添加限速規則(單擊<新增>按鈕,在彈出的對話框中設置限速規則,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表11-1 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用IP流量限製 |

開啟路由器的IP流量限製功能 缺省情況下,IP流量限製功能處於關閉狀態

設置完成後,您可以通過查看運行狀態頁麵中的“IP流量限製”來驗證功能是否已啟用 |

|

允許每IP通道借用空閑的帶寬 |

選擇路由器的IP流量限製方式 缺省情況下,路由器采用每IP通道隻能使用預設的帶寬

以出口帶寬為30M,帶機量為150台為例:每IP上行和下行流量上限均可設置為200Kbps,同時開啟使用允許每IP通道借用空閑的帶寬 |

|

每IP通道隻能使用預設的帶寬 |

|

|

WAN帶寬 |

設置WAN網口的帶寬 請根據運營商提供給您的線路的帶寬設置。帶寬設置會對IP流量限製、綠色專用通道和限製專用通道等功能產生影響,請務必設置準確 |

|

表項序號 |

由於係統會根據表項的序號來順序匹配,因此您可以通過此選項來調整該表項的匹配優先級 缺省情況下,新增的表項會排在最後 |

|

IP起始地址 |

輸入局域網內需要進行流量限製的主機的起始IP地址 |

|

IP結束地址 |

輸入局域網內需要進行流量限製的主機的結束IP地址 |

|

共享方式 |

選擇需要進行流量限製的計算機的帶寬共享方式,當受限地址類型為IP地址範圍時可選擇獨占或共享,為IP網段時,係統自動設定為共享,無法修改 · 獨占:受限地址範圍內的每台計算機各自占有給定的帶寬(即流量上限),如IP地址範圍為192.168.1.2—192.168.1.11,流量上限為1000Kbps,表示此IP範圍內的每台計算機的流量上限為1000Kbps · 共享:受限地址範圍內的所有計算機共享給定的帶寬,如IP地址範圍為192.168.1.2—192.168.1.11,流量上限為1000Kbps,表示此IP範圍內的所有主機的流量之和的上限為1000Kbps |

|

限速接口 |

選擇IP流量限速所應用的接口 · WAN:僅當流量從WAN網口出入時,才進行限速 |

|

限速方向 |

選擇IP流量限速方向: · “上行限速”:限製由局域網發送到因特網的數據流速率(比如:局域網內主機向因特網上的FTP服務器上傳文件) · “下行限速”:限製由因特網發送到局域網的數據流速率(比如:局域網內主機從因特網上的FTP服務器下載文件) · “雙向限速”:同時限製上行、下行兩個方向上的數據流速率 |

|

每IP上行流量上限 |

輸入最大上行流量

此最大上行流量限製值是在“IP起始地址”和“IP結束地址”地址段中各個主機的上行帶寬,而不是IP地址段內所有主機的共享上行帶寬 |

|

每IP下行流量上限 |

輸入最大下行流量

此最大下行流量限製值是在“IP起始地址”和“IP結束地址”地址段中各個主機的下行帶寬,而不是IP地址段內所有主機的共享下行帶寬 |

|

生效時間 |

選擇IP流量限製的生效時間。生效時間包括兩部分內容:在一天中生效的時間段,時間使用24小時製,起始時間應早於結束時間,00:00~24:00表示該規則在一天內任何時間都生效;星期選擇表示一周中哪些天規則生效。請為設備配置正確的係統時間 |

|

描述 |

對此條新增限速規則進行描述 |

![]()

當對相同的單個IP地址或IP地址網段,在同一個限速接口上進行限速時,先添加的限速規則生效。比如:

· 先添加規則1:設置用戶(192.168.0.2)在WAN網口上的IP流量限速為300Kbps。

· 後添加規則2:設置用戶(192.168.0.2)在WAN網口上的IP流量限速為400Kbps。

生效情況:規則1生效。

未設置限速規則的用戶,帶寬不做限製,隻受係統轉發能力的限製;當路由器開啟彈性帶寬後,係統為了合理地分配帶寬,限速的用戶可以占用一定的彈性帶寬。

路由器為您提供了綠色專用通道和限製專用通道的設置:

· 綠色專用通道:您可以將特定的數據業務流通過綠色通道轉發,從而可以保證對時延要求較高的應用(比如:網絡遊戲)有足夠帶寬。在綠色專用通道中,路由器支持根據您設置的報文長度大小和協議端口號來匹配數據流。

· 限製專用通道:您可以將特定的數據業務流通過限製通道轉發,從而可以限製大流量P2P應用的帶寬。在限製通道中,路由器支持根據您設置的報文協議端口號來匹配數據流。

比如:某網吧的實際帶寬為10Mbps,有100人在上網,其中大部分用戶都在玩某類遊戲,還有部分用戶在使用P2P軟件下載影片。此時,您可以為玩某類遊戲的用戶設置綠色專用通道,為P2P下載影片的用戶設置限製專用通道。從而保證即使線路存在擁塞時,遊戲數據包仍然能得到及時轉發,並可以限製P2P下載過度占用帶寬。

頁麵向導:QoS設置→流量管理→綠色通道管理

本頁麵為您提供如下主要功能:

|

啟用綠色通道功能,並設置相關參數(主頁麵。選中“啟用綠色專用通道”複選框,設置此綠色通道的每接口上/下行流量限速,並選擇數據流匹配方式,單擊<應用>按鈕生效) |

|

|

添加用於匹配數據流的協議端口號(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置匹配項,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表11-2 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用綠色專用通道 |

缺省情況下,綠色專用通道處於關閉狀態

設置完成後,您可以通過查看運行狀態頁麵中的“綠色通道管理”來驗證功能是否已啟用 |

|

每接口上行流量上限 |

輸入每個WAN網口所占用的綠色專用通道的最大上行流量 |

|

每接口下行流量上限 |

輸入每個WAN網口所占用的綠色專用通道的最大下行流量 |

|

啟用數據包長度選擇 |

選中該複選框,並設置報文長度,路由器會根據報文的長度來識別需要發送到綠色專用通道的流量 缺省情況下,此功能處於關閉狀態 |

|

啟用端口選擇 |

選中該複選框,路由器會根據協議端口來識別需要發送到綠色專用通道的流量 缺省情況下,此功能處於關閉狀態 |

|

應用名稱 |

設置需要識別的端口組的描述名稱,可以為空 |

|

端口號 |

設置需要識別的協議端口號

對局域網發送到因特網的流量,路由器匹配目的端口號;對因特網發送到局域網的流量,路由器匹配源端口號 |

![]()

如果報文長度選擇和端口選擇同時開啟時,隻要匹配其中一項即可識別成功,且報文長度選擇優先匹配。

頁麵向導:QoS設置→流量管理→限製通道管理

本頁麵為您提供如下主要功能:

|

啟用限製通道功能,並設置相關參數(主頁麵。選中“啟用限製通道”複選框,設置此限製通道的每接口上/下行流量限速,單擊<應用>按鈕生效) |

|

|

添加用於匹配數據流的協議端口號(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置匹配項,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表11-3 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用限製通道 |

缺省情況下,限製通道處於關閉狀態

設置完成後,您可以通過查看運行狀態頁麵中的“限製通道管理”來驗證功能是否已啟用 |

|

每接口上行流量上限 |

輸入每個WAN網口所占用的限製通道的最大上行流量 |

|

每接口下行流量上限 |

輸入每個WAN網口所占用的限製通道的最大下行流量 |

|

應用名稱 |

設置需要識別的端口組的描述名稱,可以為空 |

|

端口號 |

設置需要識別的協議端口號

對局域網發送到因特網的流量,路由器匹配目的端口號;對因特網發送到局域網的流量,路由器匹配源端口號 |

當局域網內的主機遭受NAT攻擊時,主機的網絡連接數可能會超過幾萬個,從而會嚴重影響業務的正常運行或出現網絡掉線現象。此時,您可對指定主機的最大網絡連接數進行限製,保證網絡資源的有效利用。

頁麵向導:QoS設置→連接限製→網絡連接限數

本頁麵為您提供如下主要功能:

|

啟用網絡連接限數功能(主頁麵。選中“啟用網絡連接限數”複選框,單擊<應用>按鈕生效) |

|

|

添加指定IP地址範圍內每台主機同時發起的最大網絡連接數(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應參數,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表11-4 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用網絡連接限數 |

缺省情況下,網絡連接限數功能處於關閉狀態

設置完成後,您可以通過查看運行狀態頁麵中的“網絡連接限數”來驗證功能是否已啟用 |

|

表項序號 |

由於係統會根據表項的序號來順序匹配,因此您可以通過此選項來調整該表項的匹配優先級 缺省情況下,新增的表項會排在最後 |

|

起始IP地址 |

輸入對局域網內進行網絡連接限數的主機的起始IP地址 |

|

結束IP地址 |

輸入對局域網內進行網絡連接限數的主機的結束IP地址 |

|

每IP總連接數上限 |

輸入指定主機的網絡連接數上限值 |

|

每IP TCP連接數上限 |

允許指定IP範圍的每台主機同時向WAN側發起的最大TCP連接數,可留空 |

|

每IP UDP連接數上限 |

允許指定IP範圍的每台主機同時向WAN側發起的最大UDP連接數,可留空 |

|

描述 |

對此網絡連接限數項進行描述 |

![]()

當對相同的單個IP地址或IP地址網段進行網絡連接限數時,先添加的限數規則生效。比如:

· 先添加規則1:設置192.168.0.1~192.168.0.100網段中的用戶網絡連接數上限為40。

· 後添加規則2:設置192.168.0.1~192.168.0.100網段中的用戶網絡連接數上限為50。

生效情況:規則1生效。

VLAN網絡連接限數即通過設置每條VLAN的連接數上限,從而有效解決了部分VLAN占用大量網絡連接資源的問題,實現了網絡資源的合理利用。每條VLAN網絡連接限數規則,表示指定VLAN內最多建立的網絡連接數都將被限製到設定的上限值。需要注意的是,這裏設置的連接數上限指的是該VLAN內所有IP的連接數之和的上限,而非每IP各自的連接數上限。

頁麵向導:QoS設置→連接限製→VLAN網絡連接限數

本頁麵為您提供如下主要功能:

|

啟用VLAN網絡連接限數功能(主頁麵。選中“啟用VLAN網絡連接限數”複選框,單擊<應用>按鈕生效) |

|

|

添加指定VLAN內每台主機同時發起的最大VLAN網絡連接數(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應參數,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表11-5 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

啟用VLAN網絡連接限數 |

缺省情況下,VLAN網絡連接限數功能處於關閉狀態

設置完成後,您可以通過查看運行狀態頁麵中的“VLAN網絡連接限數”來驗證功能是否已啟用 |

|

表項序號 |

由於係統會根據表項的序號來順序匹配,因此您可以通過此選項來調整該表項的匹配優先級 缺省情況下,新增的表項會排在最後 |

|

VLAN接口 |

需要進行網絡連接限數的VLAN接口名稱 |

|

總連接數上限 |

指定主機的VLAN網絡連接數上限值 |

|

TCP連接數上限 |

指定VLAN允許占用的最大TCP連接數 |

|

UDP連接數上限 |

指定VLAN允許占用的最大UDP連接數 |

|

描述 |

對此網絡連接限數項進行描述 |

本章節主要包含以下內容:

· 設置NAT

· 設置虛擬服務器

· 設置端口觸發

· 設置ALG應用

· 設置路由

· 應用服務

NAT可以實現局域網內的多台主機通過1個或多個公網IP地址接入因特網,即用少量的公網IP地址代表較多的私網IP地址,節省公網的IP地址。

![]()

私網IP地址是指內部網絡或主機的IP地址,公網IP地址是指在因特網上全球唯一的IP地址。

RFC 1918為私網預留出了三個IP地址塊,如下:

· A類:10.0.0.0~10.255.255.255

· B類:172.16.0.0~172.31.255.255

· C類:192.168.0.0~192.168.255.255

上述三個範圍內的地址不會在因特網上被分配,因此可以不必向運營商或注冊中心申請而在公司或企業內部自由使用。

路由器支持提供以下三種NAT轉換方式

· 一對一NAT:將局域網內主機的IP地址一對一轉換為指定的公網IP地址,即對應主機訪問因特網時有自己的公網IP地址。在這種方式下,局域網內的其他主機及因特網上的主機都可以通過訪問對應的公網IP地址來訪問該主機。

· 多對一NAT:當路由器擁有單個公網IP地址時,如果局域網內的主機訪問外網,其私網IP地址均自動轉換為對應的WAN網口的IP地址。

· 多對多NAT:當路由器擁有多個公網IP地址時,如果局域網內的主機訪問外網,其私網IP地址會自動轉換為公網IP地址池中的其中一個IP地址。

比如:某企業申請了一條電信線路,分配的公網IP地址範圍是218.3.55.20~218.3.55.30。該企業需要對外開放Web服務器(IP地址為192.168.1.5)、Mail服務器(IP地址為192.168.1.6)和FTP服務器(IP地址為:192.168.1.7)。此時,您可以使用一對一NAT方式將服務器IP地址與公網IP地址建議一對一地址轉換,其他主機上網時可使用公網IP地址池中的其他IP地址,從而可以充分利用所有的公網IP地址。

僅當開啟了NAT功能後,您所設置的一對一NAT、多對一NAT和多對多NAT才會生效。

![]()

當您需要將設備作為普通的路由器使用時,可以關閉NAT功能。

頁麵向導:高級設置→地址轉換→NAT設置

本頁麵為您提供如下主要功能:

|

· 開啟NAT功能(選中“使用NAT地址轉換”單選按鈕,單擊<應用>按鈕生效) · 關閉NAT功能(選中“不使用NAT地址轉換”單選按鈕,單擊<應用>按鈕生效) |

|

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“NAT模式”來驗證功能是否已啟用。

在您設置一對一NAT前,請先開啟NAT功能。

頁麵向導:高級設置→地址轉換→一對一NAT

本頁麵為您提供如下主要功能:

|

設置一對一NAT(選中“啟用”複選框,設置指定的內網IP與公網IP的映射關係,單擊<應用>按鈕生效) |

|

在您設置多對一和多對多NAT前,請先開啟NAT功能。

頁麵向導:高級設置→地址轉換→NAT設置

本頁麵為您提供如下主要功能:

|

設置多對一NAT(根據您實際所連接的線路,選擇相應的“自動使用WAN IP地址”單選按鈕,單擊<應用>按鈕生效) |

|

|

設置多對多NAT(根據您實際所連接的線路,選擇相應的“使用NAT地址池中的地址”單選按鈕,並設置NAT地址池範圍,單擊<應用>按鈕生效) |

|

![]()

建議您在H3C技術人員的指導下對網絡連接參數進行操作。

頁麵向導:高級設置→地址轉換→NAT設置

本頁麵為您提供如下主要功能:

|

設置路由器支持的網絡連接總數,即會話總數(一般情況下,請保留缺省值。比如:局域網內PC遭受病毒攻擊從而建立大量無用的連接,您可以修改該參數來減少路由器資源的浪費) |

|

為保證局域網的安全,路由器會阻斷從因特網主動發起的連接請求。因此,如果您想讓因特網用戶能夠訪問局域網內的服務器(比如:Web服務器、Email服務器、FTP服務器等),需要設置虛擬服務器。

虛擬服務器也可稱為端口映射,它可以將WAN口IP地址、外部端口號和局域網內服務器IP地址、內部端口號建立映射關係,使所有對該WAN口某服務端口的訪問重定向到指定的局域網內服務器的相應端口。

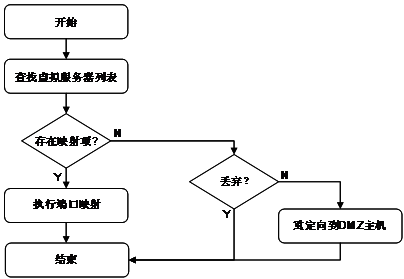

路由器會根據以下步驟來進行端口映射:

圖12-1 端口映射

頁麵向導:高級設置→地址轉換→虛擬服務器

本頁麵為您提供如下主要功能:

|

設置當虛擬服務器列表中如果不存在對應的映射項時,對報文的處理方式(主頁麵。選擇“丟棄”或“重定向到DMZ主機”,單擊<應用>按鈕生效) |

|

|

添加虛擬服務器列表項(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的虛擬服務器參數,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表12-1 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

預置設置 |

路由器提供一些常用服務的預置設置選項,比如:FTP、Web等服務 在下拉列表框中選擇某服務,服務名稱、外部端口、內部端口項均將自動完成設置

· 如果路由器提供的預設服務沒有您需要的,您可以自行設置服務信息 · 預設服務的端口號是常用端口號,如果需要,您可以自行修改 · 對於FTP、TFTP服務等,您需要開啟對應的ALG項,且內部端口必須設置為標準端口號。例如:WAN側客戶端通過PASV模式(被動FTP)訪問局域網內的FTP服務器,內部端口必須設置為21 |

|

服務名稱 |

輸入虛擬服務器設置項的名稱 |

|

外部端口 |

輸入客戶端訪問虛擬服務器所使用的端口。取值範圍:1~65535,端口範圍必須從小到大。如果隻有一個端口,則左右兩邊的文本框請填寫同一端口號

各設置項的外部端口不能重複,且內部端口和外部端口的設定個數必須一樣,即內部端口和外部端口一一對應。比如:設置某個虛擬服務器,外部端口為100~102,內部端口為10~12。如果路由器收到外部101端口的訪問請求,則路由器會把報文轉發到內部服務器的11端口 |

|

內部端口 |

輸入內部服務器上真實開放的服務端口。取值範圍:1~65535,端口範圍必須從小到大。如果隻有一個端口,則左右兩邊的文本框請填寫同一端口號

各設置項的內部端口允許重複,且內部端口和外部端口的設定個數必須一樣,即內部端口和外部端口一一對應 |

|

內部服務器IP |

輸入內部服務器的IP地址 |

|

是否啟用 |

在下拉列表框中選擇“啟用”,表示此虛擬服務器生效;選擇“禁用”,表示此虛擬服務器不生效 |

當局域網內的客戶端訪問因特網上的服務器時,對於某些應用(比如:IP電話、視頻會議等),客戶端向服務器主動發起連接的同時,也需要服務器向客戶端發起連接請求。而缺省情況下,路由器收到WAN側主動連接的請求都會拒絕,此時通信會被中斷。

通過設置路由器的端口觸發規則,當客戶端訪問服務器並觸發規則後,路由器會自動開放服務器需要向客戶端請求的端口,從而可以保證通信正常。當客戶端和路由器長時間沒有數據交互時,路由器會自動關閉之前對外開放的端口,最大限度地保證了局域網的安全。

頁麵向導:高級設置→地址轉換→端口觸發

本頁麵為您提供如下主要功能:

|

顯示和修改當前您已添加的端口觸發規則(主頁麵) |

|

|

添加端口觸發規則(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的參數,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表12-2 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

應用名稱 |

輸入端口觸發設置項的名稱 |

|

觸發端口 |

輸入局域網內的客戶端向外網服務器發起請求的端口。取值範圍:1~65535,端口範圍必須從小到大。如果隻有一個端口,則左右兩邊的文本框請填寫同一端口號

當局域網內的客戶端通過觸發端口與外部網絡建立連接時,其相應的外來端口也將被打開。此時,外部網絡的主機可以通過這些端口來訪問局域網 |

|

外來端口 |

輸入外網服務器需要主動向局域網內客戶端請求的端口。取值範圍:1~65535,可設置單一端口、端口範圍或兩者的組合,端口間用英文逗號“,”隔開,比如:100,200-300,400,表示請求端口為端口100,400及200到300之間的端口 |

|

是否啟用 |

在下拉列表框中選擇“啟用”,表示此端口觸發生效;選擇“禁用”,表示此端口觸發不生效 |

通常情況下,NAT隻對報文頭中的IP地址和端口信息進行轉換,不對應用層數據載荷中的字段進行分析。

然而,對於一些特殊的協議(比如:FTP、TFTP等),它們報文的數據載荷中可能包含IP地址或端口信息,這些內容不能被NAT進行有效地轉換,就可能會出現問題。比如:FTP應用是由數據連接和控製連接共同完成的,而且數據連接的建立由控製連接中的載荷字段信息動態地決定,這就需要ALG來完成載荷字段信息的轉換,以保證後續數據連接的正確建立。

針對需要ALG的一些應用層協議,您在使用時隻需要在路由器上開啟相應的項即可。

頁麵向導:高級設置→地址轉換→ALG應用

本頁麵為您提供如下主要功能:

|

設置ALG應用(缺省情況下,應用層協議的ALG應用均已經開啟,建議您保留缺省設置) |

|

靜態路由是一種特殊的路由,需要您手工設置。設置靜態路由後,去往指定目的地的報文將按照您指定的路徑進行轉發。在組網結構比較簡單的網絡中,隻需設置靜態路由就可以實現網絡互通。恰當地設置和使用靜態路由可以改善網絡的性能,並可為重要的網絡應用保證帶寬。

靜態路由的缺點在於:不能自動適應網絡拓撲結構的變化,當網絡發生故障或者拓撲發生變化後,可能會出現路由不可達,導致網絡中斷。此時必須由您手工修改靜態路由的設置。

比如:如圖12-2所示,如果您希望LAN A中PC1與LAN B中PC2可以相互訪問或LAN B中PC2通過ER3108G係列路由器訪問因特網,則可以在ER3108G係列路由器上設置一條靜態路由(目的地址:192.168.2.0,下一跳地址:192.168.1.3)。

頁麵向導:高級設置→路由設置→靜態路由

本頁麵為您提供如下主要功能:

|

顯示和修改當前您已添加的靜態路由(主頁麵) |

|

|

添加靜態路由(主頁麵。單擊<新增>按鈕,在彈出的對話框中設置相應的參數,單擊<增加>按鈕完成操作) |

|

|

查看所添加的靜態路由的生效情況(單擊主頁麵上的“查看路由信息表”按鈕,您即可在彈出的頁麵中查看已經生效的靜態路由信息。如果您添加了一條錯誤的靜態路由,該路由不會生效。您可以通過對比主頁麵的靜態路由表和此處的路由信息,判斷您是否添加了錯誤路由) |

|

頁麵中關鍵項的含義如下表所示。

表12-3 頁麵關鍵項描述

|

頁麵關鍵項 |

說明 |

|

目的地址 |

輸入需要到達的目的IP地址 |

|

子網掩碼 |

輸入需要到達的目的地址的子網掩碼 |

|

下一跳地址 |

輸入數據在到達目的地址前,需要經過的下一個路由器的IP地址 |

|

出接口 |

選擇靜態路由的出接口

您必須選擇正確的出接口,所添加的靜態路由才能生效 |

|

描述 |

對此靜態路由表項進行描述 |

策略路由是一種依據您所製定的策略進行路由選擇的機製。路由器提供獨特的策略路由功能,可以根據報文的某些字段(比如:源/目的IP地址、協議類型等)來區分數據流,並從指定的接口發送出去,起到業務分流的作用。

比如:某企業擁有兩條帶寬大小不同的因特網線路,並設置了普通用戶區(IP地址範圍是192.168.1.2~192.168.1.100)和管理層用戶區(IP地址範圍是192.168.1.101~192.168.1.200)。此時,您可以通過策略路由功能(根據源IP地址段區分)來將帶寬比較小的線路分配給普通區用戶,將帶寬比較大的線路分配給管理層用戶。

頁麵向導:高級設置→路由設置→策略路由

本頁麵為您提供如下主要功能:

|

顯示和修改當前您已添加的策略路由(主頁麵) |

|

|

添加策略路由(單擊主頁麵上的<新增>按鈕,在彈出的對話框中設置相應的參數,單擊<增加>按鈕完成操作) |

|

頁麵中關鍵項的含義如下表所示。

表12-4 頁麵關鍵項描述

|

頁麵關鍵項 |

說明 |

|

表項序號 |

由於係統會根據表項的序號來順序匹配,因此您可以通過此選項來調整該表項的匹配優先級 缺省情況下,新增的表項會排在最後 |

|

協議類型 |

選擇需要匹配的報文的協議類型(或輸入對應的協議號) |

|

源端口 |

輸入需要匹配的報文的源端口號(隻有選擇或者設置協議TCP/UDP之後,源端口才可配置) 源端口支持散列端口和端口範圍兩種輸入方式: · 散列端口:格式為[!] n,m · 端口範圍:格式為[!] n-m 缺省情況下,源端口號為1~65535,表示匹配所有的源端口

”!”表示取反的意思(可選),即匹配除了所設置端口外的其他端口。比如:您設置源端口為!3-300,表示源端口在3~300範圍內的報文均不會被匹配,其他源端口的報文都會被匹配。以下若涉及此”!”參數,意義相同,不再贅述 |

|

源IP地址段 |

輸入需要匹配的報文的源IP地址段 源IP地址段支持三種輸入方式: · 單獨的IP地址:格式為[!] a.b.c.d · IP地址網段:格式為[!] a.b.c.d/mask,mask表示網絡掩碼長度,取值範圍為0~32 · IP地址範圍:格式為[!] a.b.c.d-e.f.g.h 缺省情況下,源IP地址段為空,表示匹配所有的源IP地址 |

|

目的端口 |

輸入需要匹配的報文的目的端口號(隻有選擇或者設置協議TCP/UDP之後,源端口才可配置) 目的端口支持散列端口和端口範圍兩種輸入方式: · 散列端口:格式為[!] n,m · 端口範圍:格式為[!] n-m 缺省情況下,目的端口號為空,表示匹配所有的目的端口 |

|

目的IP地址段 |

輸入需要匹配的報文的目的IP地址段 目的IP地址段支持三種輸入方式: · 單獨的IP地址:格式為[!] a.b.c.d · IP地址網段:格式為[!] a.b.c.d/mask,mask表示網絡掩碼長度,取值範圍為0~32 · IP地址範圍:格式為[!] a.b.c.d-e.f.g.h 缺省情況下,目的IP地址段為空,表示匹配所有的目的IP地址 |

|

出接口 |

指定策略路由表項的出口 如果不選中“強製”複選框,當該出接口不可用時,匹配該策略的報文仍進行選路轉發;如果選中“強製”複選框,當該出接口不可用時,匹配該策略的報文會直接被丟棄 |

|

生效時間 |

設置此策略路由項生效的時間段 |

|

是否啟用 |

設置當前策略路由的狀態 選擇啟用,表示使用此策略路由;選擇禁用,表示不使用此策略路由 |

|

描述 |

對此策略路由項進行說明 |

當路由器通過PPPoE方式或動態方式連接到因特網時,所獲取到的IP地址是不固定的。因此,給想訪問本局域網內服務器的因特網用戶帶來很大的不便。

開啟DDNS功能後,路由器會在DDNS服務器上建立一個IP與域名的映射表。當WAN口IP地址變化時,路由器會自動向指定的DDNS服務器發起更新請求,DDNS服務器會更新域名與IP地址的映射關係。所以,無論路由器的WAN口IP地址如何改變,因特網上的用戶仍可以通過域名對本局域網內的服務器進行訪問。

![]()

路由器的DDNS功能是作為DDNS服務的客戶端工具,需要與DDNS服務器協同工作。使用該功能之前,請先到www.pubyun.com或www.comexe.cn去申請注冊一個域名。

頁麵向導:高級設置→應用服務→DDNS

本頁麵為您提供如下主要功能:

|

設置WAN口的DDNS |

|

頁麵中關鍵項的含義如下表所示。

表12-5 頁麵關鍵項描述

|

頁麵關鍵項 |

描述 |

|

WAN DDNS |

開啟或關閉WAN口的DDNS功能 缺省情況下,WAN口的DDNS功能處於關閉狀態 |

|

DDNS服務器地址 |

選擇DDNS服務器地址 · pubyun.com · comexe.cn |

|

用戶名 |

輸入在DDNS服務器上申請到的登錄用戶名 |

|

密碼 |

輸入在DDNS服務器上申請到的登錄密碼 |

|

注冊的主機名 |

輸入在DDNS服務器上申請的主機名,例如:ddnstest.f3322.org |

|

當前地址 |

顯示WAN口當前的IP地址 |

|

狀態 |

顯示當前WAN口的DDNS工作狀態 · 未連接:與DDNS服務器連接失敗 · 注冊成功:向DDNS服務器注冊成功 · 注冊失敗:DDNS服務器認證沒有通過,可能是用戶名或密碼錯誤 |

UPnP主要用於實現設備的智能互聯互通,無需用戶參與和使用主服務器,能自動發現和控製來自各家廠商的各種網絡設備。

啟用UPnP功能,路由器可以實現NAT穿越:當局域網內的主機通過路由器與因特網通信時,路由器可以根據需要自動增加、刪除NAT映射表,從而解決一些傳統的業務不能穿越NAT的問題。

如需與UPnP功能配合使用,您所使用的計算機操作係統和應用程序均需要支持UPnP功能(比如:操作係統:Windows 7,應用程序:MSN)。

頁麵向導:高級設置→應用服務→UPnP

本頁麵為您提供如下主要功能:

|

開啟UPnP功能(選中“啟用UPnP功能”,單擊<應用>按鈕生效。缺省情況下,UPnP功能處於關閉狀態) |

|

![]()

設置完成後,您可以通過查看運行狀態頁麵中的“UPnP”來驗證功能是否已啟用。

本設備支持靜態DNS Server功能,通過手動指定網絡設備的域名和IP的對應關係可實現域名解析的目的。

頁麵向導:高級設置→應用服務→DNS Server

本頁麵為您提供如下主要功能:

|

設置靜態域名 |

|

|

添加使用金融軟件的特殊主機(單擊主頁麵中的<新增>按鈕,在彈出的對話框中設置相應的特權主機及需要開放的金融軟件,單擊<增加>按鈕生效) |

|

本章節主要包含以下內容:

· 基本管理

· 遠程管理

· 用戶管理

· 設置SNMP

頁麵向導:設備管理→基本管理→配置管理

本頁麵為您提供如下主要功能:

|