組網及說明

1 配置需求或說明

1.1 適用產品係列

本案例適用於如MSR810、MSR93X係列的路由器

1.2 配置需求及實現的效果

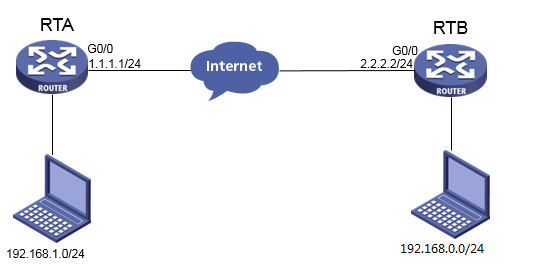

Router A和Router B均使用MSR路由器,在兩者之間建立一個安全隧道,對客戶分支機構A所在的子網(192.168.1.0/24)與客戶分支機構B所在的子網(192.168.0.0/24)之間的數據流進行安全保護,實現兩端子網終端通過IPsec VPN 隧道進行互訪。

2 組網圖

配置步驟

3 配置步驟

3.1 基本上網配置

路由器基本上網配置省略,可參考 “MSR830-WiNet係列路由器基本上網基本上網(靜態IP)WEB配置(V7)”案例。

3.2 配置IPSEC VPN

3.2.1 配置Router A

單擊【虛擬專網】--【IPsec VPN】--【IPsec策略】, 點擊【添加】

#選擇點到點,對端網關地址填寫對端公網地址,預共享秘鑰保證兩端一致,添加兩端的保護流,本端受保護網段192.168.1.0/24,對端受保護網段192.168.0.0/24。

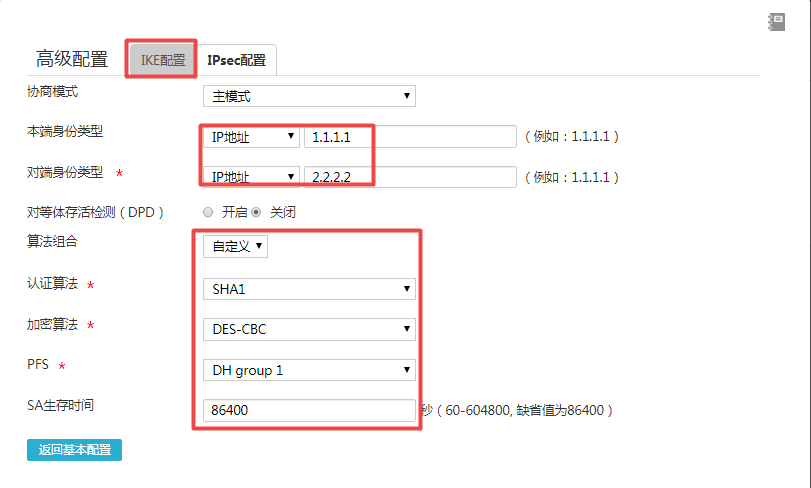

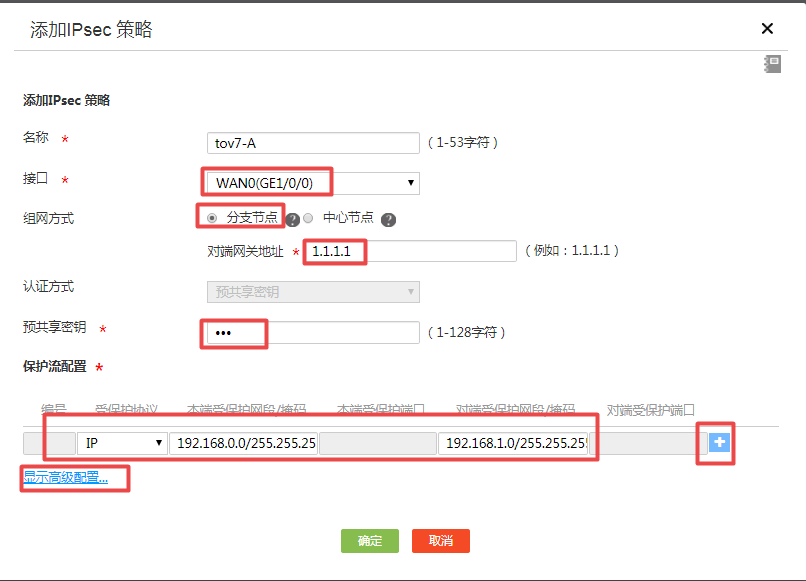

#配置IKE,協商模式選擇主模式,本端地址為1.1.1.1,對端地址為2.2.2.2,認證算法,加密算法,PFS分別選擇SHA1,DES-CBC,DH1,保證兩端的算法一致。

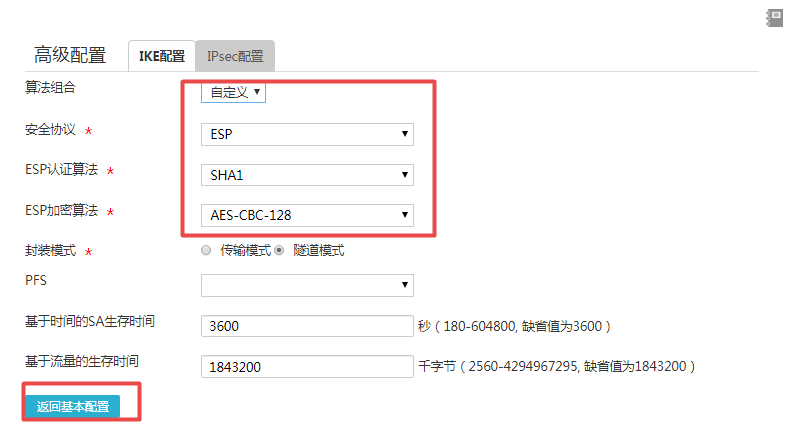

#配置IPsec,安全協議選擇ESP,認證算法選擇SHA1,加密算法選擇AES-CBC-128,並保證兩端算法一致。

#配置IPsec,安全協議選擇ESP,認證算法選擇SHA1,加密算法選擇AES-CBC-128,並保證兩端算法一致。

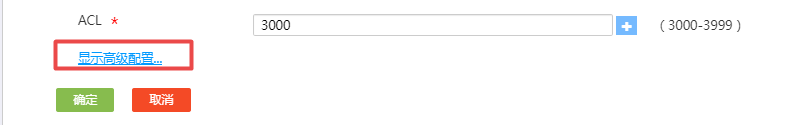

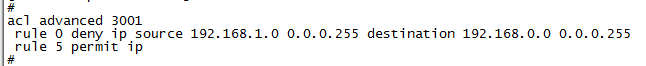

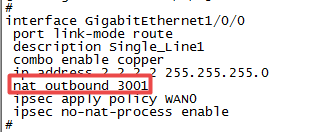

#在命令行配置拒絕感興趣流ACL 3001和出接口調用ACL 3001

注意:如果設備默認有ipsec no-nat-process enable的命令可以不配置,如果沒有,需要配置如下拒絕感興趣流否則數據不通或者單通。

3.2.2 配置Router B

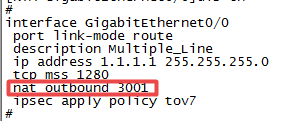

#單擊【虛擬專網】--【IPsec VPN】--【IPsec策略】,點擊【添加】

#選擇分支節點,對端網關地址填寫對端公網地址,預共享秘鑰保證兩端一致,添加兩端的保護流,本端受保護網段192.168.0.0/24,對端受保護網段192.168.1.0/24。

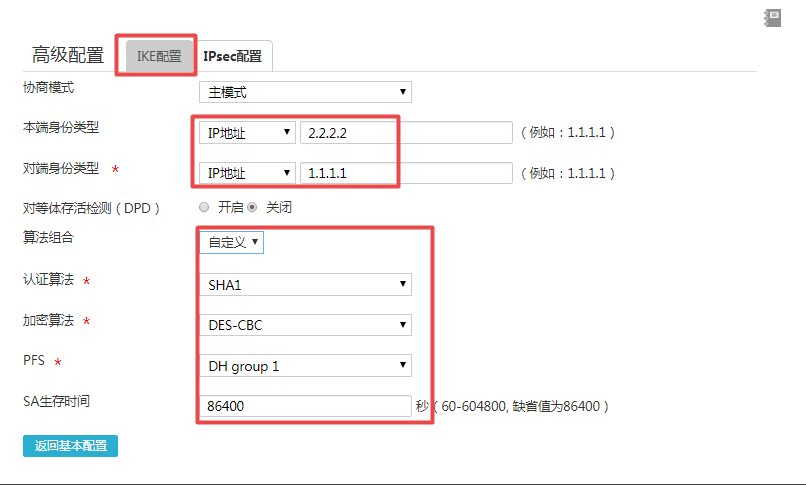

#配置IKE,協商模式選擇主模式,本端地址為2.2.2.2,對端地址為1.1.1.1,認證算法,加密算法,PFS分別選擇SHA1,DES-CBC,DH1,保證兩端的算法一致。

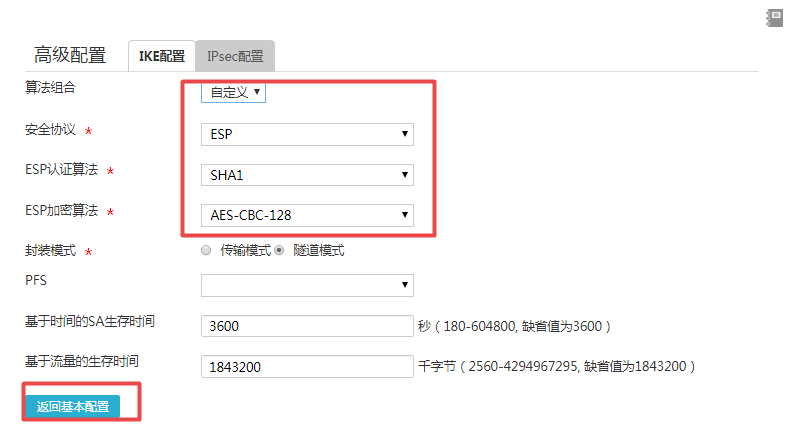

#配置IPsec,安全協議選擇ESP,認證算法選擇SHA1,加密算法選擇AES-CBC-128,並保證兩端算法一致。

#在命令行配置拒絕感興趣流ACL 3001和出接口調用ACL 3001

注意:如果設備默認有ipsec no-nat-process enable的命令可以不配置,如果沒有,需要配置如下拒絕感興趣流否則數據不通或者單通。

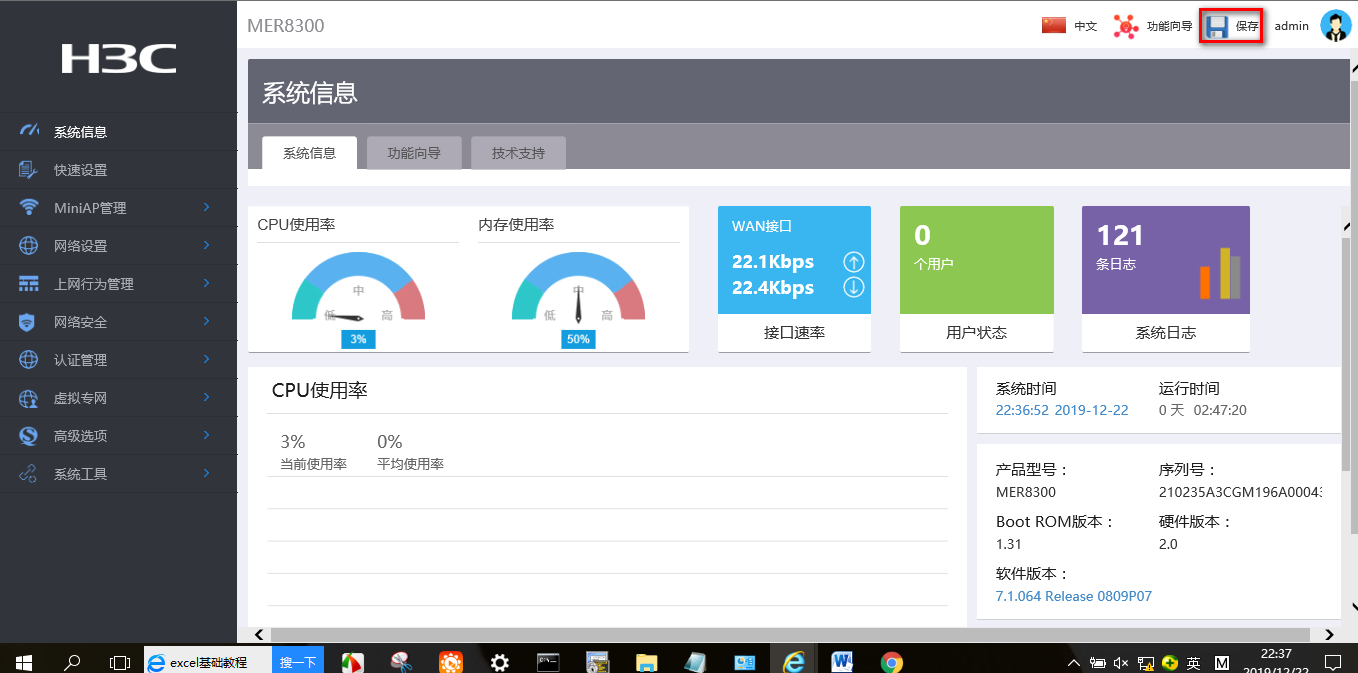

3.3 保存配置

#點擊頁麵右上角保存按鈕

3.4 驗證配置結果

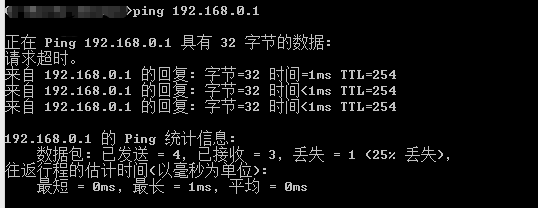

#在RTA下麵的終端ping RTB對端內網電腦的地址

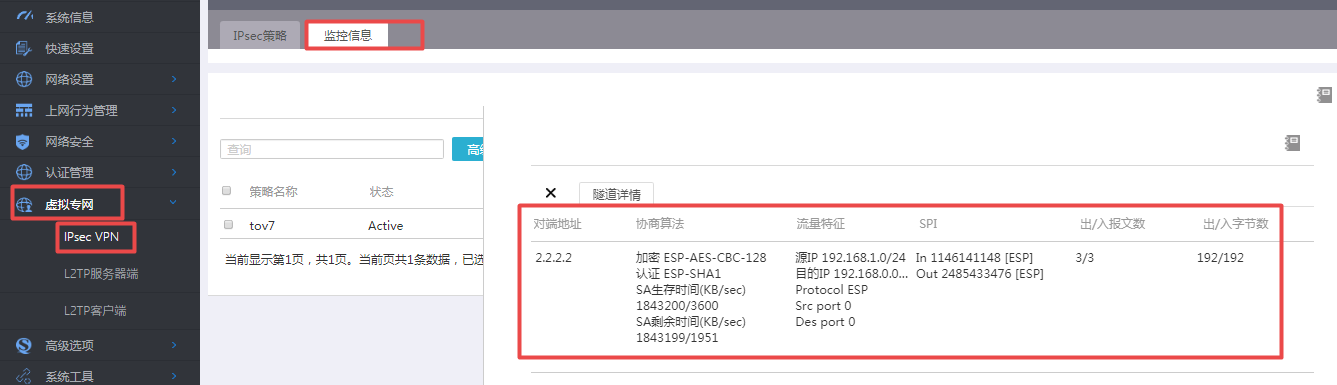

#查看總部IPSec VPN的監控信息