f100-c-g5防火牆配置ldap登錄和sslvpn使用域賬號登錄

- 0關注

- 0收藏,455瀏覽

問題描述:

v7版本,在web端如何一步步設置ldap認證,以及如何配置sslvpn並開通域賬號登錄(不是防火牆本地賬戶登錄) 沒找到我這個防火牆的最佳實踐指南,網上要麼別的型號的,要麼隻有基礎的說明書,沒有配置教程。 有dc01,ip 172.168.16.100 , 已經有個域賬號ldapadmin可用於cn認證。教程需要的信息如有缺失可以模糊替代。

組網及組網描述:

防火牆和域控都在內網,已經互通。

- 2025-05-19提問

- 舉報

-

(0)

最佳答案

Web方式:IP接入LDAP認證、授權配置舉例

組網需求

如下圖所示,SSL VPN網關設備連接公網用戶和企業私有網絡。用戶通過SSL VPN網關、采用IP接入方式能夠安全地訪問私有網絡內的Server。具體需求如下:

SSL VPN網關設備通過LDAP Server對用戶進行遠程認證和授權。

為了增強安全性,需要驗證客戶端證書。

為了增強安全性,服務器端證書不使用缺省證書,需向CA申請。

圖-1 IP接入LDAP認證、授權配置組網圖

注意事項

為客戶端地址池配置的網段需要滿足以下要求:

不能和客戶端物理網卡的IP地址在同一個網段。

不能包含SSL VPN網關所在設備的接口地址,否則會導致地址衝突。

不能和欲訪問的內網地址在同一個網段。

SSL VPN AC接口需要加入安全域,且保證該接口所在安全域與到達內部服務器所在接口的安全域域間流量互通。

需要保證內網Server到達SSL VPN客戶端地址池所在網段10.1.1.0/24路由可達。

配置步驟

Device的配置

配置接口IP地址和安全域

# 選擇“網絡 > 接口 > 接口”,進入接口配置頁麵。

# 單擊接口GE1/0/1右側的<編輯>按鈕,參數配置如下:

安全域:Untrust

選擇“IPV4地址”頁簽,配置IP地址/掩碼:1.1.1.2/24

其他配置項使用缺省值

# 單擊<確定>按鈕,完成接口IP地址和安全域的配置。

# 單擊接口GE1/0/2右側的<編輯>按鈕,參數配置如下:

安全域:Trust

選擇“IPV4地址”頁簽,配置IP地址/掩碼:2.2.2.2/24

其他配置項使用缺省值

# 單擊<確定>按鈕,完成接口IP地址和安全域的配置。

# 單擊接口GE1/0/3右側的<編輯>按鈕,參數配置如下:

安全域:Trust

選擇“IPV4地址”頁簽,配置IP地址/掩碼:3.3.3.1/24

其他配置項使用缺省值

# 單擊<確定>按鈕,完成接口IP地址和安全域的配置。

# 單擊接口GE1/0/4右側的<編輯>按鈕,參數配置如下:

安全域:Trust

選擇“IPV4地址”頁簽,配置IP地址/掩碼:192.168.100.3/24

其他配置項使用缺省值

# 單擊<確定>按鈕,完成接口IP地址和安全域的配置。

配置路由

本舉例僅以靜態路由為例,若實際組網中需采用動態路由,請配置對應的動態路由協議。

# 選擇“網絡 > 路由 > 靜態路由 > IPv4靜態路由”,單擊<新建>按鈕,進入新建IPv4靜態路由頁麵。

# 新建IPv4靜態路由,並進行如下配置:

目的IP地址:40.1.1.1

掩碼長度:24

下一跳IP地址:1.1.1.3

其他配置項使用缺省值

# 單擊<確定>按鈕,完成靜態路由的配置。

# 按照同樣的步驟新建IPv4靜態路由,並進行如下配置:

目的IP地址:20.2.2.2

掩碼長度:24

下一跳IP地址:2.2.2.3

其他配置項使用缺省值

# 單擊<確定>按鈕,完成靜態路由的配置。

配置安全策略

# 選擇“策略 > 安全策略> 安全策略”,單擊<新建>按鈕,選擇新建策略,進入新建安全策略頁麵。

# 新建安全策略,並進行如下配置:

名稱:untrust-local

源安全域:Untrust

目的安全域:Local

類型:IPv4

動作:允許

源IPv4地址:40.1.1.1

目的IPv4地址:1.1.1.2

其他配置項使用缺省值

# 單擊<確定>按鈕,完成安全策略的配置。

# 按照同樣的步驟新建安全策略,配置如下。

名稱:untrust-trust

源安全域:Untrust

目的安全域:Trust

類型:IPv4

動作:允許

源IPv4地址:10.1.1.0/24

目的IPv4地址:20.2.2.0/24

其他配置項使用缺省值

# 單擊<確定>按鈕,完成安全策略的配置。

申請服務器端證書

# 選擇“對象 > PKI > 證書主題”,進入證書主題界麵,單擊<新建>按鈕,參數配置如下圖所示。

圖-2 證書主題配置

# 單擊<確定>按鈕。

# 選擇“對象 > PKI > 證書”,進入證書頁麵,單擊<新建PKI域>按鈕,參數配置如下圖所示。

圖-3 PKI域配置

# 單擊<確定>按鈕。

# 單擊<提交申請>按鈕,申請服務器端證書,參數配置如下圖所示。

圖-4 申請服務器端證書

# 單擊<確定>按鈕,頁麵會顯示證書申請信息,如下圖所示。

圖-5 證書申請信息

# 將證書申請信息複製,向CA申請服務器端證書(本例CA服務器為Windows Server 2008 R2)。單擊<確定>按鈕。

# 在瀏覽器地址欄輸入http://192.168.100.247/certsrv,進入證書申請頁麵,如下圖所示。

圖-6 證書申請頁麵

# 單擊<申請證書>按鈕,跳轉頁麵如下圖所示。

圖-7 證書申請頁麵

# 單擊<高級證書申請>按鈕,將複製的證書申請信息粘貼至“Base-64編碼的證書申請”輸入框,

如下圖所示。

圖-8 證書申請頁麵

# 單擊<提交>按鈕,完成證書申請。

# 待CA管理員同意頒發證書後,在瀏覽器欄輸入http://192.168.100.247/certsrv,進入證書申請頁麵,如下圖所示。

圖-9 證書申請頁麵

# 單擊<查看掛起的證書申請的狀態>按鈕,跳轉頁麵如下圖所示。

圖-10 查看掛起的證書申請的狀態

# 單擊<保存的證書申請>按鈕,跳轉頁麵如下圖所示。

圖-11 下載申請的證書

# 單擊<下載證書>按鈕,下載申請的服務器端證書,並保存好。

下載CA證書

# 在瀏覽器地址欄輸入http://192.168.100.247/certsrv,進入證書申請頁麵,如下圖所示。

圖-12 證書申請頁麵

# 單擊<下載CA證書、證書鏈或CRL>按鈕,跳轉頁麵如下圖所示。

圖-13 下載CA證書

# 單擊<下載CA證書>按鈕,下載CA證書,並保存好。至此,證書申請工作已全部完成。

導入證書

# 選擇“對象 > PKI > 證書”,進入證書頁麵,單擊<導入證書>按鈕,選擇之前保存好的CA證書,

配置如下圖所示。

圖-14 導入CA證書

# 單擊<確定>按鈕,完成CA證書的導入。

# 選擇“對象 > PKI > 證書”,進入證書頁麵,單擊<導入證書>按鈕,選擇之前保存好的服務器端證書,配置如下圖所示。

圖-15 導入本地證書

# 單擊<確定>按鈕,完成本地證書的導入。

配置SSL的服務器端策略

# 選擇“對象 > SSL > 服務器端策略”,進入SSL服務器端策略頁麵,單擊<新建>按鈕,創建客戶端策略,參數配置如下圖所示。

圖-16 配置服務器端策略

# 單擊<確定>按鈕,完成配置。

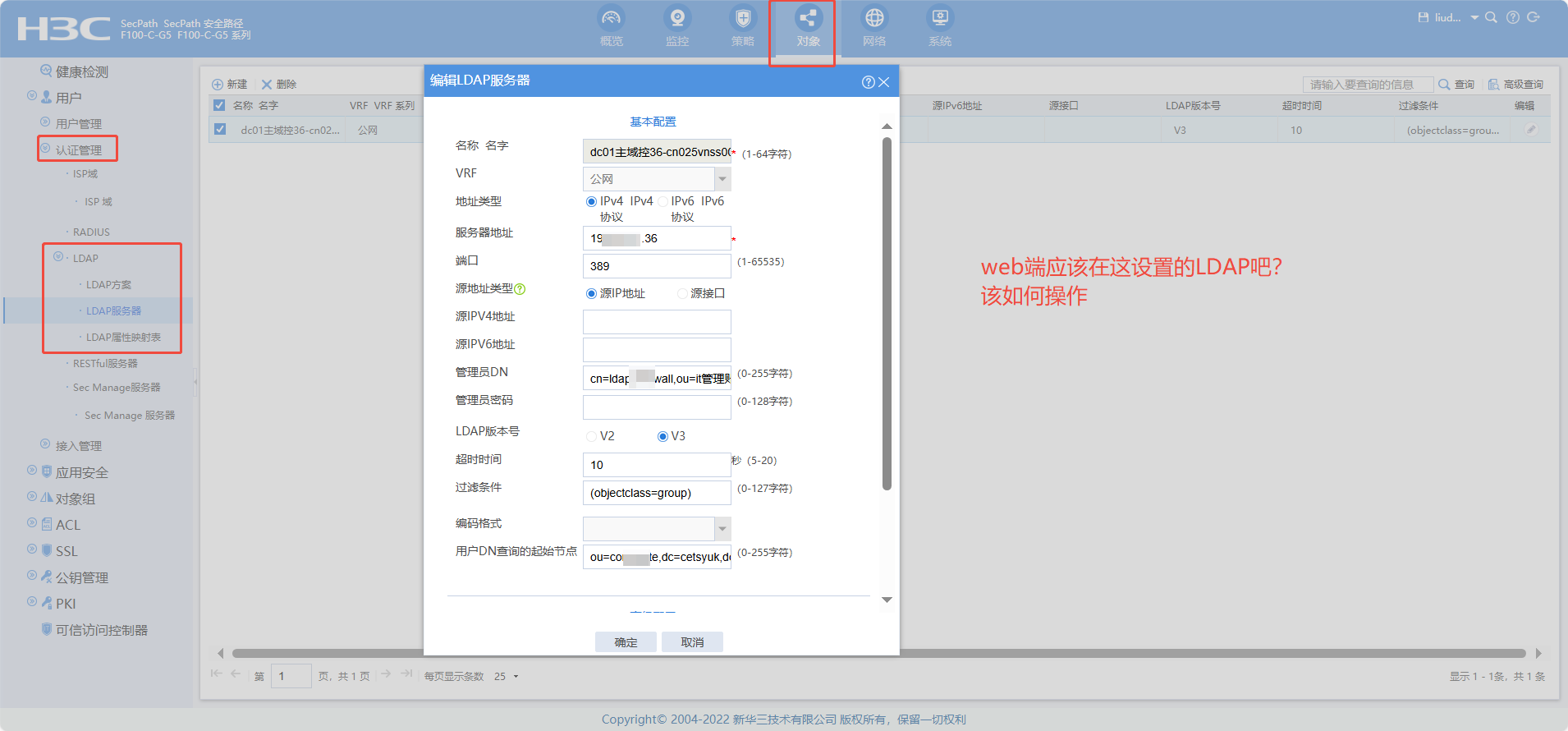

配置LDAP服務器、LDAP方案、LDAP屬性映射表和ISP域

# 配置LDAP服務器ldap1。

<Device> system-view

[Device] ldap server ldap1

[Device-ldap-server-ldap1] login-dn cn=administrator,cn=users,dc=ldap,dc=com

[Device-ldap-server-ldap1] search-base-dn ou=sslvpn_usergroup,dc=ldap,dc=com

[Device-ldap-server-ldap1] ip 3.3.3.3

[Device-ldap-server-ldap1] login-password simple 123456

[Device-ldap-server-ldap1] quit

# 配置LDAP屬性映射表test。

[Device] ldap attribute-map test

[Device-ldap-attr-map-test] map ldap-attribute memberof prefix cn= delimiter , aaa-attribute user-group

[Device-ldap-attr-map-test] quit

# 配置LDAP方案shm1。

[Device] ldap scheme shm1

[Device-ldap-shm1] authentication-server ldap1

[Device-ldap-shm1] authorization-server ldap1

[Device-ldap-shm1] attribute-map test

[Device-ldap-shm1] quit

# 配置ISP域sslvpn。

[Device] domain sslvpn

[Device-isp-sslvpn] state active

[Device-isp-sslvpn] authentication sslvpn ldap-scheme shm1

[Device-isp-sslvpn] authorization sslvpn ldap-scheme shm1

[Device-isp-sslvpn] accounting sslvpn none

[Device-isp-sslvpn] quit

配置用戶組

# 選擇“對象 > 用戶> 用戶管理 > 本地用戶 > 用戶組”,進入用戶組頁麵,參數配置如下圖所示。

圖-17 配置用戶組

# 單擊<確定>按鈕,完成配置。

配置SSL VPN網關

# 選擇“網絡 > SSL VPN > 網關”,進入SSL VPN網關頁麵,單擊<新建>按鈕,創建SSL VPN網關,參數配置如下圖所示。

圖-18 配置SSL VPN網關

# 單擊<確定>按鈕,完成配置。

創建SSL VPN AC接口

# 選擇“網絡 > SSL VPN > IP接入接口”,進入SSL VPN接入接口頁麵。單擊<新建>按鈕,創建SSL VPN接入接口,接口編號輸入1,單擊<確定>,然後繼續配置接口參數,如下圖所示。

圖-19 創建IP接入接口(1)

圖-20 創建IP接入接口(2)

# 單擊<確定>按鈕。

創建SSL VPN客戶端地址池

# 選擇“網絡 > SSL VPN > 客戶端地址池”,進入SSL VPN客戶端地址池頁麵。單擊<新建>按鈕,創建SSL VPN客戶端地址池,參數配置如下圖所示。

圖-21 創建客戶端地址池

# 單擊<確定>按鈕。

配置SSL VPN訪問實例

# 選擇“網絡 > SSL VPN > 訪問實例”,進入SSL VPN訪問實例頁麵,單擊<新建>按鈕,創建SSL VPN訪問實例,參數配置如下圖所示,未顯示的部分,采用默認配置即可。

圖-22 新建訪問實例

# 單擊<下一步>,配置認證配置,參數配置如下圖所示。

# 單擊<下一步>,不配置URI ACL,繼續單擊<下一步>,在跳轉的頁麵選擇“IP業務”,單擊<下一步>。配置IP業務,參數配置如下圖所示。

圖-23 配置IP業務(1)

圖-24 配置IP業務(2)

# 單擊<下一步>,不配置快捷方式,繼續單擊<下一步>,在跳轉的頁麵單擊<新建>按鈕,配置資源組,參數配置如下圖所示(本例的IPv4 ACL 3999規則為允許通過所有流量)。

圖-25 配置資源組

# 單擊<確定>按鈕,資源組如下圖所示。

圖-26 資源組

# 單擊<完成>按鈕,完成配置。

# 在<使能>按鈕的選擇框上挑勾,使能配置的訪問實例,如下圖所示。

圖-27 使能訪問實例

LDAP Server的配置

本例使用的Windows Server 2008 R2作為LDAP Server。

創建用戶組

在LDAP服務器上,選擇[開始/管理工具]中的[Active Directory用戶和計算機],打開Active Directory用戶管理界麵,在Active Directory用戶管理界麵的左側導航樹中,單擊“***.***”,右鍵單擊“Users”,新建組“sslvpn_usergroup”,如下圖所示。

圖-28 創建用戶組

# 單擊<確定>按鈕,完成配置。

創建用戶

在LDAP服務器上,選擇[開始/管理工具]中的[Active Directory用戶和計算機],打開Active Directory用戶管理界麵,在Active Directory用戶管理界麵的左側導航樹中,右鍵單擊“***.***”,新建組織單位“sslvpn_usergroup”,如下圖所示。

圖-29 新建組織單位

# 右鍵單擊“sslvpn_usergroup”,新建用戶,參數配置如下圖所示。

圖-30 創建用戶

# 單擊<下一步>,設置密碼(密碼為123456)。

圖-31 設置密碼

# 單擊<下一步>,完成用戶的創建。

# 右鍵單擊創建的用戶“user1”,選擇屬性,設置該用戶隸屬於用戶組“sslvpn_usergroup”,如下圖所示。

圖-32 設置用戶所示用戶組

# 單擊<確定>,完成配置。

Host配置

配置IP地址、網關,保證到SSL VPN網關、CA服務器的路由可達。

申請客戶端證書

# 在瀏覽器地址欄輸入http://192.168.100.247/certsrv,進入證書申請頁麵,如下圖所示。

圖-33 證書申請頁麵

# 單擊<申請證書>按鈕,跳轉頁麵如下圖所示。

圖-34 證書申請頁麵

# 單擊<高級證書申請>按鈕,在跳轉的頁麵選擇<創建並向此CA提交一個申請>,申請客戶端證

書,參數配置如下圖所示。

圖-35 申請客戶端證書

# 其餘選用默認配置,單擊頁麵最下方的<提交>按鈕,提交客戶端證書申請。

# 待CA管理員同意頒發證書後,在瀏覽器欄輸入http://192.168.100.247/certsrv,進入證書申請頁麵,如下圖所示。

圖-36 證書申請頁麵

# 單擊<查看掛起的證書申請的狀態>按鈕,跳轉頁麵如下圖所示。

圖-37 查看掛起的證書申請的狀態

# 單擊<客戶端身份驗證證書>,跳轉頁麵如下圖所示

圖-38 安裝客戶端證書

# 單擊<安裝此證書>,如果之前沒有安裝CA證書,那麼會出現如下圖所示的頁麵(如果之前已安裝過CA證書,則不會出現該提示)。

圖-39 提示安裝CA證書

# 單擊<請安裝該CA證書>,安裝CA證書,CA證書安裝成功後,再單擊<安裝此證書>,顯示如下圖所示的頁麵代表客戶端證書安裝成功。

圖-40 證書安裝成功

驗證配置

# 在瀏覽器地址欄輸入https://1.1.1.2,回車確認之後會彈出證書選擇界麵,如下圖所示。

圖-41 證書選擇界麵

# 選擇證書,單擊<確定>按鈕,跳轉到域列表選擇頁麵,如下圖所示。

圖-42 域列表界麵

# 單擊“domainip”,跳轉到SSL VPN登錄界麵,輸入用戶名密碼(用戶名user1,密碼123456),如下圖所示。

圖-43 SSL VPN登錄界麵

# 單擊<登錄>按鈕,可以成功登錄。

# 單擊<啟動>按鈕,啟動IP客戶端,係統會自動下載iNode客戶端(如果Host之前沒有安裝過iNode客戶端),下載完成後會自動啟動iNode客戶端,並登錄SSL VPN網關(首次登錄時,需要手動設置屬性,選擇認證方式和客戶端證書),成功登錄後如下圖所示。

圖-44 iNode客戶端

- 2025-05-19回答

- 評論(0)

- 舉報

-

(0)

Web方式:IP接入LDAP認證、授權配置舉例

//www.yolosolive.com/cn/pub/Document_Center/2023/08/WebHelp_H3C_SecPath_FHQCP_DXPZALJ(V7)/default_auto.htm?CHID=904210

- 2025-05-19回答

- 評論(3)

- 舉報

-

(0)

編輯答案

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作

舉報

×

侵犯我的權益

×

侵犯了我企業的權益

×

- 1. 您舉報的內容是什麼?(請在郵件中列出您舉報的內容和鏈接地址)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

- 3. 是哪家企業?(營業執照,單位登記證明等證件)

- 4. 您與該企業的關係是?(您是企業法人或被授權人,需提供企業委托授權書)

抄襲了我的內容

×

原文鏈接或出處

誹謗我

×

- 1. 您舉報的內容以及侵犯了您什麼權益?(請在郵件中列出您舉報的內容、鏈接地址,並給出簡短的說明)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

對根叔社區有害的內容

×

不規範轉載

×

舉報說明

/images/m230712x1z482/x_Img_x_png_121.png)

/images/m230712x1z482/x_Img_x_png_122.png)

/images/m230712x1z482/x_Img_x_png_123.png)

/images/m230712x1z482/x_Img_x_png_124.png)

/images/m230712x1z482/x_Img_x_png_125.png)

/images/m230712x1z482/x_Img_x_png_126.png)

/images/m230712x1z482/x_Img_x_png_127.png)

/images/m230712x1z482/x_Img_x_png_128.png)

/images/m230712x1z482/x_Img_x_png_129.png)

/images/m230712x1z482/x_Img_x_png_130.png)

/images/m230712x1z482/x_Img_x_png_131.png)

/images/m230712x1z482/x_Img_x_png_132.png)

/images/m230712x1z482/x_Img_x_png_133.png)

/images/m230712x1z482/x_Img_x_png_134.png)

/images/m230712x1z482/x_Img_x_png_135.png)

/images/m230712x1z482/x_Img_x_png_136.png)

/images/m230712x1z482/x_Img_x_png_137.png)

/images/m230712x1z482/x_Img_x_png_138.png)

/images/m230712x1z482/x_Img_x_png_139.png)

/images/m230712x1z482/x_Img_x_png_140.png)

/images/m230712x1z482/x_Img_x_png_141.png)

/images/m230712x1z482/x_Img_x_png_142.png)

/images/m230712x1z482/x_Img_x_png_143.png)

/images/m230712x1z482/x_Img_x_png_144.png)

/images/m230712x1z482/x_Img_x_png_145.png)

/images/m230712x1z482/x_Img_x_png_146.png)

/images/m230712x1z482/x_Img_x_png_147.png)

/images/m230712x1z482/x_Img_x_png_150.png)

/images/m230712x1z482/x_Img_x_png_151.png)

/images/m230712x1z482/x_Img_x_png_152.png)

/images/m230712x1z482/x_Img_x_png_153.png)

/images/m230712x1z482/x_Img_x_png_154.png)

/images/m230712x1z482/x_Img_x_png_155.png)

/images/m230712x1z482/x_Img_x_png_156.png)

/images/m230712x1z482/x_Img_x_png_157.png)

/images/m230712x1z482/x_Img_x_png_158.png)

/images/m230712x1z482/x_Img_x_png_159.png)

/images/m230712x1z482/x_Img_x_png_160.png)

/images/m230712x1z482/x_Img_x_png_161.png)

/images/m230712x1z482/x_Img_x_png_162.png)

/images/m230712x1z482/x_Img_x_png_163.png)

/images/m230712x1z482/x_Img_x_png_164.png)

/images/m230712x1z482/x_Img_x_png_165.png)

/images/m230712x1z482/x_Img_x_png_166.png)