8300G2X

- 0關注

- 0收藏,731瀏覽

最佳答案

防火牆功能實現

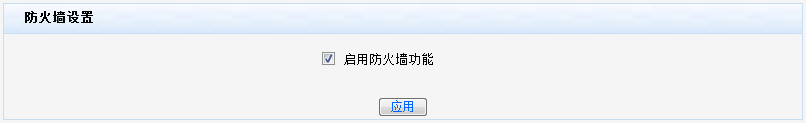

9.3.1 開啟/關閉防火牆功能

僅當防火牆功能開啟後,您定製的防火牆出站和入站通信策略才能生效。

頁麵向導:安全專區→防火牆→防火牆設置

本頁麵為您提供如下主要功能:

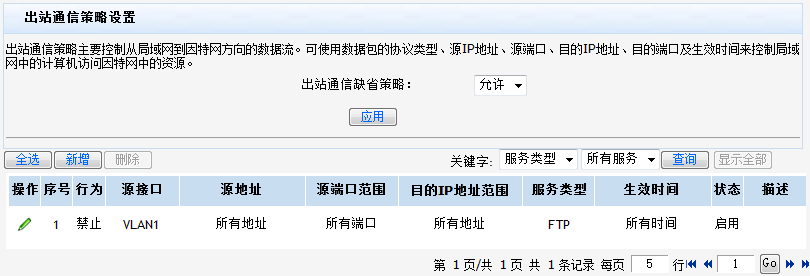

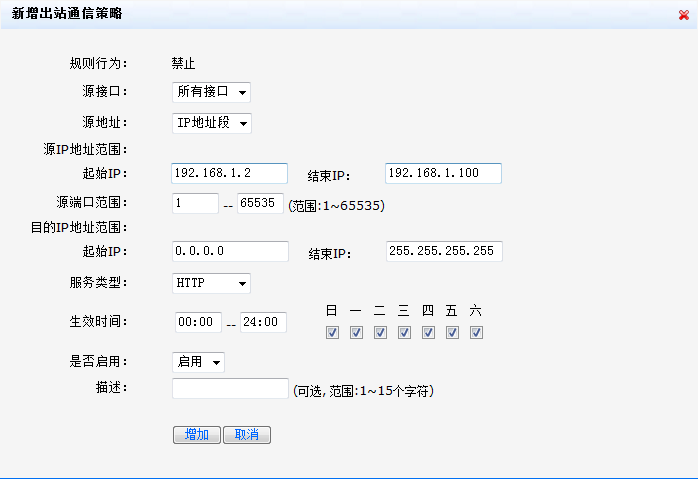

9.3.2 設置出站通信策略

頁麵向導:安全專區→防火牆→出站通信策略

本頁麵為您提供如下主要功能:

設置報文在出站方向上未匹配任何您預先設定的規則時,係統所采取的策略(主頁麵。在“出站通信缺省策略”下拉框中選擇指定的方式,單擊<應用>按鈕生效) | |

添加匹配規則來控製指定的報文(在主頁麵上單擊<新增>按鈕,在彈出的對話框中設置相應的匹配項,單擊<增加>按鈕完成操作) |

頁麵中關鍵項的含義如下表所示。

表9-1 頁麵關鍵項描述

頁麵關鍵項 | 描述 |

出站通信缺省策略 | · “允許”:允許內網主動發起的訪問報文通過 · “禁止”:禁止內網主動發起的訪問報文通過 缺省情況下,出站通信缺省策略為“允許” · 當缺省策略是“允許”時,您手動添加的策略即為“禁止”,反之亦然 · 缺省策略更改後,所有已配置的出站通信策略將會被清空,且僅對新建立的訪問連接生效 · 當您手動添加了出站通信策略後,係統會優先根據該策略對主機進行訪問控製,如果未匹配手動添加的策略,則遵循缺省策略 |

源接口 | 設置報文的來源接口,即可以對從某一LAN側接口收到的報文進行控製 |

源地址 | 設置需要進行控製的源地址類型: · IP地址段:通過源IP地址範圍對局域網中的主機進行控製 · MAC地址:通過源MAC地址對局域網中的主機進行控製 · 用戶組:通過您預先劃分好的用戶組對局域網中的主機進行控製 |

起始IP/結束IP(源IP地址範圍) | 輸入需要匹配的報文的源IP地址段 · 起始IP地址不能大於結束IP地址 · 如果無需匹配報文的源IP地址,您可以將起始IP地址設置為0.0.0.0,結束IP地址設置為255.255.255.255 |

源端口範圍 | 輸入需要匹配的報文的源端口範圍 如果無需匹配報文的源端口號,您可以將其設置為1~65535 |

起始IP/結束IP(目的IP地址範圍) | 輸入需要匹配的報文的目的IP地址段 · 起始IP地址不能大於目的IP地址 · 如果無需匹配報文的目的IP地址,您可以將起始IP地址設置為0.0.0.0,結束IP地址設置為255.255.255.255 |

服務類型 | 選擇局域網中主機訪問因特網資源的服務類型 |

生效時間 | 設置此新增規則的生效時間 生效時間需要您指定具體的時間段,比如:某天的某個時間段 |

是否啟用 | 在下拉列表框中選擇“啟用”,表示此匹配策略生效;選擇“禁用”,表示此匹配策略不生效 |

描述 | 對此新增規則進行簡單的描述 |

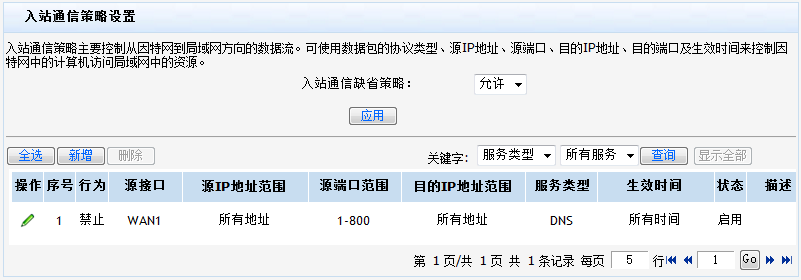

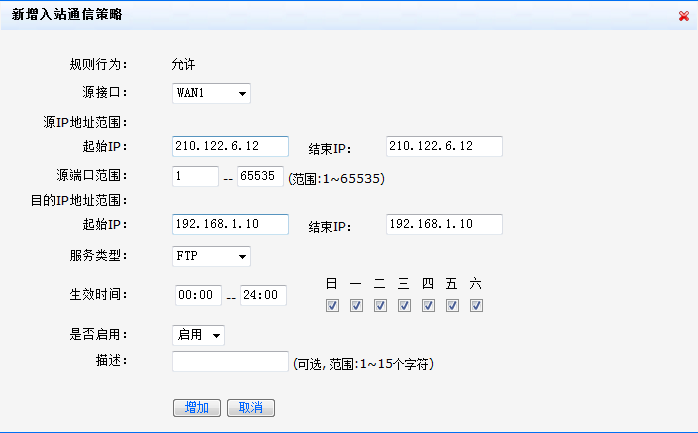

9.3.3 設置入站通信策略

頁麵向導:安全專區→防火牆→入站通信策略

本頁麵為您提供如下主要功能:

設置報文在入站方向上未匹配任何您預先設定的規則時,係統所采取的策略(主頁麵。在“入站通信缺省策略”下拉框中選擇指定的方式,單擊<應用>按鈕生效) | |

添加匹配規則來控製指定的報文(在主頁麵上單擊<新增>按鈕,在彈出的對話框中設置相應的匹配項,單擊<增加>按鈕完成操作) |

頁麵中關鍵項的含義如下表所示。

表9-2 頁麵關鍵項描述

頁麵關鍵項 | 描述 |

入站通信缺省策略 | · “禁止”:禁止外網主動發起的訪問報文通過 · “允許”:允許外網主動發起的訪問報文通過 · 當路由器工作於NAT模式下時(即開啟了NAT功能),入站通信缺省策略不允許配置,且僅為“禁止”;當路由器工作於路由模式下時(即關閉了NAT功能),入站通信缺省策略才允許選擇配置,且缺省情況下為“允許” · 當缺省策略是“禁止”時,您手動添加的策略即為“允許”,反之亦然 · 缺省策略更改後,所有已配置的出站通信策略將會被清空,且僅對新建立的訪問連接生效 · 當您手動添加了入站通信策略後,路由器會優先根據該策略對主機進行訪問控製,如果未匹配手動添加的策略,則遵循缺省策略 |

源接口 | 設置報文的來源接口,即可以對從某一WAN側接口收到的報文進行控製 |

起始IP/結束IP(源IP地址範圍) | 輸入需要匹配的報文的源IP地址段 · 起始IP地址不能大於結束IP地址 · 如果無需匹配報文的源IP地址,您可以將起始IP地址設置為0.0.0.0,結束IP地址設置為255.255.255.255 |

源端口範圍 | 輸入需要匹配的報文的源端口範圍 如果無需匹配報文的源端口號,您可以將其設置為1~65535 |

目的IP地址(目的IP地址範圍) | 輸入需要匹配的報文的目的IP地址 當路由器工作於NAT模式下時(即開啟了NAT功能),僅允許設置單個目的IP地址;當路由器工作於路由模式下時(即關閉了NAT功能),允許設置目的IP地址範圍 |

服務類型 | 選擇因特網中的主機訪問局域網資源的服務類型 |

生效時間 | 設置此新增規則的生效時間 生效時間需要您指定具體的時間段,比如:某天的某個時間段 |

是否啟用 | 在下拉列表框中選擇“啟用”,表示此匹配策略生效;選擇“禁用”,表示此匹配策略不生效 |

描述 | 對此新增規則進行簡單的描述 |

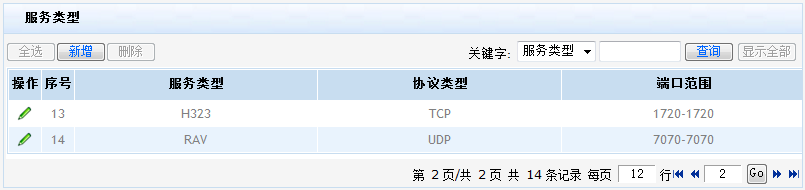

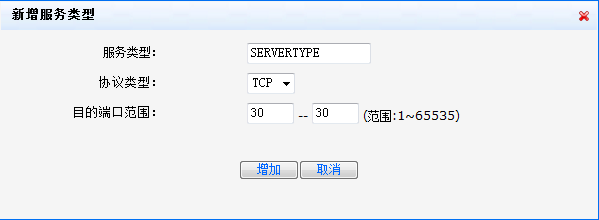

9.3.4 設置服務類型

為了讓您能夠在定製防火牆策略時比較方便地指定需要過濾的協議和端口號,路由器提供了服務類型管理功能。每一個服務類型均由協議和端口號兩部分構成,係統預定義一些常用的服務類型(比如:HTTP、FTP、TELNET等);同時,您也可以根據實際需求添加自定義的服務類型。

頁麵向導:安全專區→防火牆→服務類型

本頁麵為您提供如下主要功能:

- 2024-05-17回答

- 評論(0)

- 舉報

-

(0)

1.首先配置ACL,將對應流量抓取出來進行deny,然後最後一條permit any

2.每個vlan三層虛接口下調用包過濾,應用在出入雙方向

acl advanced 3100

rule 5 deny ip destination 192.168.10.0 0.0.0.255

rule 10 deny ip destination 172.16.10.0 0.0.0.255

rule 15 deny ip destination 192.168.30.0 0.0.0.255

rule 20 deny ip destination 192.168.200.0 0.0.0.255

rule 25 deny ip destination 192.168.40.0 0.0.0.255

interface Vlan-interface20

description Guest

ip address 192.168.20.254 255.255.255.0

packet-filter 3100 inbound

- 2024-05-17回答

- 評論(0)

- 舉報

-

(0)

暫無評論

編輯答案

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作

舉報

×

侵犯我的權益

×

侵犯了我企業的權益

×

- 1. 您舉報的內容是什麼?(請在郵件中列出您舉報的內容和鏈接地址)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

- 3. 是哪家企業?(營業執照,單位登記證明等證件)

- 4. 您與該企業的關係是?(您是企業法人或被授權人,需提供企業委托授權書)

抄襲了我的內容

×

原文鏈接或出處

誹謗我

×

- 1. 您舉報的內容以及侵犯了您什麼權益?(請在郵件中列出您舉報的內容、鏈接地址,並給出簡短的說明)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

對根叔社區有害的內容

×

不規範轉載

×

舉報說明

暫無評論