組網及說明

1 配置需求或說明

1.1 適用產品係列

本案例適用於如MSR2020、MSR2040、MSR3020、MSR3040、MSR5040、MSR5060等MSR20、MSR30、MSR50係列的路由器。

1.2 配置需求及實現的效果

總部路由器外網口為地址1.1.1.1(模擬運營商公網固定地址環境),分支路由器前麵有 NAT設備,分支路由器作為二級路由外網口地址為私網地址10.0.0.2(模擬運營商非公網地址環境),要實現總部路由器的局域網網段(192.168.1.0/24)和分支路由器的局域網網段(172.16.1.0/24)互訪。

2 組網圖

配置步驟

3 配置步驟

3.1 配置路由器基本上網

#路由器基本上網配置省略,具體設置步驟請參考“2.1.2 路由器外網使用固定IP地址上網配置方法”章節中“MSR830[930][2600]係列路由器基本上網(靜態IP)WEB配置(V5)”案例

3.2 配置總部IPSEC VPN

#配置公網口NAT要關聯的ACl 3000,作用是把IPSec感興趣流從NAT轉換的數據流deny掉

[H3C]acl number 3000

[H3C-acl-adv-3000]rule 0 deny ip source 192.168.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255

[H3C-acl-adv-3000]rule 5 permit ip

#配置IPSec感興趣流ACL 3333,匹配源地址為總部內網網段目的地址為分支內網網段的數據流

[H3C-acl-adv-3000]acl number 3333

[H3C-acl-adv-3333]rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255

[H3C-acl-adv-3333]quit

#配置本端安全網關的名字為zongbu

[H3C]ike local-name zongbu

#創建IKE對等體123,IKE階段的協商模式為野蠻模式,IKE預共享密鑰為123456,配置名字作為IKE協商過程中使用的ID(缺省情況下,使用IP地址作為IKE協商過程中使用的ID),配置對端網關的名字為fenzhi(要與對端的ike local-name配置對應),並開啟NAT穿越功能

[H3C]ike peer 123

[H3C-ike-peer-123]exchange-mode aggressive

[H3C-ike-peer-123]pre-shared-key simple 123456

[H3C-ike-peer-123]id-type name

[H3C-ike-peer-123]remote-name fenzhi

[H3C-ike-peer-123]nat traversal

[H3C-ike-peer-123]quit

#創建IPSec安全提議123,配置ESP協議采用的認證算法為sha1,加密算法為3des

[H3C]ipsec transform-set 123

[H3C-ipsec-transform-set-123]esp authentication-algorithm sha1

[H3C-ipsec-transform-set-123]esp encryption-algorithm 3des

[H3C-ipsec-transform-set-123]quit

#創建IPSec安全策略123,引用之前創建的ACL 3333,引用之前創建的對等體123,引用之前創建的IPSec安全提議123

[H3C]ipsec policy 123 1 isakmp

[H3C-ipsec-policy-isakmp-123-1]security acl 3333

[H3C-ipsec-policy-isakmp-123-1]ike-peer 123

[H3C-ipsec-policy-isakmp-123-1]transform-set 123

[H3C-ipsec-policy-isakmp-123-1]quit

#設置外網口做NAT轉換的時候關聯ACL 3000 (如果之前已經在外網口配置了 nat outbound,需要先undo掉),並將IPSec安全策略123應用在外網接口

[H3C]interface GigabitEthernet0/0

[H3C-GigabitEthernet0/0]undo nat outbound

[H3C-GigabitEthernet0/0]nat outbound 3000

[H3C-GigabitEthernet0/0]ip address 1.1.1.1 255.255.255.0

[H3C-GigabitEthernet0/0]ipsec policy 123

[H3C-GigabitEthernet0/0]quit

3.3 配置分部路由器IPSEC

#配置公網口NAT要關聯的ACl 3000,作用是把IPSec感興趣流從NAT轉換的數據流deny掉

[H3C]acl number 3000

[H3C-acl-adv-3000]rule 0 deny ip source 172.16.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

[H3C-acl-adv-3000]rule 5 permit ip

#配置IPSec感興趣流ACL 3333,匹配源地址為分支內網網段,目的地址為總部內網網段的數據流

[H3C]acl number 3333

[H3C-acl-adv-3333]rule 0 permit ip source 172.16.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

[H3C-acl-adv-3333]quit

#配置本端安全網關的名字為fenzhi

[H3C]ike local-name fenzhi

#創建IKE對等體123,IKE階段的協商模式為野蠻模式,IKE預共享密鑰為123456,配置名字作為IKE協商過程中使用的ID(缺省情況下,使用IP地址作為IKE協商過程中使用的ID),配置對端網關的名字為zongbu(要與對端的ike local-name配置對應),配置對端網關的地址為1.1.1.1,並開啟NAT穿越功能

[H3C]ike peer 123

[H3C-ike-peer-123]exchange-mode aggressive

[H3C-ike-peer-123]pre-shared-key simple 123456

[H3C-ike-peer-123]id-type name

[H3C-ike-peer-123]remote-name zongbu

[H3C-ike-peer-123]remote-address 1.1.1.1

[H3C-ike-peer-123]nat traversal

[H3C-ike-peer-123]quit

創建IPSec安全提議123,配置ESP協議采用的認證算法為sha1,加密算法為3des

[H3C]ipsec transform-set 123

[H3C-ipsec-transform-set-123]esp authentication-algorithm sha1

[H3C-ipsec-transform-set-123]esp encryption-algorithm 3des

[H3C-ipsec-transform-set-123]quit

#創建IPSec安全策略123,引用之前創建的ACL 3333,引用之前創建的對等體123,引用創建的IPSec安全提議123

[H3C]ipsec policy 123 1 isakmp

[H3C-ipsec-policy-isakmp-123-1]security acl 3333

[H3C-ipsec-policy-isakmp-123-1]ike-peer 123

[H3C-ipsec-policy-isakmp-123-1]transform-set 123

[H3C-ipsec-policy-isakmp-123-1]quit

#設置外網口做NAT轉換的時候關聯ACL 3000 (如果之前已經在外網口配置了 nat outbound,需要先undo掉),並將IPSec安全策略123應用在外網接口

[H3C]interface GigabitEthernet0/0

[H3C-GigabitEthernet0/0]undo nat outbound

[H3C-GigabitEthernet0/0]nat outbound 3000

[H3C-GigabitEthernet0/0] ip address 10.0.0.2 255.255.255.0

[H3C-GigabitEthernet0/0] ipsec policy 123

[H3C-GigabitEthernet0/0]quit

3.4 驗證配置結果

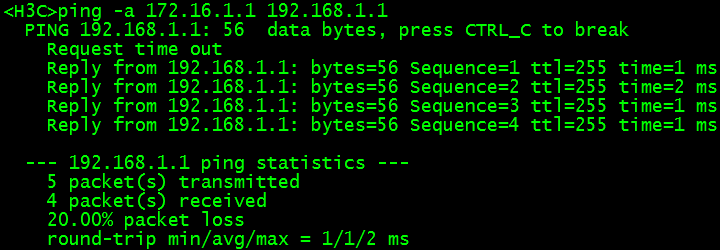

#在分支MSR路由器上帶源ping總部MSR路由器內網網關地址

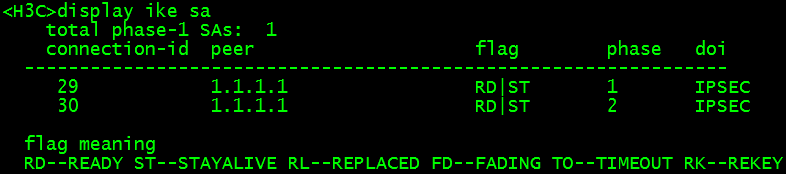

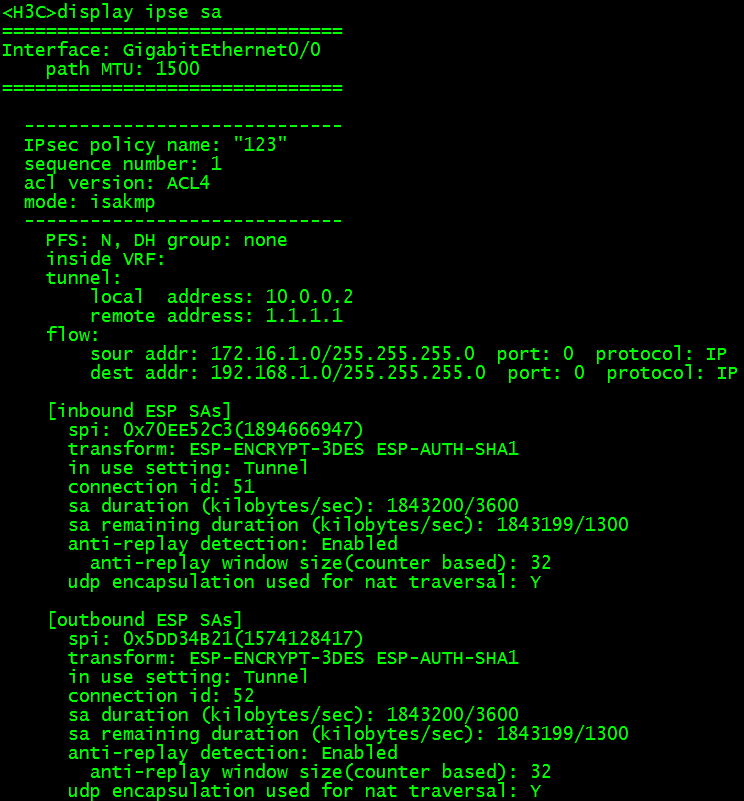

#在分支MSR路由器上查看IKE SA和IPSec SA的狀態,可以看到IKE SA和IPSec SA均已正常建立。

✖

案例意見反饋

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作