S5000PV2/S5120係列交換機802.1X+Radius認證配置案例(命令行版)

- 0關注

- 2收藏 3709瀏覽

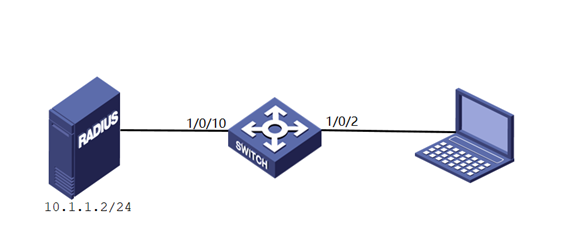

組網及說明

1 配置需求或說明

1.1 適用產品係列

本案例適用於如S5008PV2-EI、S5024PV2-EI-PWR、S5048PV2-EI-HPWR、S5120-52P-LI、S5120-28P-SI、S5120-48P-EI等S5000PV2、S5120係列的交換機。

1.2 配置需求及實現的效果

電腦通過交換機的2口連入網絡,設備對該端口接入的用戶進行802.1X認證以控製其訪問Internet,RADIUS服務器與交換機相連,其地址是10.1.1.2/24,RADIUS服務器作為認證計費服務器。認證時首先進行RADIUS認證,如果RADIUS服務器沒有響應則進行本地認證。

2 組網圖

配置步驟

3 配置步驟

3.1 交換機VLAN及虛接口基本配置

#進入交換機係統視圖

<H3C>system-view

System View: return to User View with Ctrl+Z.

#創建vlan 1-2

[H3C]vlan 1 to 2

#配置vlan 1,vlan 2虛接口IP地址

[H3C]interface Vlan-interface 1

[H3C-Vlan-interface1] ip address 192.168.1.1 255.255.255.0

[H3C-Vlan-interface1]quit

[H3C]interface Vlan-interface 2

[H3C-Vlan-interface2] ip address 10.1.1.1 255.255.255.0

[H3C-Vlan-interface2]quit

#將端口分別劃分到所屬vlan,端口2默認屬於vlan 1,端口10屬於vlan 2

[H3C] int Ethernet 1/0/10

[H3C-Ethernet1/0/10] port access vlan 2

[H3C-Ethernet1/0/10]quit

#配置到服務器的缺省路由

[H3C] ip route-static 0.0.0.0 0 10.1.1.2

3.2 配置RADIUS方案

#配置radius認證,配置radius服務器的IP地址、秘鑰

[H3C]radius scheme radius1

New Radius scheme

#配置RADIUS方案的主認證和主計費服務器及其通信密鑰。

[H3C-radius-radius1]primary authentication 10.1.1.2 1812 key simple key

[H3C-radius-radius1]primary accounting 10.1.1.2 1813 key simple key

#配置發送給RADIUS服務器的用戶名不攜帶ISP域名

[H3C-radius-radius1]user-name-format without-domain

[H3C-radius-radius1]qu

3.3 配置認證域

#創建名為a的ISP域並進入其視圖

[H3C]domain a

#為dot1x用戶配置AAA認證方法為RADIUS並采用local作為備選方案

[H3C-isp-a]authentication lan-access radius-scheme radius1 local

#為dot1x用戶配置AAA授權方法為RADIUS並采用local作為備選方案

[H3C-isp-a]authorization lan-access radius-scheme radius1 local

#為dot1x用戶配置AAA計費方法為RADIUS並采用local作為備選方案

[H3C-isp-a] accounting lan-access radius-scheme radius1 local

[H3C-isp-a]qu

3.4 配置802.1X認證

#全局開啟802.1X認證

[H3C]dot1x

802.1X is already enabled globally.

# Ethernet 1/0/2接口下開啟802.1X認證

[H3C]int Ethernet 1/0/2

[H3C-Ethernet1/0/2]dot1x

802.1X is enabled on port Ethernet1/0/2 already.

#在以太網端口Ethernet1/0/2上配置802.1X用戶使用強製認證域a

[H3C-Ethernet1/0/2]dot1x mandatory-domain a

[H3C-Ethernet1/0/2]qu

3.5 配置本地賬戶和密碼(服務器無響應可用本地用戶認證)

#創建本地用戶h3c,密碼為h3c,服務類型為lan-access

[H3C]local-user h3c

New local user added.

[H3C-luser-dot1x]password simple h3c

[H3C-luser-dot1x]service-type lan-access

[H3C-luser-dot1x]qu

#保存配置

[H3C]save force

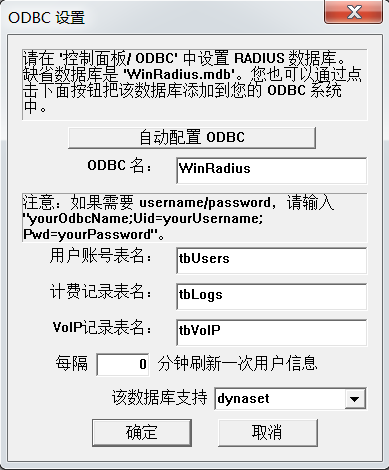

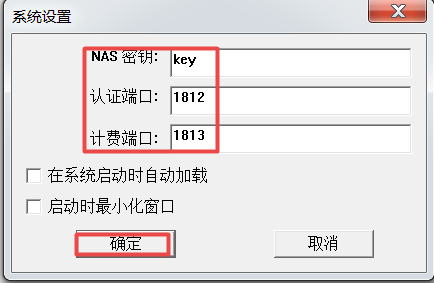

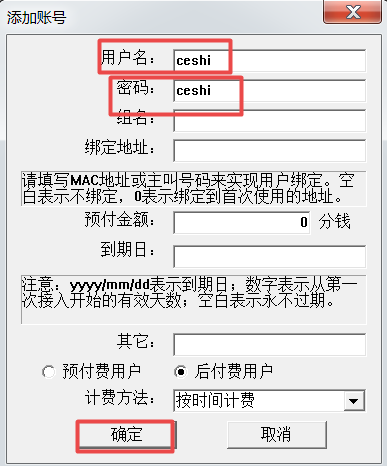

3.6 Radius服務器設置

#下麵以裝有WinRadius軟件的電腦(10.1.1.2/24)為例

1、

2、

3、

4、

備注:

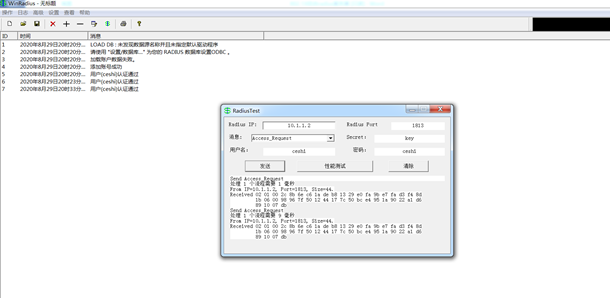

可以利用軟件Radius Test測試RADIUS服務器設置是否正確,在軟件輸入服務器地址,密鑰,用戶名和密碼,點擊發送,如下圖所示提示用戶(ceshi)認證通過。

3.7 配置客戶端

#在客戶端電腦上配置有線網卡的IPV4地址192.168.1.2/24,網關為192.168.1.1,安全INODE客戶端軟件,定製802.1X連接,輸入用戶名和密碼是ceshi/ceshi

3.8 實驗結果驗證

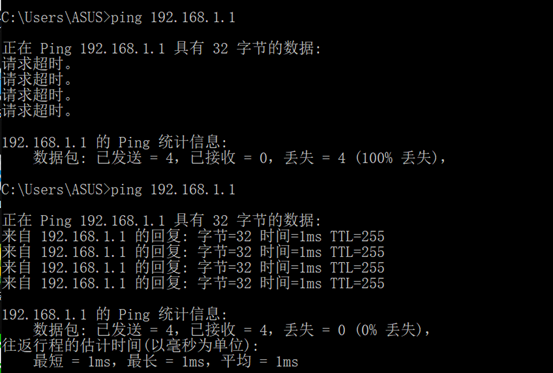

將裝有INODE客戶端軟件的電腦接入交換機的Ethernet 1/0/2,選擇802.1X連接,輸入正確的用戶名和密碼後點擊連接,如下圖802.1X認證通過

此時未進行802.1X認證的電腦可以ping通自己的網關

當交換機與服務器的接口斷開連接,客戶端向服務器認證無響應時可以用h3c/h3c的用戶名和密碼進行本地802.1X認證

✖

案例意見反饋

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作