防火牆多條鏈路需要在兩條鏈路上配置策略路由做主備可通過略路由優先級配置嗎

- 0關注

- 0收藏,367瀏覽

問題描述:

兩個運營商鏈路,內網部分業務出外網默認鏈路A,另一部分業務出外網通過策略路由走鏈路B,現分別新增一條鏈路A1和A2,其中鏈路A和鏈路A1為同一運營商,可通過默認路由優先級和track檢測配置主備鏈路;鏈路B和鏈路B1為同一運營商,需要特定業務走策略路由做主備鏈路。這種需求怎麼實現。

組網及組網描述:

- 2025-03-24提問

- 舉報

-

(0)

最佳答案

可以配置出鏈路負載均衡

出方向鏈路負載

1.18 出方向鏈路負載均衡典型配置舉例

1.18.1 出方向鏈路負載均衡基本組網配置舉例

1. 組網需求

用戶從兩個運營商ISP 1和ISP 2處分別租用了鏈路Link 1和Link 2,這兩條鏈路的路由器跳數、帶寬和成本均相同,但Link 1的網絡延遲小於Link 2。通過配置鏈路負載均衡,使Host訪問Server時優先選擇這兩條鏈路中的最優鏈路。

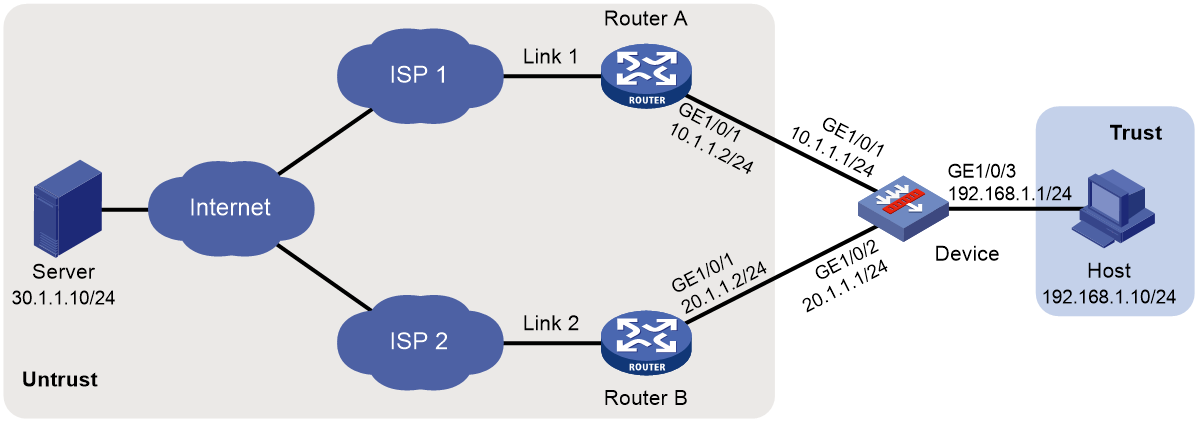

2. 組網圖

圖1-4 出方向鏈路負載均衡基本組網配置組網圖

3. 配置步驟

(1) 配置接口IP地址

# 根據組網圖中規劃的信息,配置各接口的IP地址,具體配置步驟如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 10.1.1.1 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

請參考以上步驟配置其他接口的IP地址,具體配置步驟略。

(2) 配置接口加入安全域。

# 請根據組網圖中規劃的信息,將接口加入對應的安全域,具體配置步驟如下。

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/1

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/3

[Device-security-zone-Trust] quit

(3) 配置安全策略

配置安全策略放行Trust與Untrust安全域、Local與Untrust安全域之間的流量,用於用戶訪問外網服務器。

# 配置名稱為lbrule1的安全策略規則,使用戶可以訪問外網服務器,具體配置步驟如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name lbrule1

[Device-security-policy-ip-1-lbrule1] source-zone trust

[Device-security-policy-ip-1-lbrule1] destination-zone untrust

[Device-security-policy-ip-1-lbrule1] source-ip-subnet 192.168.1.0 255.255.255.0

[Device-security-policy-ip-1-lbrule1] action pass

[Device-security-policy-ip-1-lbrule1] quit

# 配置名稱為lblocalout的安全策略規則,使Device可以向鏈路下一跳發送健康檢測報文,具體配置步驟如下。

[Device-security-policy-ip] rule name lblocalout

[Device-security-policy-ip-2-lblocalout] source-zone local

[Device-security-policy-ip-2-lblocalout] destination-zone untrust

[Device-security-policy-ip-2-lblocalout] destination-ip-subnet 10.1.1.0 255.255.255.0

[Device-security-policy-ip-2-lblocalout] destination-ip-subnet 20.1.1.0 255.255.255.0

[Device-security-policy-ip-2-lblocalout] action pass

[Device-security-policy-ip-2-lblocalout] quit

[Device-security-policy-ip] quit

(4) 配置鏈路組

# 創建ICMP類型的NQA模板t1,並配置每次探測結果發送機製。

[Device] nqa template icmp t1

[Device-nqatplt-icmp-t1] reaction trigger per-probe

[Device-nqatplt-icmp-t1] quit

# 指定缺省就近性探測方法為t1,並配置就近性計算的網絡延遲權值為200。

[Device] loadbalance proximity

[Device-lb-proximity] match default probe t1

[Device-lb-proximity] rtt weight 200

[Device-lb-proximity] quit

# 創建鏈路組lg,開啟就近性功能,關閉NAT功能。

[Device] loadbalance link-group lg

[Device-lb-lgroup-lg] proximity enable

[Device-lb-lgroup-lg] transparent enable

[Device-lb-lgroup-lg] quit

(5) 配置鏈路

# 創建鏈路link1和link2,配置link1的下一跳IPv4地址為10.1.1.2,link2的下一跳IPv4地址為20.1.1.2,加入鏈路組lg。

[Device] loadbalance link link1

[Device-lb-link-link1] router ip 10.1.1.2

[Device-lb-link-link1] link-group lg

[Device-lb-link-link1] quit

[Device] loadbalance link link2

[Device-lb-link-link2] router ip 20.1.1.2

[Device-lb-link-link2] link-group lg

[Device-lb-link-link2] quit

(6) 配置虛服務器

# 創建LINK-IP類型的虛服務器vs,配置其VSIP為通配0.0.0.0/0,指定其缺省主用鏈路組為lg,並開啟此虛服務器。

[Device] virtual-server vs type link-ip

[Device-vs-link-ip-vs] virtual ip address 0.0.0.0 0

[Device-vs-link-ip-vs] default link-group lg

[Device-vs-link-ip-vs] service enable

[Device-vs-link-ip-vs] quit

4. 驗證配置

# 顯示所有鏈路的簡要信息。

[Device] display loadbalance link brief

Link Router IP/Interface State VPN instance Link group

link1 10.1.1.2 Active lg

link2 20.1.1.2 Active lg

# 顯示所有鏈路組的詳細信息。

[Device] display loadbalance link-group

Link group: lg

Description:

Predictor: Round robin

Proximity: Enabled

NAT: Disabled

SNAT pool:

Failed action: Keep

Active threshold: Disabled

Slow-online: Disabled

Selected link: Disabled

Probe information:

Probe success criteria: All

Probe method:

t1

Total link: 2

Active link: 2

Link list:

Name State VPN instance Router IP/Interface Weight Priority

link1 Active 10.1.1.2 100 4

link2 Active 20.1.1.2 100 4

# 顯示所有虛服務器的詳細信息。

[Device] display virtual-server

Virtual server: vs

Description:

Type: LINK-IP

State: Active

VPN instance:

Virtual IPv4 address: 0.0.0.0/0

Virtual IPv6 address: --

Port: 0 (any port)

Primary link group: lg (in use)

Backup link group:

Sticky:

LB policy:

LB limit-policy:

Connection limit: --

Rate limit:

Connections: --

Bandwidth: --

Inbound bandwidth: --

Outbound bandwidth: --

Connection synchronization: Disabled

Sticky synchronization: Disabled

Bandwidth busy protection: Disabled

Interface bandwidth statistics: Disabled

Route advertisement: Disabled

# 顯示所有IPv4就近性表項的簡要信息。

[Device] display loadbalance proximity ip

(*) - Real server object

Slot 1:

IPv4 address/Mask length Timeout Best link

------------------------------------------------------------

10.1.0.0/24 50 link1

- 2025-03-24回答

- 評論(3)

- 舉報

-

(0)

特殊業務,用戶側要求使用主備鏈路方式

policy-based-route a permit noed 1 if-mach acl 3000 apply next-hop A policy-based-route a permit noed 2 if-mach acl 3000 apply next-hop B 然後在下行鏈路使用策略a 是這樣嗎,需要添加鏈路A的檢測嗎

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作

舉報

×

侵犯我的權益

×

侵犯了我企業的權益

×

- 1. 您舉報的內容是什麼?(請在郵件中列出您舉報的內容和鏈接地址)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

- 3. 是哪家企業?(營業執照,單位登記證明等證件)

- 4. 您與該企業的關係是?(您是企業法人或被授權人,需提供企業委托授權書)

抄襲了我的內容

×

原文鏈接或出處

誹謗我

×

- 1. 您舉報的內容以及侵犯了您什麼權益?(請在郵件中列出您舉報的內容、鏈接地址,並給出簡短的說明)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

對根叔社區有害的內容

×

不規範轉載

×

舉報說明

policy-based-route a permit noed 1 if-mach acl 3000 apply next-hop A policy-based-route a permit noed 2 if-mach acl 3000 apply next-hop B 然後在下行鏈路使用策略a 是這樣嗎,需要添加鏈路A的檢測嗎