問題描述:

防火牆G1/0/3采用固定IP接入,G1/0/11接H3C-ER8300G2-X路由器用於服務器保護及出口,其他網絡接另外一台路由器接入G1/0/9,從防火牆G1/0/2(寬帶)訪問網絡。

防火牆路由模式接路由器,防火牆、路由器如何設置端口映射才能從外網訪問到服務器

組網及組網描述:

- 2025-01-20提問

- 舉報

-

(0)

防火牆做映射就可以

1.2 配置需求及實現的效果

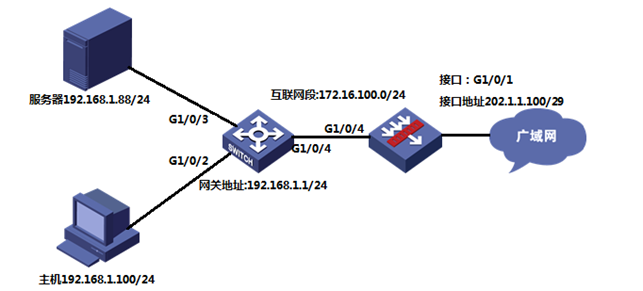

防火牆部署在互聯網出口,內網有一台OA服務器192.168.1.88通過防火牆發布了8081端口,並且外網用戶訪問對應服務正常,目前需要實現內網用戶也能通過公網地址去訪問內部服務器的需求。

2 組網圖

配置步驟

3 配置步驟

3.1 配置內部服務器映射(端口映射)

#在外網口填寫運營商提供的公網地址,掩碼,配置映射,映射端口8081,服務器地址192.168.1.88

<H3C> system-view

[H3C] interface GigabitEthernet1/0/1

[H3C-GigabitEthernet1/0/1]ip add 202.1.1.100 255.255.255.248

[H3C-GigabitEthernet1/0/1]nat server protocol tcp global 202.1.1.100 8081 inside 192.168.1.88 8081

[H3C-GigabitEthernet1/0/1]quit

#在內網口配置映射,填寫內網網關地址以及配置Nat Hairpin

[H3C]interface GigabitEthernet1/0/4

[H3C-GigabitEthernet1/0/4]ip add 172.16.100.1 255.255.255.0

[H3C-GigabitEthernet1/0/4]nat hairpin enable

[H3C-GigabitEthernet1/0/4]quit

Nat Hairpin功能簡介:通過在內網側接口上使能NAT hairpin功能,可以實現內網用戶使用NAT地址訪問內網服務器或內網其它用戶。NAT hairpin功能需要與內部服務器(nat server)、出方向動態地址轉換(nat outbound)或出方向靜態地址轉換(nat static outbound)配合工作,且這些配置所在的接口必須在同一個接口板,否則NAT hairpin功能無法正常工作。

3.2 配置策略

#創建地址對象組,地址對象組名稱為OA服務器

[H3C]object-group ip address OA服務器

[H3C-obj-grp-ip-OA服務器]network host address 192.168.1.88

[H3C-obj-grp-ip-OA服務器]quit

#創建服務對象組,服務對象組名稱為8081端口,目的端口8081

[H3C]object-group service 8081端口

[H3C-obj-grp-service-8081端口]service tcp destination eq 8081

[H3C-obj-grp-service-8081端口]quit

#創建IPv4對象策略,策略名稱為OA服務器,放通目的地址為192.168.1.88的8081端口

[H3C]object-policy ip OA服務器

[H3C-object-policy-ip-OA服務器]rule 0 pass destination-ip OA服務器 service

8081端口

#創建安全策略,源安全域為Untrust目的安全域為Trust,應用創建的IPv4對象策略

[H3C]zone-pair security source Untrust destination Trust

[H3C-zone-pair-security-Untrust-Trust]object-policy apply ip OA服務器

[H3C-zone-pair-security-Untrust-Trust]quit

#創建IPv4對象策略,策略名稱為互通,規則為允許

[H3C]object-policy ip 互通

[H3C-zone-pair-security-互通]rule pass

[H3C-zone-pair-security-互通]quit

#創建安全策略,源安全域為Trust目的安全域為Trust,放通內網到內部服務器的訪問數據

[H3C]zone-pair security source Trust destination Trust

[H3C-zone-pair-security-Trust-Trust]object-policy apply ip 互通

[H3C-zone-pair-security-Trust-Trust]quit

3.3 保存配置

[H3C]save force

- 2025-01-20回答

- 評論(0)

- 舉報

-

(0)

如果你路由器做了nat,那就需要做兩次映射,第一次服務器映射成路由器出口地址,第二次防火牆上映射路由器出口地址,如果你路由器沒做nat,那就保證服務器到防火牆通,然後在防火牆做映射就行

- 2025-01-20回答

- 評論(0)

- 舉報

-

(0)

暫無評論

編輯答案

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作

舉報

×

侵犯我的權益

×

侵犯了我企業的權益

×

- 1. 您舉報的內容是什麼?(請在郵件中列出您舉報的內容和鏈接地址)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

- 3. 是哪家企業?(營業執照,單位登記證明等證件)

- 4. 您與該企業的關係是?(您是企業法人或被授權人,需提供企業委托授權書)

抄襲了我的內容

×

原文鏈接或出處

誹謗我

×

- 1. 您舉報的內容以及侵犯了您什麼權益?(請在郵件中列出您舉報的內容、鏈接地址,並給出簡短的說明)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

對根叔社區有害的內容

×

不規範轉載

×

舉報說明

暫無評論