為啥 WX3024E AC 控製器 無法給AP設置密碼連接呢?

- 0關注

- 0收藏,554瀏覽

問題描述:

各位大神,各位精英早上好,我們公司說沒有密碼屬於安全隱患,現在想讓我們給這個TSD的無線服務設置一下密碼才能連接。可是我設置的時候他是灰色的,無法修改,這是咋回事呢?我把無線服務關了也是無法修改的,安全設置的加密全是灰色的沒法選擇。,是要先開啟端口安全嗎應該選擇哪個選項呢?就是單純的輸入密碼就可以連接就行。下聯的AP型號是WA2610H-GN 瘦AP模式,感激不盡!

- 2024-12-18提問

- 舉報

-

(0)

H3C WX係列無線控製器產品 Web網管配置指導(R3308_R2308)-6W110_無線服務-BOB登陆

集團-H3C

1.2.3 配置crypto類型無線服務

1. crypto類型無線服務基本配置

(1) 在界麵左側的導航欄中選擇“無線服務 > 接入服務”。

(2) 在列表中找到要進行配置的crypto類型無線服務,單擊對應的![]() 圖標,進入如下圖所示頁麵。

圖標,進入如下圖所示頁麵。

圖1-17 crypto類型無線服務基本配置頁麵

(3) 配置crypto類型無線服務基本配置,詳細配置請參見表1-3。

(4) 單擊<確定>按鈕完成操作。

2. crypto類型無線服務高級配置

(1) 在界麵左側的導航欄中選擇“無線服務 > 接入服務”。

(2) 在列表中找到要進行配置的crypto類型無線服務,單擊對應的![]() 圖標,進入如下圖所示頁麵。

圖標,進入如下圖所示頁麵。

圖1-18 crypto類型無線服務高級配置頁麵

(3) 配置crypto類型無線服務高級信息,詳細配置如下表所示。

(4) 單擊<確定>按鈕完成操作。

表1-9 crypto類型無線服務高級配置的詳細配置

配置項 | 說明 |

本地轉發 | 本地轉發是一種在AP上完成客戶端之間數據交互的轉發模式。在集中式WLAN 架構中,AP會將客戶端的數據報文透傳給AC,由AC集中處理。隨著客戶端速率的不斷提高,AC的轉發壓力也隨之增大。采用本地轉發後,AP直接轉發客戶端的數據,AC不再參與數據轉發,大大減輕了AC的負擔 · Enable:開啟本地轉發功能。打開本地轉發功能後,由AP進行數據幀的轉發 · Disable:關閉本地轉發功能。關閉本地轉發功能後,數據幀由AC轉發 |

本地轉發VLAN | 同一個SSID下的客戶端有可能屬於不同的VLAN,在配置本地轉發策略的時候需要考慮VLAN因素時,可以設置本地轉發VLAN |

關聯最大用戶數 | 在一個射頻下,某個SSID下關聯客戶端的最大個數

當某個SSID下關聯的客戶端達到最大個數時,該SSID會自動隱藏 |

PTK生存時間 | 設置PTK的生存時間,PTK通過四次握手方式生成 |

TKIP反製策略實施時間 | 設置反製策略實施時間 缺省情況下,TKIP反製策略實施的時間為0秒,即不啟動反製策略 MIC(Message Integrity Check,信息完整性校驗)是為了防止黑客的篡改而定製的,它采用Michael算法,具有很高的安全特性。當MIC發生錯誤的時候,數據很可能已經被篡改,係統很可能正在受到攻擊。啟動反製策略後,如果在一定時間內發生了兩次MIC錯誤,則會解除所有關聯到該無線服務的客戶端,並且隻有在TKIP反製策略實施的時間後,才允許客戶端重新建立關聯 |

管理權限 | 上線的客戶端對設備WEB界麵的管理權限 · Disable:表示上線的客戶端對設備WEB界麵沒有管理權限 · Enable:表示上線的客戶端對設備WEB界麵有管理權限 |

MAC VLAN功能 | · Enable:表示在指定無線服務下開啟MAC VLAN功能 · Disable:表示在指定無線服務下關閉MAC VLAN功能

開啟MAC VLAN是配置基於AP區分接入VLAN功能時,綁定VLAN ID操作前的一個必要的前提條件 |

快速關聯功能 | · 開啟:開啟快速關聯功能 · 關閉:關閉快速關聯功能 缺省情況下,快速關聯功能處於關閉狀態 開啟此功能後,設備不會對關聯到此無線服務的客戶端進行頻譜導航和負載均衡計算 |

GTK更新方法 | GTK由AC生成,在AP和客戶端認證處理的過程中通過組密鑰握手和4次握手的方式發送到客戶端。客戶端使用GTK來解密組播和廣播報文 · 選用基於時間更新的方法,需要指定GTK密鑰更新的周期時間間隔 · 選用基於數據包更新的方法,需要指定傳輸的數據包的數目,在傳送指定數目的數據包後更新GTK 缺省情況下,GTK密鑰更新采用基於時間的方法,缺省的時間間隔是86400秒 |

客戶端離線更新GTK | 啟動當客戶端離線時更新GTK的功能 缺省情況下,客戶端離線更新GTK的功能處於關閉狀態 |

3. crypto類型無線服務安全配置

(1) 在界麵左側的導航欄中選擇“無線服務 > 接入服務”。

(2) 在列表中找到要進行配置的crypto類型無線服務,單擊對應的![]() 圖標,進入如下圖所示頁麵。

圖標,進入如下圖所示頁麵。

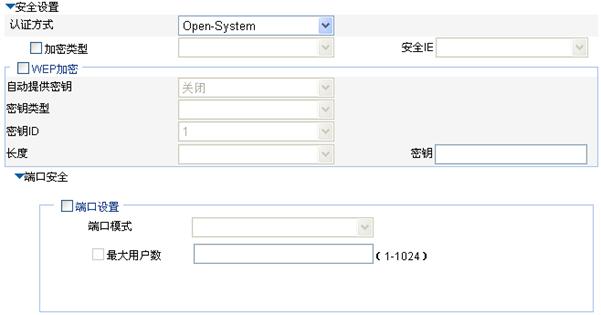

圖1-19 crypto類型無線服務安全配置頁麵

(3) 配置crypto類型無線服務安全信息,詳細配置如下表所示。

(4) 單擊<確定>按鈕完成操作。

表1-10 crypto類型無線服務安全配置的詳細配置

配置項 | 說明 |

認證方式 | · Open-System:即不認證,如果認證類型設置為開放係統認證,則所有請求認證的客戶端都會通過認證 · Shared-Key:共享密鑰認證需要客戶端和設備端配置相同的共享密鑰;隻有在使用WEP加密時才可選用shared-key認證機製 · Open-System and Shared-Key:可以同時選擇使用Open-System和Shared-Key認證

WEP加密方式可以分別和Open system、Shared key鏈路認證方式使用。 · 采用Open system authentication方式:此時WEP密鑰隻做加密,即使密鑰配置不一致,用戶也可以成功建立無線鏈路,但所有的數據都會因為密鑰不一致被接收端丟棄 · 采用Shared key authentication方式:此時WEP密鑰同時作為認證密鑰和加密密鑰,如果密鑰配置不一致,客戶端就不能通過鏈路認證,也就無法接入無線網絡 |

加密類型 | 無線服務支持加密機製: · AES-CCMP:一種基於AES加密算法的加密機製 · TKIP:一種基於RC4算法和動態密鑰管理的加密機製 · AES-CCMP and TKIP:可以同時選擇使用CCMP和TKIP加密 |

安全IE | 無線服務類型(Beacon或者Probe response報文中攜帶對應的IE信息): · WPA:在802.11i協議之前,Wi-Fi Protected Access定義的安全機製 · WPA2:802.11i定義的安全機製,也就是RSN(Robust Security Network,健壯安全網絡)安全機製,提供比WEP和WPA更強的安全性 · WPA and WPA2:同時選擇使用WPA和WPA2 |

WEP加密 | |

自動提供密鑰 | 使用自動提供WEP密鑰方式 · 開啟:使用自動提供WEP密鑰方式 · 關閉:使用靜態WEP密鑰方式 缺省情況下,使用靜態WEP密鑰方式 選擇自動提供WEP密鑰方式後,“密鑰類型”選項會自動使用WEP 104加密方式

· 自動提供WEP密鑰必須和802.1X認證方式一起使用 · 配置動態WEP加密後,用來加密單播數據幀的WEP密鑰由客戶端和服務器協商產生。如果配置動態WEP加密的同時配置了WEP密鑰,則該WEP密鑰作為組播密鑰,用來加密組播數據幀。如果不配置WEP密鑰,則由設備隨機生成組播密鑰 |

密鑰類型 | · WEP 40:選擇WEP 40進行加密 · WEP 104:選擇WEP104進行加密 · WEP 128:選擇WEP 128進行加密 |

密鑰ID | 1:選擇密鑰索引為1 2:選擇密鑰索引為2 3:選擇密鑰索引為3 4:選擇密鑰索引為4 在WEP中有四個靜態的密鑰。其密鑰索引分別是1、2、3和4。指定的密鑰索引所對應的密鑰將被用來進行幀的加密和解密 |

長度 | 選擇WEP密鑰長度 · 當密鑰類型選擇WEP40時,可選的密鑰長度5個字符(5 Alphanumeric Chars)或者10位16進製數(10 Hexadecimal Chars) · 當密鑰類型選擇WEP104時,可選的密鑰長度13個字符(13 Alphanumeric Chars)或者26位16進製數(26 Hexadecimal Chars) · 當密鑰類型選擇WEP 128時,可選的密鑰長度16個字符(16 Alphanumeric Chars)或者32位16進製數(32 Hexadecimal Chars) |

密鑰 | 配置WEP密鑰 |

端口安全 | 請參見表1-5 “認證方式”、“加密類型”等參數直接決定了端口模式的可選範圍,具體請參見表1-13 在選則“加密類型”後,增加以下四種端口安全模式: · mac and psk:接入用戶必須先進行MAC地址認證,通過認證後使用預先配置的預共享密鑰與設備協商,協商成功後可訪問端口 · psk:接入用戶必須使用設備上預先配置的靜態密鑰,即PSK(Pre-Shared Key,預共享密鑰)與設備進行協商,協商成功後可訪問端口 · userlogin-secure-ext:對接入用戶采用基於MAC的802.1X認證,且允許端口下有多個802.1X用戶 |

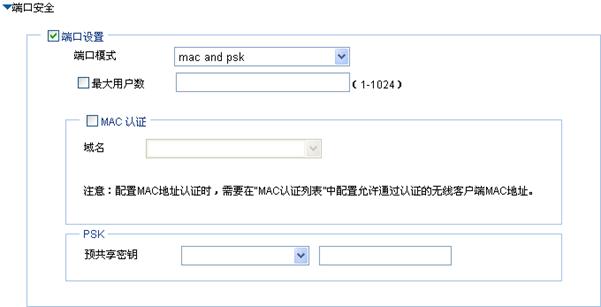

當選擇mac and psk時,需要配置如下選項。

圖1-20 mac and psk端口安全配置頁麵

表1-11 mac and psk端口安全配置的詳細配置

配置項 | 說明 |

端口模式 | mac and psk:接入用戶必須先進行MAC地址認證,通過認證後使用預先配置的預共享密鑰與設備協商,協商成功後可訪問端口 在導航欄中選擇“無線服務 > 接入服務”,單擊<MAC認證列表>按鈕,輸入客戶端的MAC地址 |

最大用戶數 | 控製能夠通過某端口接入網絡的最大用戶數 |

MAC認證 | 選中“MAC認證”前的複選框 |

域名 | 在下拉框中選擇已存在的域 設備的缺省域為“system”。在界麵左側的導航欄中選擇“認證 > AAA”,選擇“域設置”頁簽,在域名下拉輸入框中可以新建域 需要注意的是: 在該選項中選擇的域名僅對此無線服務生效 · 在該選項中選擇的域名僅對此無線服務生效,並且從該無線服務接入的客戶端將被強製使用該認證域來進行認證、授權和計費 · 請不要刪除使用中的域名,否則會導致正在使用此無線服務的客戶端下線 |

域共享密鑰 | · pass-phrase:以字符串方式輸入預共享密鑰,輸入8~63個字符的可顯示字符串。 · raw-key:以十六進製數方式輸入預共享密鑰,輸入長度是64位的合法十六進製數。 |

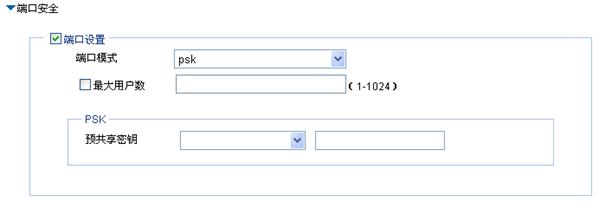

當選擇psk時,需要配置如下選項。

圖1-21 psk端口安全配置頁麵

表1-12 psk端口安全配置的詳細配置

配置項 | 說明 |

端口模式 | psk:接入用戶必須使用設備上預先配置的靜態密鑰,即PSK(Pre-Shared Key,預共享密鑰)與設備進行協商,協商成功後可訪問端口 |

最大用戶數 | 控製能夠通過某端口接入網絡的最大用戶數 |

域共享密鑰 | · pass-phrase:以字符串方式輸入預共享密鑰,輸入8~63個字符的可顯示字符串。 · raw-key:以十六進製數方式輸入預共享密鑰,輸入長度是64位的合法十六進製數。 |

當選擇userlogin-secure-ext時,需要配置的選項如表1-7所示。

- 2024-12-18回答

- 評論(1)

- 舉報

-

(2)

解決了!謝謝技術大佬答疑解惑,我在H3C網站一搜跳出好多,都不知道怎麼找。

編輯答案

親~登錄後才可以操作哦!

確定你的郵箱還未認證,請認證郵箱或綁定手機後進行當前操作

舉報

×

侵犯我的權益

×

侵犯了我企業的權益

×

- 1. 您舉報的內容是什麼?(請在郵件中列出您舉報的內容和鏈接地址)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

- 3. 是哪家企業?(營業執照,單位登記證明等證件)

- 4. 您與該企業的關係是?(您是企業法人或被授權人,需提供企業委托授權書)

抄襲了我的內容

×

原文鏈接或出處

誹謗我

×

- 1. 您舉報的內容以及侵犯了您什麼權益?(請在郵件中列出您舉報的內容、鏈接地址,並給出簡短的說明)

- 2. 您是誰?(身份證明材料,可以是身份證或護照等證件)

對根叔社區有害的內容

×

不規範轉載

×

舉報說明

解決了!謝謝技術大佬答疑解惑,我在H3C網站一搜跳出好多,都不知道怎麼找。