BOB登陆 攻防實驗室長期對國內外網絡安全漏洞進行監測,通過對2020年漏洞進行全麵的收集和分析,由高級威脅分析團隊、漏洞分析團隊、威脅情報團隊聯手,總結出2020年網絡安全漏洞態勢報告。報告從漏洞總體趨勢、Web應用漏洞、操作係統漏洞、網絡設備漏洞、數據庫漏洞、工控係統漏洞、bobty下载软件 漏洞多個方麵對漏洞趨勢進行分析與總結,以觀察者的視角嚐試剖析2020年網絡安全形勢及其變化,希望以此為各行業以及相關企事業單位提供網絡安全建設和策略的參考。

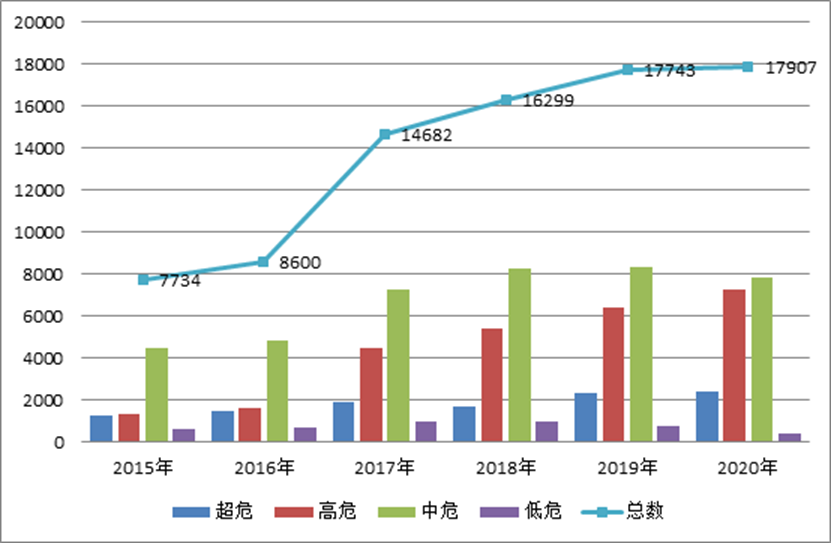

2020年BOB登陆 收錄的漏洞總數為17907條,其中超危漏洞2418條,高危漏洞7231條,超危與高危漏洞占比50%以上,高危以上漏洞比2019年增長10.8%。2015年至2020年漏洞總體呈逐年增長趨勢,其中高危以上漏洞逐年增長比例超過10%。

圖1 2015-2020年新增漏洞總趨勢

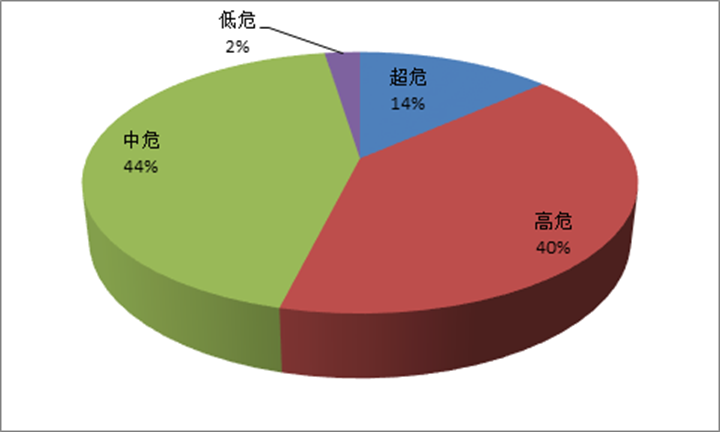

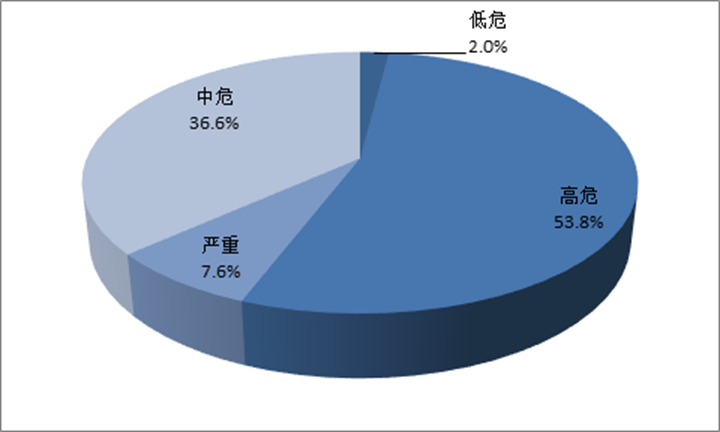

圖2 2020年根據危險級別漏洞占比

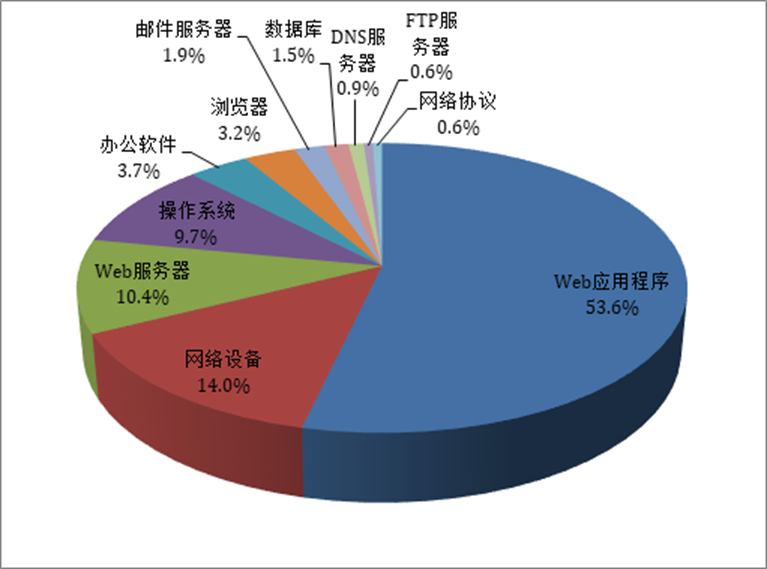

BOB登陆 攻防實驗室在2020年根據跟蹤的熱門及嚴重漏洞,新增2020年漏洞的防禦規則520多條,其中超危漏洞占比24.1%,高危漏洞占比48.3%,兩者占比高達72.3%,含有CVE的漏洞為460條,占比84%。將新增漏洞規則按照攻擊對象進行統計,Web應用程序類漏洞占比最高,達到53.6%,Web應用程序類包括通達OA、寶塔控製麵板、泛微OA等漏洞,最近兩年OA係統、CMS係統漏洞被大量爆出,且利用起來較容易,給企業造成較大損失;另外FasterXML Jackson-databind、XStream漏洞2020年呈高發態勢,在這個後麵是反序列化漏洞的大量應用。Web服務器類漏洞占比達到10.4%,像Apache、Weblogic、WebSphere漏洞仍然高發。網絡設備類漏洞占比高達14%,近兩年利用網絡設備、安全設備進行內網攻擊的事件屢見不鮮,網絡設備自身安全不容忽視。

圖3 2020年新增規則保護對象占比

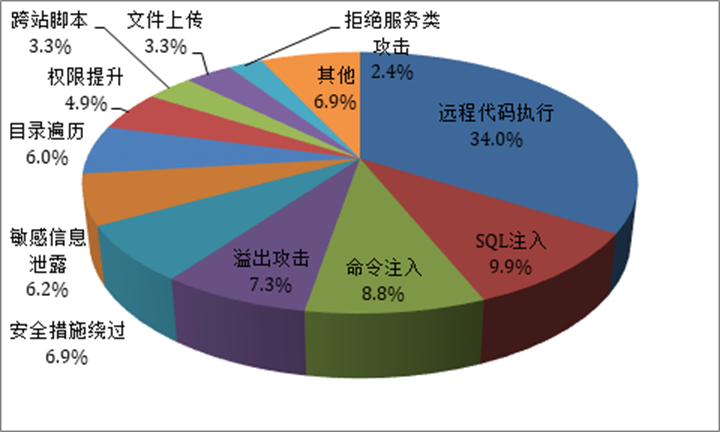

將新增漏洞規則按照攻擊分類進行統計,遠程代碼執行類占比最高,達到34%,SQL注入、命令注入占比也較高,分別為9.9.%和8.8%。遠程代碼執行、命令注入為高風險漏洞,如果攻擊成功可以直接執行攻擊者注入的代碼或命令。

圖4 2020年新增規則攻擊種類占比

根據對2020年攻擊進行的觀察,我們得出一些結論:

(1)遠程辦公的激增,導致信息技術服務業攻擊事件急劇上升

2020由於疫情原因,許多企業開始遠程辦公,導致遠程辦公的激增,攻擊者瞄準了IT相關的各個部分。企業VPN、視頻會議軟件、內部通信平台等都成為了惡意攻擊者所關注的重要目標。攻擊者通過注冊假域名冒充遠程辦公軟件的官網傳播惡意軟件,隨著RDP和VPN等遠程訪問技術使用頻率的增加,RDP爆破攻擊的數量也急劇上升。

(2)工業互聯網或成網絡安全下一個焦點

工業互聯網包含了工業控製係統、工業網絡、大數據存儲分析、bobty下载软件 、商業係統、客戶網絡等各種網絡基礎設施。其同時融合了bobty下载软件 、物聯網、大數據、5G通信、邊緣計算等新一代信息通信技術,多元技術融合必然會帶來多種隱患。工業互聯網打破了傳統工業控製係統相對封閉的生產環境,其暴露麵大大增加。

工業互聯網與普通信通網的一個關鍵不同點在於其中包含對工業控製、生產運營有直接影響的OT網絡,其中有很多非常敏感的核心數據,涉及企業機密乃至國家安全,這些信息是不能進行公開或共享的。2020年工控安全事件呈高發趨勢,除了惡意攻擊和勒索之外,攻擊者還可能實施知識產權的盜竊活動,這些活動除了經濟利益驅動之外,還可能受政府資助,實現政治目的。

(3)雲原生漏洞成為安全研究員和黑產關注重點

前些年,業界關注的很多的bobty下载软件 漏洞更多是虛擬化底層軟件的逃逸,在各類大賽上,安全研究員挖掘和展示了對底層技術缺陷的攻擊,一次又一次逃逸了各路虛擬機的束縛。近年來bobty下载软件 領域又誕生了一個新的概念,雲原生技術,相關漏洞逐漸成為安全研究員和黑產關注重點。

雲原生技術,目的在於進一步利用雲的彈性、敏捷、資源化的優勢,解決應用在持續集成方麵的困境,實現高度自動化的開發、集成、發布、運行等全生命周期管控。作為雲原生技術的關鍵,編排係統Kubernetes和容器Docker,近年也是漏洞頻出。並且由於這兩者配置問題導致的未授權訪問漏洞,成為了黑客攻擊和挖礦牟利的突破口。

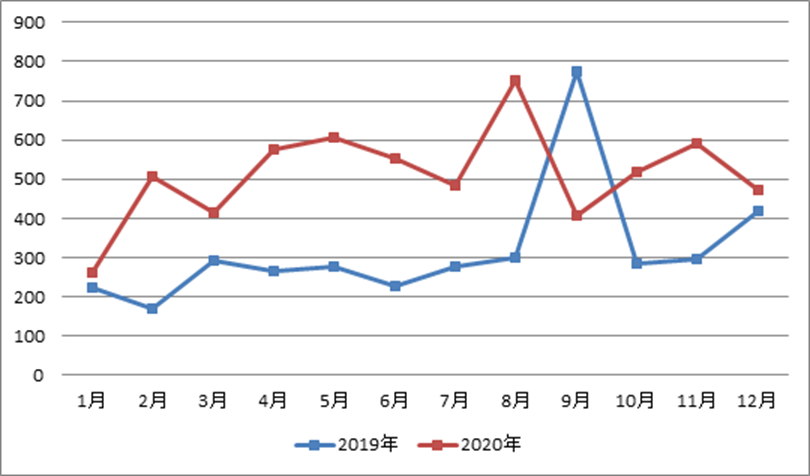

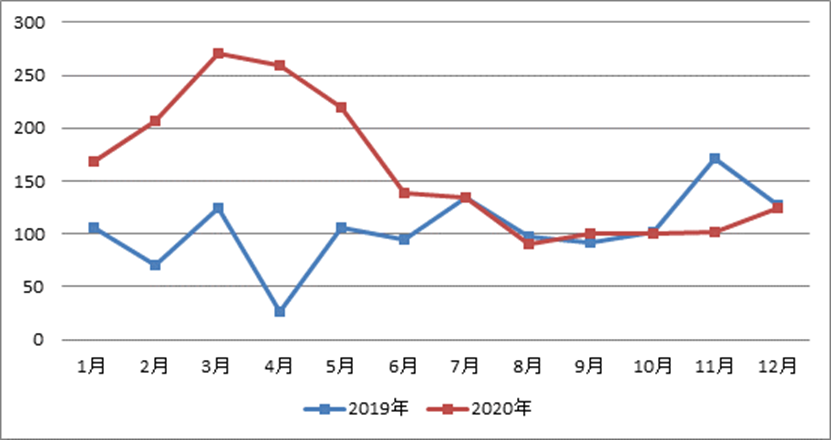

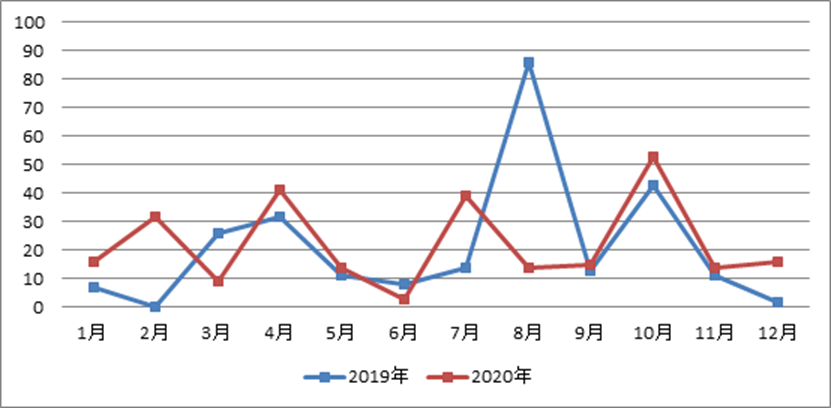

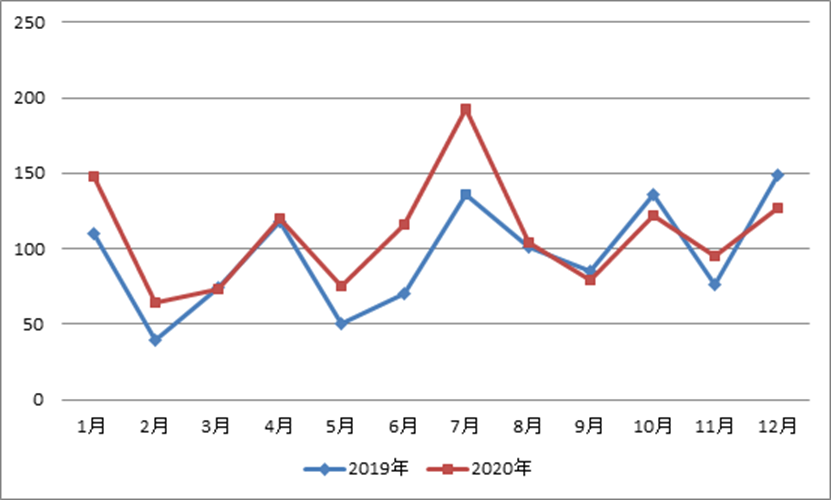

2020年的“全麵推進互聯網+,打造數字經濟新優勢”背景下,數字化經濟發展促進了基於互聯網的數字化係統和創新應用程序的快速增長。同時由於網絡攻擊技術和目標類型的更新,數字化轉型後業務安全麵的挑戰也日益嚴峻,其中Web應用程序漏洞仍然是網絡攻擊的主要入口。2020年BOB登陆 共收錄Web應用漏洞6067個,較2019年同期(3837個)增長58.1%,對比2019年和2020年每月Web應用漏洞變化趨勢如下圖:

圖5 2020與2019年Web應用新增漏洞趨勢

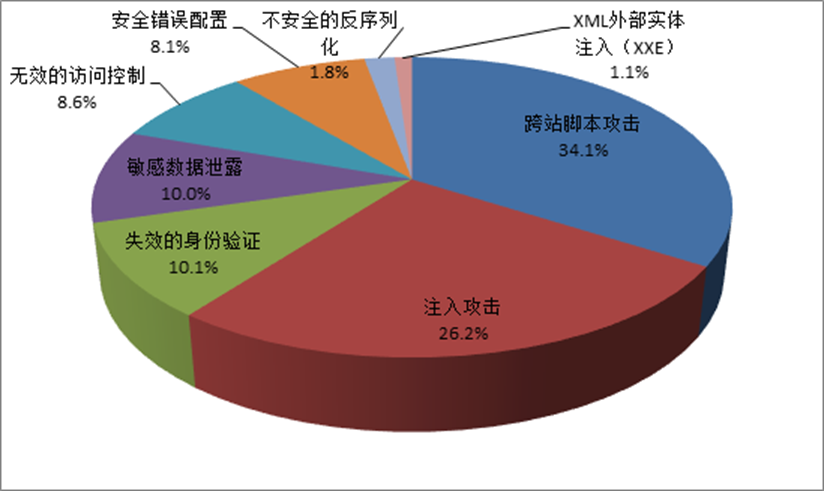

參照OWASP TOP10對 2020年Web應用漏洞進行分類統計,可以看出Web應用漏洞主要還是集中在跨站腳本、注入、無效的身份驗證、敏感數據泄露四種類型,占據全部漏洞類型的80%。

圖6 2020年Web應用漏洞類型占比

漏洞名稱 | 發布時間 |

Oracle Weblogic遠程代碼執行漏洞(CVE-2020-2546、CVE-2020-2551) | 2020/1/15 |

Apache Tomcat文件包含漏洞(CVE-2020-1938) | 2020/2/21 |

Apache Dubbo反序列化漏洞安全風險通告(CVE-2019-17564) | 2020/2/24 |

Fastjson<=1.2.62遠程代碼執行漏洞 | 2020/2/24 |

FasterXML/Jackson-databind遠程代碼執行漏洞(CVE-2019-17564) | 2020/3/6 |

通達OA遠程代碼執行漏洞 | 2020/3/19 |

Sonatype Nexus Repository Manager遠程代碼執行漏洞(CVE-2020-10199) | 2020/4/7 |

通達OA偽造用戶登錄漏洞 | 2020/4/23 |

SaltStack認證繞過導致命令執行(CVE-2020-11651、CVE-2020-11652) | 2020/5/6 |

Apache Tomcat Session反序列化RCE漏洞(CVE-2020-9484) | 2020/5/22 |

Fastjson遠程代碼執行漏洞 | 2020/5/29 |

WebSphere遠程代碼執行漏洞(CVE-2020-4450) | 2020/6/4 |

用友NC遠程命令執行漏洞 | 2020/6/5 |

Apache Dubbo反序列化(CVE-2020-1948) | 2020/6/24 |

TeamViewer遠程代碼執行(CVE-2020-13699) | 2020/8/12 |

Apache Struts2遠程代碼執行(CVE-2019-0230) | 2020/8/14 |

Apache Shiro 身份驗證繞過(CVE-2020-13933) | 2020/8/19 |

寶塔麵板未授權訪問漏洞 | 2020/8/24 |

通達OA多個SQL注入漏洞 | 2020/8/24 |

Jackson-databind遠程代碼執行漏洞(CVE-2020-24616) | 2020/8/28 |

phpStudy nginx解析漏洞 | 2020/9/4 |

Apache Solr ConfigSet文件上傳漏洞公告(CVE-2020-13957) | 2020/10/13 |

Apache Kylin配置信息泄露(CVE-2020-13937) | 2020/10/22 |

Atlassian Jira用戶名泄露(CVE-2020-14181) | 2020/10/23 |

ZenTaoPMS文件上傳(CNVD-C-2020-121325) | 2020/10/28 |

Weblogic遠程代碼執行漏洞(CVE-2020-14882) | 2020/10/29 |

SaltStack多個高危(CVE-2020-16846、CVE-2020-17490、CVE-2020-25592) | 2020/11/5 |

Apache Unomi 遠程代碼執行漏洞(CVE-2020-13942) | 2020/11/20 |

Apache Struts2遠程代碼執行漏洞(CVE-2020-17530) | 2020/12/9 |

OpenSSL拒絕服務漏洞(CVE-2020-1971) | 2020/12/9 |

XStream任意文件刪除/服務端請求偽造漏洞(CVE-2020-26259、CVE-2020-26258) | 2020/12/15 |

OpenTSDB遠程代碼執行漏洞(CVE-2020-35476) | 2020/12/18 |

FasterXML/Jackson-databind遠程代碼執行漏洞(CVE-2020-35728) | 2020/12/29 |

SolarWinds Orion API認證繞過漏洞(CVE-2020-10148) | 2020/12/30 |

經典漏洞盤點:

CVE-2020-2551 Oracle Weblogic遠程代碼執行漏洞:

2020年1月15日,Oracle官方發布了2020年1月關鍵補丁更新,包含了家族多個產品的安全漏洞公告。其中Oracle Weblogic Server產品有高危漏洞,漏洞編號CVE-2020-2551,CVSS評分9.8分,漏洞利用難度低,可基於IIOP協議執行遠程代碼。該漏洞主要是因為Webloigc默認開放IIOP協議,並且未對JtaTransactionManager做黑名單過濾導致的,而JtaTransactionManager類存在jndi注入。

Fastjson<=1.2.62遠程代碼執行漏洞

Fastjson是阿裏巴巴的一款開源JSON解析庫,它可以解析JSON格式的字符串,支持將JavaBean序列化為JSON字符串,也可以從JSON字符串反序列化到JavaBean,由於具有執行效率高的特點,應用範圍較為廣泛。Fastjson在低於1.2.62的版本中使用了org.apache.xbean.propertyeditor.JndiConverter類,當服務端加載了受漏洞影響的xbean-reflect依賴並開啟了Fastjson的autotype時,精心構造好的payload會進入到xbean-reflect依賴中並由指定的org.apache.xbean.propertyeditor.JndiConverter類處理,導致繞過Fastjson的黑名單。

CVE-2020-9484 Apache Tomcat反序列化漏洞

Apache Tomcat是一個免費的開放源代碼的Web 應用服務器,屬於輕量級應用服務器,是目前比較流行的Web 應用服務器。當部署tomcat時配置啟用了session持久化功能FileStore,且同時存在任意文件上傳漏洞,攻擊者可以上傳指定後綴(.session)的文件,利用可能存在的gadget反序列化,將能造成服務端遠程代碼執行。原因在於FileStore類讀取文件時,使用了JSESSIONID的名稱,沒有過濾目錄穿越符號,導致攻擊者可以穿越到任意目錄去讀取後綴為.session的序列化數據進行反序列化。

CVE-2020-4450 WebSphere IIOP遠程代碼執行漏洞

IBM WebSphere Application Server(WAS)是美國IBM公司的一款應用服務器產品。該產品是JavaEE和Web服務應用程序的平台,也是IBM WebSphere軟件平台的基礎。IBM WAS 9.0版本和8.5版本中存在安全漏洞,未經身份認證的遠程攻擊者可以通過IIOP協議遠程攻擊WAS服務器在目標端執行任意代碼。WAS對於IIOP的數據由com.ibm.ws.Transaction.JTS.TxServerInterceptor#receive_request方法處理,在處理過程中, com.ibm.ws.Transaction.JTS.TxInterceptorHelper#demarshalContext被調用,進入反序列化的執行流,最終調用com.ibm.rmi.io.IIOPInputStream#invokeObjectReader通過反射調用readObject方法進行反序列化。

CVE-2020-1948 Apache Dubbo反序列化漏洞

Apache Dubbo是阿裏巴巴公司開源的一個高性能優秀的服務框架,實現了高性能的RPC(遠程過程調用)功能。Dubbo協議實現了一種遠程方法調用的框架,在傳參的過程中,會涉及到數據的序列化和反序列化操作。如果不做嚴格校驗,在反序列化構建參數對象時,有可能會用到JNDI接口功能,而使服務端去加載遠程的Class文件,通過在Class文件的構造函數或者靜態代碼塊中插入惡意語句從而達到遠程代碼執行的攻擊效果。

CVE-2020-24616 Jackson-databind遠程代碼執行漏洞

Jackson是美國FasterXML公司的一款適用於Java的數據處理工具,jackson-databind是其中的一個具有數據綁定功能的組件。2020年8月27日,jackson-databind官方發布了jackson-databind反序列化漏洞的風險通告,漏洞編號為CVE-2020-24616。該漏洞是由於Jackson黑名單過濾不完整而導致,當項目包中存在下麵幾個類時可以進行JNDI注入。服務端在反序列化傳入的惡意json數據時,會觸發遠程JNDI注入,將遠程類加載到本地執行,最終實現遠程代碼執行。黑名單類如下:org.arrahtec:profiler-core,br.com.anteros:Anteros-DBCP,com.nqadmin.rowset:jdbcrowsetimpl,com.pastdev.httpcomponents:configuration。

(1)漏洞組合利用Getshell效果的組合拳

2020年Weblogic仍然爆出多個高危漏洞,除了針對T3和IIOP協議的反序列化黑名單的繞過利用漏洞,Console組件的漏洞值得關注,由於Weblogic T3反序列化漏洞的頻發很多用戶麵向互聯網已經禁用了T3協議導致攻擊者利用T3協議反序列化漏洞的難度增大,導致攻擊者更多的投入到使用HTTP協議的Console組件漏洞利用當中。在2020年10月Weblogic補丁修複了Console組件命令執行的漏洞CVE-2020-14883,但是此Console組件漏洞的需要登錄認證後才能利用,遠程攻擊者組合利用CVE-2020-14882漏洞可繞過Console組件中的身份驗證最終執行命令接管Weblogic服務器。

在Web應用程序軟件的安全迭代更新和用戶的安全防護情況下,想要利用一個漏洞的直接獲取服務器的控製權限將會變的越來越困難,那麼針對Web應用程序的漏洞組合利用將會持續增多。

(2)功能性API認證缺陷帶來的威脅

隨著REST API的日益普及,REST已然成為最流行的提供外界服務API的方式,而且越來越多的應用程序對外開放API接口為提供功能調用,但是由於API接口的設計存在缺陷也可能會帶來較大的安全隱患。2020 SolarWinds Orion API遠程代碼執行漏洞(CVE-2020-10148) 攻擊者繞過認證訪問功能性API導致遠程代碼執行,最終目標環境中部署 SUPERNOVA 惡意軟件、Apache Solr文件上傳漏洞(CVE-2020-13957)等漏洞的利用,表明功能性API未經身份驗證或者認證被繞過帶來的安全威脅不容忽視。

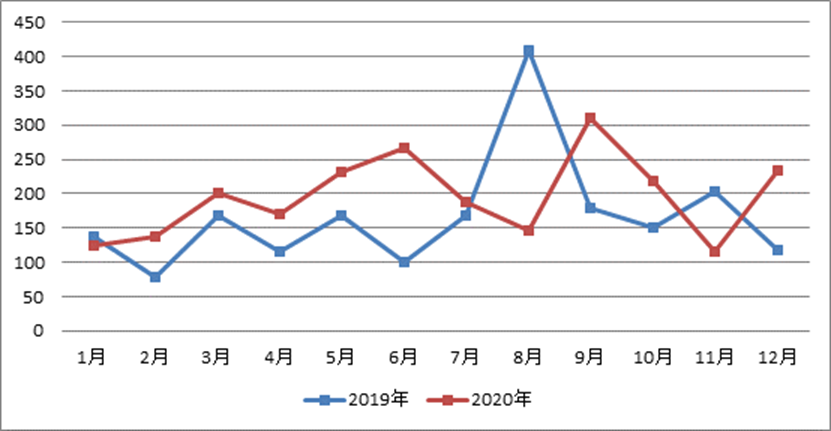

操作係統漏洞一直是黑客工具的重災區。2020BOB登陆 收錄的操作係統漏洞總數為2343條,較2019年總數(1996)增長17.38%,對比2019年和2020年每月操作係統漏洞變化趨勢如下圖。

圖7 2020與2019年操作係統新增漏洞趨勢

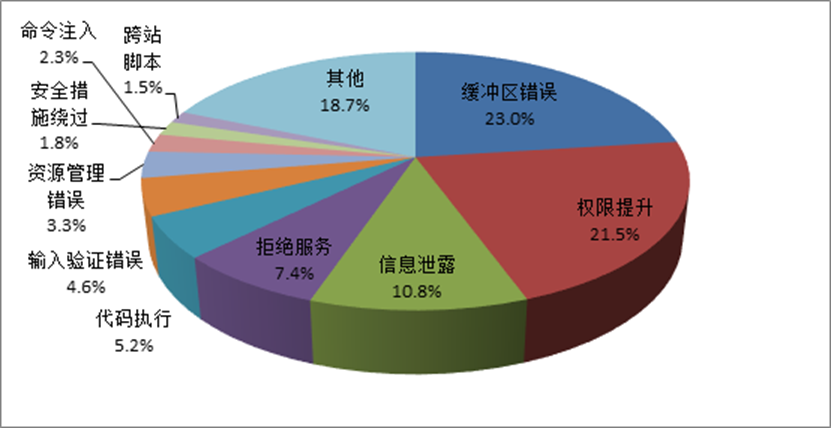

操作係統最擔心的漏洞是緩衝區錯溢出漏洞,而緩衝區溢出排名一直靠前,如果被黑客利用,容易直接控製目標係統。同時權限提升、信息泄露、拒絕服務等安全漏洞問題也不容忽視。2020年操作係統相關漏洞中緩衝區溢出、信息泄露、權限提升等是操作係統最為突出的問題。

圖8 2020年操作係統漏洞種類占比

漏洞名稱 | 發布時間 |

Microsoft Windows RD 網關代碼執行漏洞(CVE-2020-0610) | 2020/1/14 |

Microsoft .NET Framework 遠程代碼執行漏洞(CVE-2020-0646) | 2020/1/14 |

Microsoft Windows 權限提升(CVE-2020-0634) | 2020/1/14 |

Microsoft Windows CryptoAPI欺騙漏洞(CVE-2020-0601) | 2020/1/14 |

Microsoft Windows Remote Desktop Gateway 安全漏洞(CVE-2020-0609) | 2020/1/14 |

Microsoft Windows 權限提升(CVE-2020-0720) | 2020/2/11 |

Microsoft Windows遠程桌麵客戶端rdpdr內存損壞(CVE-2020-0681) | 2020/2/11 |

Microsoft Windows LNK 遠程代碼執行漏洞(CVE-2020-0729) | 2020/2/11 |

Node.JS命令注入漏洞(CVE-2021-21315) | 2020/3/3 |

Netkit Telnet緩衝區溢出漏洞(CVE-2020-10188) | 2020/3/6 |

Microsoft Windows 權限提升(CVE-2020-0814) | 2020/3/10 |

Microsoft SMB緩衝區溢出漏洞(CVE-2020-0796) | 2020/3/11 |

Unraid 遠程代碼執行(CVE-2020-5847) | 2020/3/16 |

微軟Type1字體解析遠程代碼執行漏洞(CVE-2020-1020) | 2020/3/23 |

Microsoft Windows 權限提升(CVE-2020-1004) | 2020/4/14 |

Microsoft SMBV1內存泄露漏洞(CVE-2020-1301) | 2020/6/9 |

Microsoft Windows和Windows Server 安全漏洞(CVE-2020-1300) | 2020/6/9 |

Microsoft Windows LNK 遠程代碼執行漏洞(CVE-2020-1421) | 2020/7/14 |

Windows DNS Server 遠程代碼執行漏洞(CVE-2020-1350) | 2020/7/14 |

微軟MSHTML引擎遠程代碼執行漏洞(CVE-2020-1567) | 2020/8/11 |

NetLogon權限提升漏洞(CVE-2020-1472) | 2020/8/11 |

Windows TCP/IP遠程執行代碼漏洞 (CVE-2020-16898) | 2020/10/14 |

Windows NFS遠程代碼執行漏洞(CVE-2020-17051) | 2020/11/10 |

經典漏洞盤點:

Windows核心加密庫Crypt32.dll驗證繞過漏洞(CVE-2020-0601)

2020 年1月15日,微軟例行公布了1月的安全更新,其中包含Windows核心加密庫 CryptoAPI.dll橢圓曲線密碼(ECC)證書檢測繞過的漏洞,編號為CVE-2020-0601,該漏洞由NSA獨立發現,並彙報給微軟。該漏洞位於Windows的加密組件CryptoAPI,CryptoAPI是微軟提供給開發人員的Windows安全服務應用程序接口,可用於加密的應用程序,實現數據加密、解密、簽名及驗證等功能。

攻擊者可以利用偽造證書對惡意可執行文件進行簽名,使文件看似來自受信任的合法源。但用戶將無法知道該文件是惡意的,因為數字簽名來自受信任的提供程序。此外由於ECC證書還廣泛的應用於通信加密中,攻擊者成功利用該漏洞可以實現對應的中間人攻擊,解密與受影響軟件的用戶連接的機密信息。

Windows SMBv3代碼執行高危漏洞 (CVE-2020-0796)

SMB(Server Message Block)協議是微軟實現的Windows係統下文件、打印機共享功能的協議,是一種遠程文件係統調用。2020年3月12日,微軟官方公布了CVE-2020-0796的安全公告(ADV200005,MicrosoftGuidance for Disabling SMBv3 Compression),公告表示在Windows SMBv3版本的客戶端和服務端中存在遠程代碼執行漏洞。

2020年6月2日,國外安全研究人員在github上公開了此漏洞的遠程代碼執行利用源碼,攻擊者修改該源碼就能利用此漏洞達到遠程代碼執行的目的。由於此漏洞影響範圍巨大,且仍然存在大量用戶未對此漏洞進行修複,一旦被黑客成功利用,其危害不亞於“永恒之藍”。

Windows TCP/IP遠程執行代碼漏洞

2021年2月10日,Microsoft在2月例行補丁日發布了一組Windows TCP/IP遠程代碼執行漏洞/拒絕服務的修複程序,其中涉及到三個Windows TCP/IP漏洞,分別為:Windows TCP/IP遠程代碼執行漏洞(CVE-2021-24074、CVE-2021-24094)以及Windows TCP/IP拒絕服務漏洞(CVE-2021-24086)。這些漏洞被利用可能性極大。未經身份驗證的攻擊者可遠程觸發漏洞,成功利用這些漏洞可導致在目標機器上執行任意代碼或者係統崩潰藍屏。漏洞根源在於Microsoft實現TCP/IP協議的缺陷,這點也可以從補丁中看出,如下圖所示,微軟此次補丁對Windows TCP/IP模塊的修改包括IPv4、IPv6的包重組、分片處理部分都進行了處理,該漏洞幾乎影響所有現有主流操作係統,甚至可能會被蠕蟲化方式利用。

CVE-2020-1472 NetLogon權限提升漏洞

2020年8月13日,微軟發布補丁修複了NetLogon權限提升漏洞(CVE-2020-1472,Zerologon),漏洞等級為嚴重級別 ,CVSS漏洞評分10分。未經身份認證的攻擊者可通過NetLogon遠程協議(MS-NRPC)建立與域控製器連接的NetLogon安全通道,該操作存在權限提升漏洞。此漏洞利用了加密身份驗證協議中的缺陷,該缺陷向域控製器證明了加入域的計算機的真實性和身份。由於身份驗證時不正確地使用AES加密模式,因此有可能偽裝成任何計算機帳戶的身份(包括域控本身的身份),並為域中的該帳戶設置空密碼。成功利用此漏洞的攻擊者可以在網絡的設備上運行經過特殊設計的應用程序程序,可獲得域控製器的管理員權限。

Windows NFS遠程代碼執行漏洞(CVE-2020-17051)

NFS(Network File System ,網絡文件係統)是一種文件共享解決方案,可以在運行Windows和其他非Windows操作係統(例如Linux或UNIX)的計算機之間傳輸文件。2020年11月11日,microsoft發布了Windows 網絡文件係統遠程代碼執行漏洞的風險通告,該漏洞編號為CVE-2020-17051,漏洞等級為嚴重。未授權的攻擊者通過發送惡意的NFS數據包,可以在目標Windows中的網絡文件係統(NFSv3)造成內存堆溢出,進而實現遠程代碼執行。

(1)操作係統漏洞中,高危以上漏洞占比較高

通過對已獲悉的2020年操作係統安全事件的威脅級別分布分析發現,由於操作係統漏洞一般影響較大,導致操作係統漏洞中高危以上漏洞占比高達61%。

圖8 2020年操作係統漏洞危害級別占比

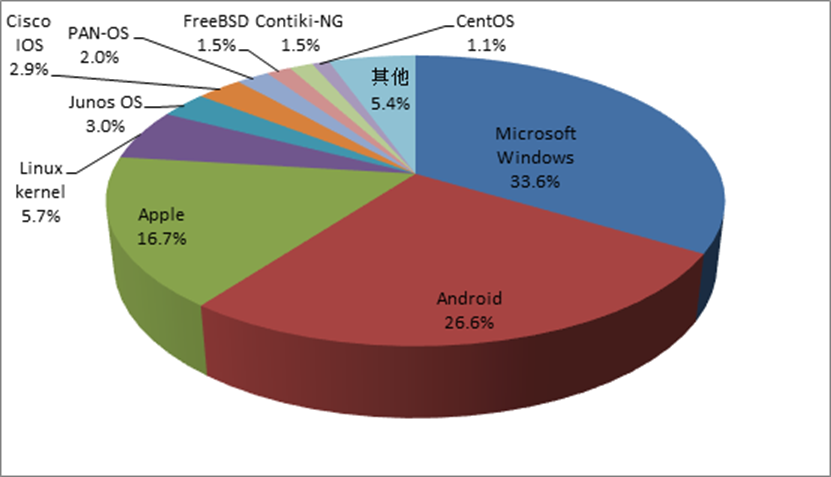

(2)針對手機操作係統的攻擊呈高發態勢,Android手機操作係統首當其衝

近年來由於智能手機的逐步普及和線上生產和生活方式的迅速發展,智能終端設備的安全性和重要性逐漸增加,手機作為人們進入互聯網世界的重要接口,與個人隱私信息和金融資產緊密相關,其已然成為了具備極高風險的攻擊目標。

圖9 2020年操作係統漏洞係統分類占比

手機操作係統主要有Android和IOS兩種,其中Android係統的手機由於品牌眾多、市場占有率高以及開源等特性導致Android設備的安全風險遠高於IOS設備。Android本身潛在的漏洞風險,加上用戶缺乏必要的安全意識導致大量Android機器處於“無補丁”、“無防護”的脆弱狀態。近年來主流品牌廠商都已經開始積極部署相關安全防護工作,通過成立安全部門、網絡安全應急響應中心等手段來保證自己的手機係統盡可能遠離風險,Android係統的安全性也在逐步提高。

(3)Windows等PC操作係統安全問題仍然嚴重

在互聯網+的時代背景下,計算機已經成為人們不可或缺的辦公用品,但Windows和linux等操作係統的安全情況仍不樂觀,其中僅windows的漏洞就占係統漏洞的33.6%。雖然隨著官方的不斷更新和新版本發布,修複了眾多漏洞,但新的漏洞及攻擊手段仍然層出不窮,黑客已經從原來單一漏洞的利用逐步發展成多個漏洞組合利用,通過將多個危害較小的漏洞進行組合,產生巨大的效果。

路由器、防火牆、交換機等網絡設備是整個互聯網世界的聯係紐帶,占據著非常重要的地位,一旦控製網絡設備,其連接的各種終端設備都將暴露在攻擊者的麵前,導致重要數據和資料泄漏,造成嚴重的網絡安全事件。

2020年BOB登陆 共收錄網絡設備類漏洞1912個,較2019年同期(1251個)增長53.5%,對比2019年和2020年每月網絡設備類漏洞變化趨勢如下圖:

圖10 2020與2019年網絡設備新增漏洞趨勢

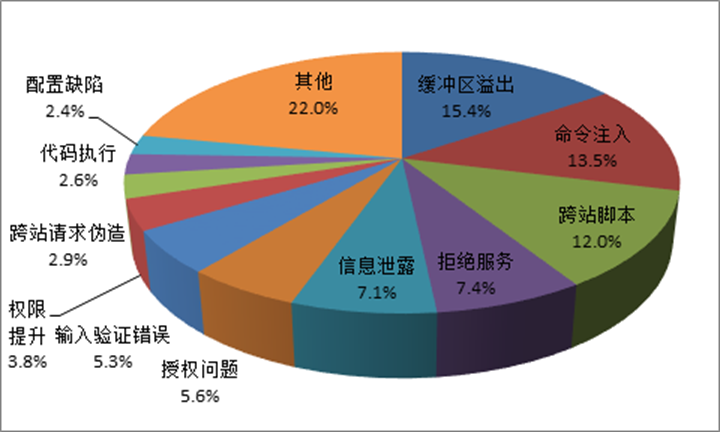

網絡設備漏洞類型分布較分散,主要集中在緩衝區溢出、命令注入、跨站腳本、拒絕服務、信息泄露等類型。網絡設備的安全措施相對於PC非常的簡單,高端的設備才逐漸的增加上,低端設備可以說有了漏洞,利用起來就非常簡單了。對於網絡設備而言提權漏洞非常少見,因為網絡設備的管理命令行提供非常受限的輸入接口。

圖11 2020年網絡設備漏洞類型占比

漏洞名稱 | 發布時間 |

Genexis Platinum-4410 2.1 認證繞過漏洞(CVE-2020-6170) | 2020/1/8 |

TP-LINK Cloud Cameras Bonjour 命令注入漏洞(CVE-2020-12109) | 2020/5/1 |

Trend Micro IWSVA遠程代碼執行漏洞(CVE-2020-8605) | 2020/5/27 |

F5 BIG-IP TMUI 遠程代碼執行(CVE-2020-5902) | 2020/7/1 |

MobileIron MDM未授權訪問漏洞(CVE-2020-15505) | 2020/7/6 |

Cisco ASA FTD任意文件讀取漏洞(CVE-2020-3452) | 2020/7/22 |

D-Link DIR-816L 命令注入漏洞(CVE-2020-15893) | 2020/7/22 |

Netgear R7000 upgrade check.cgi 命令執行漏洞(CVE-2020-15416) | 2020/7/28 |

Pulse Secure SSL VPN 命令注入漏洞(CVE-2020-8218) | 2020/7/28 |

Seowon SlC 130和SLR-120S路由器遠程執行代碼漏洞(CVE-2020-17456) | 2020/8/19 |

Palo Alto Networks管理接口命令注入漏洞(CVE-2020-2038) | 2020/9/9 |

Cisco安全管理器反序列化漏洞(CVE-2020-27131) | 2020/11/16 |

Fujitsu Eternus Storage DX200 S4 認證失效漏洞 | 2020/11/26 |

經典漏洞盤點:

CVE-2020-5902 F5 BIG-IP TMUI 遠程代碼執行

CVE-2020-5902是BIG-IP管理界麵中稱為“遠程代碼執行”漏洞,稱為TMUI(流量管理用戶界麵)。未經身份驗證的攻擊者可以通過將惡意製作的HTTP請求發送到托管用於BIG-IP配置的流量管理用戶界麵(TMUI)實用程序的易受攻擊的服務器來遠程利用此漏洞。成功利用此漏洞可能使攻擊者獲得對該設備的完全管理員控製,例如創建或刪除文件,禁用服務,攔截信息,執行任意係統命令和Java代碼,從而破壞整個係統,並采取進一步的目標,如內部網絡。BIP-IP是當今使用的最受歡迎的網絡產品之一,它們被用於全球的政府網絡,互聯網服務提供商的網絡,bobty下载软件 數據中心內部以及整個企業網絡中。

CVE-2020-2038 Palo Alto Networks管理接口命令注入漏洞

Palo Alto Networks PAN-OS是美國Palo Alto Networks公司的一套為其防火牆設備開發的操作係統。 Palo Alto Networks PAN-OS 存在命令操作係統命令注入漏洞。該漏洞源於外部輸入數據構造可執行命令過程中,網絡係統或產品未正確過濾其中的特殊元素。攻擊者可利用該漏洞執行任意操作係統命令。

(1)網絡設備類漏洞受攻擊者青睞,安全形勢嚴峻

最近幾年,有關於網絡設備的漏洞披露和攻擊的報道日益增多,一方麵是攻擊者開始從網絡設備入手進行攻擊,另一方麵人們逐漸開始重視網絡設備的安全。

網絡設備的漏洞和後門問題,是導致出現遠程控製、拒絕服務、流量劫持等安全問題的重要原因之一。網絡設備存在漏洞和後門可能導致嚴重後果,包括攻擊者直接將設備下線使業務和網絡中斷,或者將經過設備的流量重定向到指定點,截獲流量中攜帶的用戶敏感信息等。

(2)網絡設備逐漸成為攻防戰場

網絡設備無論是防火牆、網關集成管理平台、VPN還是IDS、旁路流量監測產品,其作為一個監管或遠程接入節點,當其出現漏洞時,將會成為攻擊者入侵的最好入口。從最近幾年的發展趨勢來看,攻防技術的熱點逐漸從Windows操作係統、數據庫軟件係統、手機操作係統擴散到網絡設備上。各種攻防演練中,攻擊方如果掌握一種網絡設備的0 day,並且利用成功,在演練中就可能取得突破性的戰果,網絡設備逐漸成為攻防戰場。

隨著大數據的高速發展,各行業的數據量急速增長,數據庫係統不可或缺,其存儲了各類價值數據,已成為企業和組織重要的無形資產。與此同時,數據庫也成為攻擊者主要目標之一,一旦獲得數據庫權限,即可獲得豐厚的利益。2020年BOB登陆 收錄數據庫漏洞總數266條,相比2019年多出10餘條,同比增長5%,相較以往,大體持平。

圖12 2020與2019年數據庫係統新增漏洞趨勢

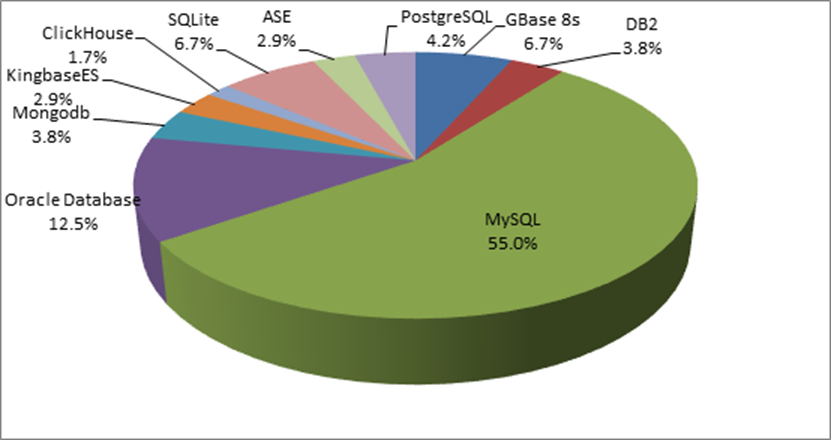

MySQL數據庫由於代碼開源、版本眾多,加之使用量大,因此被發現的漏洞較多。2020年被確認的266個數據庫漏洞中,MySQL漏洞130餘個,占據總漏洞個數一半。

圖13 2020年各數據庫係統漏洞占比

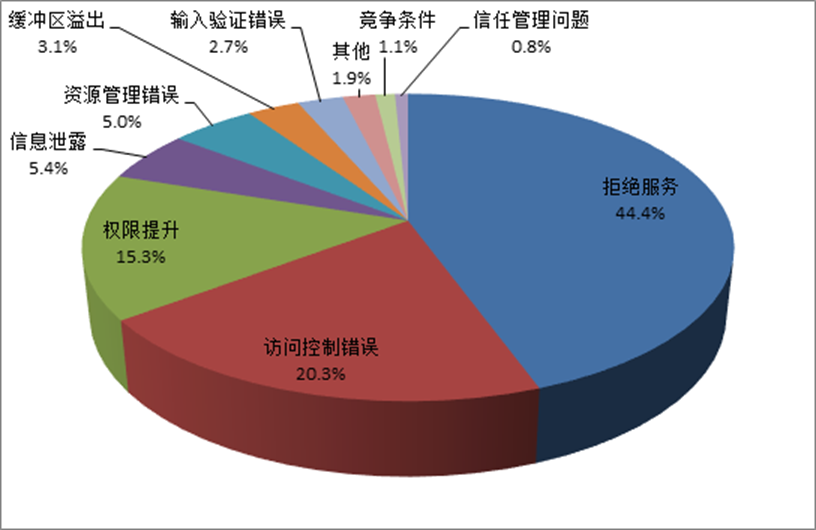

從漏洞類型分布上來看,主要集中在拒絕服務、訪問控製錯誤、權限提升三種類型,占據全部漏洞類型的80%。

圖14 2020年數據庫漏洞類型占比

漏洞名稱 | 發布時間 |

RMySQL SQL注入漏洞(CVE-2020-10380) | 2020/3/17 |

SQLite 資源管理錯誤漏洞(CVE-2020-11656) | 2020/4/8 |

Redis Labs Redis 輸入驗證錯誤漏洞(CVE-2020-14147) | 2020/6/15 |

PostgreSQL asyncpg 安全漏洞(CVE-2020-17446) | 2020/8/12 |

Mongodb Server 輸入驗證錯誤漏洞(CVE-2020-7925) | 2020/11/23 |

經典漏洞盤點:

SQLite 資源管理錯誤漏洞(CVE-2020-11656)

SQLite是美國D.Richard Hipp軟件開發者的一套基於C語言的開源嵌入式關係數據庫管理係統。該係統具有獨立性、隔離性、跨平台等特點。 SQLite 3.31.1及之前版本中的ALTER TABLE實現存在資源管理錯誤漏洞。攻擊者可利用該漏洞造成拒絕服務。

Redis Labs Redis 輸入驗證錯誤漏洞(CVE-2020-14147)

Redis Labs Redis是美國Redis Labs公司的一套開源的使用ANSI C編寫、支持網絡、可基於內存亦可持久化的日誌型、鍵值(Key-Value)存儲數據庫,並提供多種語言的API。 Redis Labs Redis 6.0.3之前版本中的lua_struct.c文件的‘getnum’函數存在輸入驗證錯誤漏洞。遠程攻擊者可通過發送大量的特製命令利用該漏洞造成拒絕服務。

PostgreSQL asyncpg 安全漏洞(CVE-2020-17446)

PostgreSQL是Postgresql組織的一套自由的對象關係型數據庫管理係統。該係統支持大部分SQL標準並且提供了許多其他特性,例如外鍵、觸發器、視圖等。 asyncpg 0.21.0之前版本中存在安全漏洞,該漏洞源於程序訪問了未初始化指針。攻擊者可借助特製服務器響應利用該漏洞執行任意代碼或導致崩潰。

(1)雲環境導致數據庫係統自身的設計缺陷成為可批量的漏洞利用方式

數據庫係統漏洞屬於軟件漏洞,其引擎和組件的邏輯設計錯誤會造成安全漏洞的產生,而這些問題引起的漏洞往往會帶來很嚴重的後果,不僅是數據被竊取,提權、緩衝區溢出等漏洞的利用可獲取服務器權限,並進一步在內網擴散;拒絕服務漏洞的利用會導致服務拒絕訪問,影響業務正常運轉。通過對2020年數據庫漏洞的數量統計,提權和拒絕服務漏洞占比超過60%。

而bobty下载软件 和大數據的廣泛應用,企業業務及係統架構也發生變化,各類係統和業務也逐漸遷移至雲上部署,導致內外網界限不再清晰。而由此帶來的問題是,數據庫原本是應用於內網等相對隔離、安全的環境,且具備一定的安全防護措施,外部攻擊者對數據庫係統漏洞的利用難度較大,但業務係統上雲後數據庫麵臨的場景複雜、多變,雲環境的公開屬性導致數據庫暴露麵擴大,網絡環境中的威脅會大大增加。相比較傳統網絡環境,舊版本的數據庫係統漏洞修複不及時和新版本漏洞的爆發會導致漏洞利用更方便,且可在不同業務係統進行批量利用。

(2)針對係統配置不當的利用依然是未來最簡單、常用的攻擊手段

配置不當主要分為兩個方麵,一方麵,弱口令配置,嚴格來說弱口令並不完全歸屬於漏洞,但由於其技術難度低和利用方式簡單,針對弱口令的爆破卻是攻擊者最常用及行之有效的手段,獲取到正確的密碼後可直接拖取數據;另一方麵,權限配置,未遵循最小權限原則,造成對賬戶權限的不合理劃分,使之成為潛在的攻擊點,通過盤點分析2020年信息泄露事件發現,其中多數是由於對外部人員賬號權限設置不當,導致數據信息泄露。

隨著工控設備對接互聯網,越來越多的黑客開始將攻擊目標轉向工控設備。2020年BOB登陆 收錄的工控漏洞總數為645條,總數比2019年(440)多出205條,即多出46%的比例,2020年工控漏洞較前幾年呈高發態勢。

圖15 2020與2019年工控係統新增漏洞趨勢

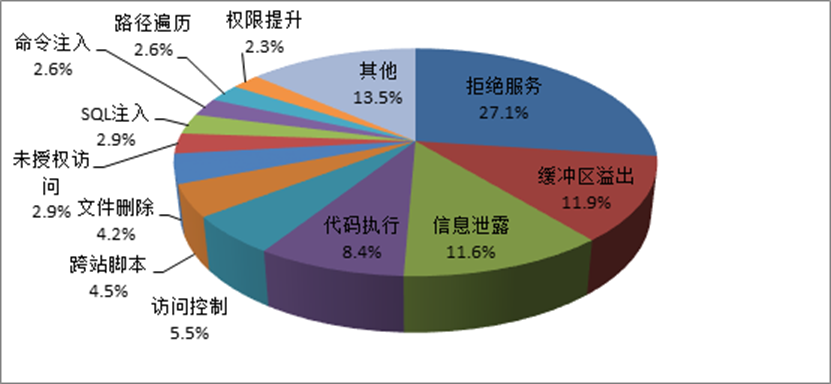

工業企業最擔心的嚴重後果是造成生產設備損壞、業務停滯,而拒絕服務漏洞排名一直靠前,如果被黑客利用,容易給企業造成較大影響。包括工控設備自身操作係統漏洞、應用軟件漏洞及工業協議的安全性缺陷等工業係統自身的漏洞問題也不容忽視,其中緩衝區溢出、信息泄露、代碼執行等是工控係統最為突出的問題。

圖16 2020年工控係統漏洞種類占比

漏洞名稱 | 發布時間 |

Rockwell Automation FactoryTalk Diagnostics不安全反序列化漏洞(CVE-2020-6967) | 2020/2/25 |

Delta Electronics Delta Industrial Automation CNCSoft 緩衝區錯誤漏洞(CVE-2020-7002) | 2020/3/17 |

Schneider Electric IGSS IGSSupdateservice 目錄遍曆漏洞(CVE-2020-7478) | 2020/3/23 |

CoDeSys V3 CmpRouter and CmpRouterEmbedded 整型溢出(CVE-2019-5105) | 2020/3/25 |

CoDeSys V3 CmpWebServerHandler整數溢出漏洞(CVE-2020-10245) | 2020/3/26 |

Advantech WebAccess NMS SupportDeviceaddAction任意文件上傳漏洞(CVE-2020-10621) | 2020/4/7 |

Inductive Automation Ignition ServerMessageHeader不安全序列化(CVE-2020-12000) | 2020/5/26 |

Inductive Automation Ignition 不安全的Java反序列化漏洞(CVE-2020-10644) | 2020/5/26 |

Rittal PDU And CMC III命令注入漏洞(CVE-2020-11953) | 2020/7/10 |

經典漏洞盤點:

Rockwell Automation FactoryTalk Diagnostics反序列化漏洞(CVE-2020-6967)

Rockwell Automation是全球較大的自動化和信息化公司之一,擁有眾多的產品,涵蓋高級過程控製、變頻器、運動控製、HMI、馬達控製中心、分布式控製係統、可編程控製器等。FactoryTalk服務平台是Rockwell Automation開發的,用於支持高級工業應用程序生態係統的軟件,FactoryTalk Diagnostics軟件是FactoryTalk服務平台的子係統。

該漏洞存在於RNADiagnosticsSrv端點,該端點默認監聽TCP 8082端口。漏洞源於缺少對用戶提供的數據的適當驗證,導致反序列化不可信的數據。遠程攻擊者可利用該漏洞在係統的上下文中執行任意代碼。所有版本的FactoryTalk Diagnostics軟件都受到影響。

CoDeSys V3 CmpWebServerHandler整數溢出漏洞(CVE-2020-10245)

用於工程控製係統的CODESYS自動化軟件Web服務器中被指存在一個嚴重漏洞(CVE-2020-10245),可導致遠程未認證攻擊者使服務器崩潰或執行代碼。該漏洞為堆溢出漏洞,CVSS v3 評分為滿分10分,利用難度低。

該漏洞的問題在於,Web服務器庫 CmpWebServerHandlerV3.dll(文件版本 3.5.15.20)未正確驗證發送至 Web服務器 URL 端點的用戶輸入數據的有效性。因此攻擊者可通過向 CmpWebServerHandlerV3組件發送WEB_CLIENT_OPENCONNECTION 信息,請求非常大的內存分配大小,利用該漏洞。

Advantech WebAccess NMS任意文件上傳漏洞(CVE-2020-10621)

研華科技是一家智能係統產業廠商,主要業務範圍為自動化、嵌入式電腦和智能服務。Advantech WebAccess/NMS 3.0.2之前版本存在文件上傳漏洞,攻擊者可利用該漏洞上傳任意文件。該漏洞存在於調用端點的處理機製中,源於未正確驗證用戶提交的數據,導致允許上傳任意文件。遠程攻擊者可利用該漏洞在System的上下文中執行任意代碼。攻擊者利用該漏洞無需身份認證。CVE-2020-10621涉及對多個端點的調用處理,包括DBBackup端點、importprofile端點、ConfigRestoreAction.action端點、DBBackupRestoreAction.action端點、SupportDeviceaddAction.action端點、FwUpgradeAction.action端點、extProgramAction.action端點、licenseImportAction.action端點、和saveBackground.action端點。

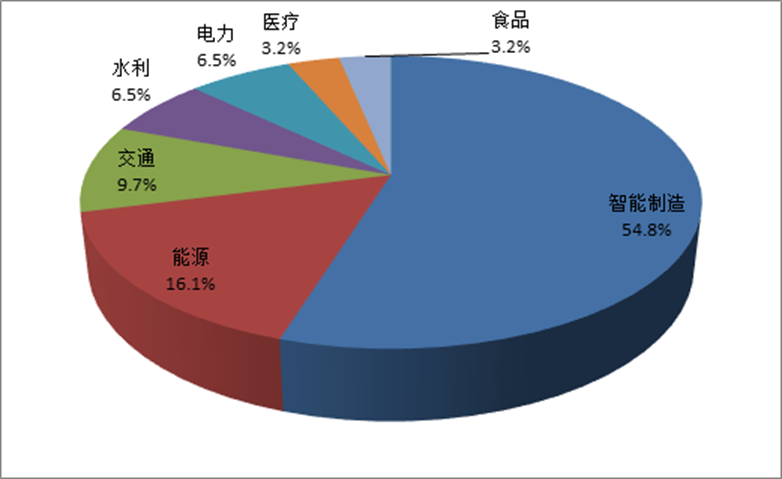

(1)針對工控環境的攻擊涉及各個行業,智能製造業更易受攻擊

通過對已獲悉的2020年工業網絡安全事件的行業分布分析發現,智能製造業更易受攻擊,占比高達54.8%,同時能源、交通、水利、醫療、食品等重要行業也是重點攻擊對象。

圖17 2020年工控安全事件涉及行業

(2)針對工控環境的攻擊呈高發態勢,勒索攻擊成為其首要威脅

工業領域因運營成本高、數據價值大、社會影響廣,成為勒索病毒攻擊的首選。通過對已獲悉的2020年工業網絡安全事件的攻擊類型進行分析發現,針對工控係統的勒索軟件攻擊事件占比最高,高達62%。

工控環境裏大量的工業主機都是通用的計算機設備,Windows操作係統仍然占據了工業企業服務器和工業內網主機中的絕大多數,其中Windows XP的使用比例依然超過40%,Windows 7數量占據首位。操作係統潛在的漏洞風險,加上內部安全意識的缺乏和安全管理措施的疏忽導致大量工業內網終端主機常常是處於“無補丁”“無防護”的脆弱狀態,終端主機極容易受各類惡意軟件或病毒的攻擊,一旦感染將迅速蔓延至整個工業內網,造成工業企業的巨大損失。工業主機安全問題已經成為工控環境的首要安全風險。

(3)釣魚郵件成為工控網絡攻擊常用手段,數據竊取為主要目的

為了進行更具有危害性的攻擊或者行動,通常需要打開進入目標企業的“大門”,一般情況下都使用釣魚郵件。尤其是2020年新冠疫情爆發,許多企業將業務轉移至線上,視頻會議、遠程運維等辦公模式給攻擊者提供了可乘之機。惡意攻擊者以COVID-19或冠狀病毒大流行等標題為誘餌,向製造商發起釣魚郵件攻擊。進去內部係統之後,竊取企業機密數據是大多攻擊者的目標,常常攻擊者以竊取的數據公開為要挾進行勒索,獲取利益。

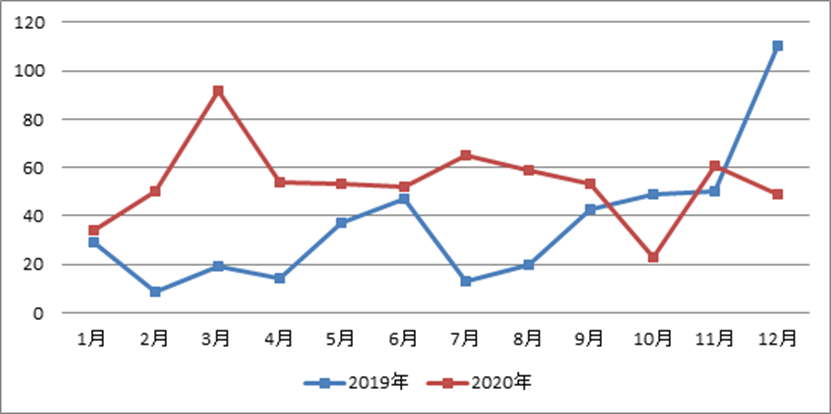

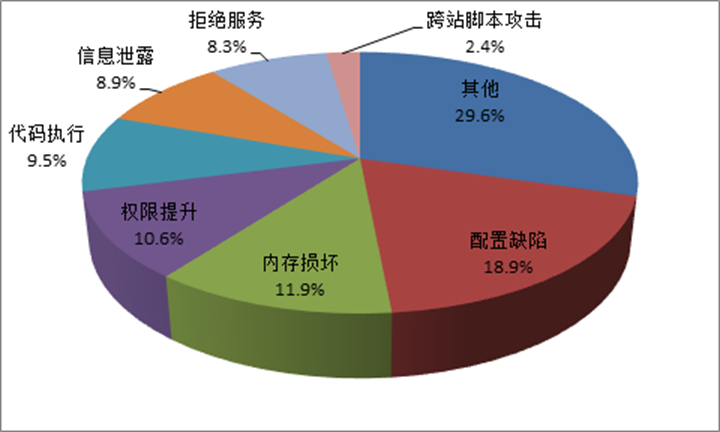

bobty下载软件 發展已近20年,隨著bobty下载软件 技術日益成熟和應用,企業上雲已成為長期趨勢,隨之而來的是人們對雲相關漏洞的研究。2020年新增bobty下载软件 漏洞1316個,比2019年同期(總數1144個)增長15%,近2年漏洞增長趨勢見下圖:

圖18 2020與2019年bobty下载软件 新增漏洞趨勢

當前正處於bobty下载软件 蓬勃發展的時代,bobty下载软件 的出現使得信息技術的成本降低,方便了用戶的操作,可以隨時隨地使用雲終端訪問雲端數據。因此,bobty下载软件 涉及到的應用非常廣泛,包括基礎建設,平台軟件,應用軟件等。根據統計,其漏洞類型主要分布在配置缺陷和權限提升、內存損壞等。

圖19 2020年bobty下载软件 漏洞類型占比

漏洞名稱 | 發布時間 |

WMware DHCP 組件 UAF 漏洞(CVE-2020-3947) | 2020/3/13 |

VMware 權限提升漏洞(CVE-2020-3950) | 2020/3/17 |

VMware vCenter Server Directory Service認證繞過漏洞(CVE-2020-3952) | 2020/4/10 |

VMware Cloud Director Expression Language代碼注入漏洞(CVE-2020-3956) | 2020/5/20 |

EXSi 越界讀取漏洞(CVE-2020-3960) | 2020/6/9 |

Docker Runc 環境逃逸漏洞(CVE-2020-14298) | 2020/6/23 |

Kubernetes 本地主機邊界繞過漏洞(CVE-2020-8558) | 2020/7/8 |

QEMU 虛擬機逃逸漏洞(CVE-2020-14364) | 2020/8/24 |

VMware_vCenter_6.5u1之前版本任意文件讀取 | 2020/10/14 |

VMware多產品配置器命令注入漏洞(CVE-2020-4006) | 2020/11/23 |

經典漏洞盤點:

WMware DHCP 組件 UAF 漏洞(CVE-2020-3947)

CVE-2020-3947 是一個存在於Vmware Workstation 和Vmware Fusion DHCP組件(vmnetdhcp.exe)中的 UAF 漏洞,VMware官方評估這是一個CVSSv3 評分為 9.3 的嚴重漏洞。如果漏洞被成功利用,可能導致攻擊者通過客戶機在宿主機上執行任意代碼,或者造成宿主機上 vmnetdhcp 服務的 DoS 情況。

VMware 權限提升漏洞(CVE-2020-3950)

3月17日,VMware官方發布編號為VMSA-2020-0005的安全公告,修複了存在於VMware Fusion,VMRC for Mac 和Horizon Client for Mac中的權限提升漏洞(CVE-2020-3950),由於VMware錯誤的使用了setuid,攻擊者利用此漏洞可將目標係統中的普通用戶權限提升至管理員權限。

Docker Runc 環境逃逸漏洞(CVE-2020-14298)

Docker是美國Docker公司的一款開源的應用容器引擎。該產品支持在Linux係統上創建一個容器(輕量級虛擬機)並部署和運行應用程序,以及通過配置文件實現應用程序的自動化安裝、部署和升級。 Docker 1.13.1-108.git4ef4b30.el7版本中存在安全漏洞。攻擊者可利用該漏洞入侵容器主機和在同一主機上運行的其他容器。

Kubernetes 本地主機邊界繞過漏洞(CVE-2020-8558)

Kubernetes是一個開源係統,用於跨多台主機管理容器化的應用程序。它為應用程序的部署、維護和擴展提供了基本機製。kube-proxy組件存在漏洞,攻擊者可能通過同一局域網下的容器,或在集群節點上訪問同一個二層域下的相鄰節點上綁定監聽了本地127.0.0.1端口的TCP/UDP服務,從而獲取接口信息。如果綁定在端口上的服務沒有設置身份驗證,就會導致該服務容易受到攻擊。以下情況容易受到攻擊:不受信任的主機與節點共享相同的第二層域(即相同的LAN)的環境中;集群允許不受信任的pods運行帶有CAP_NET_RAW的容器(Kubernetes的默認設置是允許這個功能的);節點(或主機網絡pods)運行的本地服務沒有身份驗證。

QEMU 虛擬機逃逸漏洞(CVE-2020-14364)

QEMU作為雲服務的基礎軟件設施,在KVM,libvit等技術的支持下能夠實現搭建出快速高效的虛擬化雲平台。而QEMU的本質是運行在物理係統上的一款高權限軟件,一旦 QEMU 本身出現問題,導致攻擊者直接進入真實係統,從而危害整個雲體係的安全。該漏洞的影響後果非常嚴重,攻擊者可以利用該漏洞實現任意地址讀取和寫入,從而獲得qemu進程的所有權限從而實現虛擬機逃逸,實現惡意代碼執行攻擊。此外,如果qemu進程處於root用戶組那麼攻擊者就可以完整獲得操作係統的控製權進而執行任意linux係統命令。

(1)隨著bobty下载软件 市場的持續增長,雲相關漏洞數量會持續逐年增加

隨著bobty下载软件 市場的持續增長,單個漏洞的影響麵隨之被放大,雲服務廠商對bobty下载软件 平台和組件漏洞的重視,以及賞金的投入增加,引導越來越多漏洞挖掘人員將目光投向了bobty下载软件 。

(2)安全產品雲化將成為趨勢

業務可以上雲,安全防護能力也可以上雲。伴隨bobty下载软件 對計算和網絡資源利用率的不斷提升,傳統安全產品雲化將成為趨勢。各類虛擬WAF,虛擬防火牆技術已經非常成熟,將安全設備軟件化,並建立簡單的虛擬化安全資源池屬於第一層的安全雲化,從邏輯控製層的角度出發,屏蔽底層技術細節,將各類安全能力從單純的產品配置轉變為服務化配置,將繁瑣的安全業務重新進行定義,從用戶業務的角度出發,抽象為必要的實現邏輯,則是第二層安全雲化。

2020年對比2019年,網絡安全漏洞數量和網絡攻擊數量都有增長。其中,Web類威脅告警中以遠程代碼執行漏洞利用攻擊為主,相比原來的注入類攻擊手段,門檻更低危害更大;操作係統類漏洞以遠程代碼執行與權限提升為主,操作係統類漏洞影響麵大,利用成功容易爆發蠕蟲病毒傳播事件與勒索事件;網絡設備類漏洞大幅增加,網絡設備由於漏洞被攻擊的事件越發頻繁,其中安全廠商設備漏洞被利用逐漸成為焦點;工業互聯網安全態勢在2020年整體表現較為嚴峻,並且不乏一些工業雲平台、工業管理平台暴露在互聯網上且存在高危的漏洞;在bobty下载软件 生態環境下,虛擬化技術、共享資源、相對複雜的架構、以及邏輯層次的增加,導致可利用的攻擊麵增加,攻擊者可使用的攻擊路徑也大大增加。

當前互聯網用戶規模不斷擴大,應用場景持續增多,金融、醫療、教育、交通等行業在產業互聯網的高速發展過程中,麵臨的企業和個人敏感數據的泄露,非法交易,數據濫用等數據安全問題也愈發嚴峻。隨著網絡邊界的不斷擴大,跨境場景的網絡威脅比重也將不斷增加,各種攻擊手段也將不斷刷新人們的認知,未來的數據安全問題可能會直接影響到人們的生命安全、社會的經濟發展、國家的長治久安,切實做好網絡數據安全治理尤為重要。

在漏洞態勢不斷發生變化的大環境中,BOB登陆 秉承維護計算機網絡空間安全的核心理念,從漏洞的視角針對目前的安全建設提出一些建議。對於安全建設有一些建議,例如及時安裝係統和軟件的更新補丁,隔離辦公網和生產環境,主機進行集成化管理,配置防護係統實時在網絡傳輸層進行鏈路阻斷,禁止外部IP訪問特殊端口(如139、445、3389端口),采用最小化端口與服務暴露原則等。對於各個不同分類漏洞,安全建議不盡相同,具體如下:

(1)Web應用安全建議

Web類應用係統的應用軟件需要具備一定的安全功能,來保證係統本身不被攻擊或破壞。能夠通過某種形式的身份驗證來識別用戶,並確保身份驗證過程是安全的。為了防止一些惡意輸入,還要對輸入的數據和參數進行校驗。另外還要考慮Web係統的安全配置、敏感數據的保護、用戶的權限管理以及所有操作的安全審計。因此Web應用係統本身安全建議如下:

1、身份驗證:管理頁麵采取強口令策略。係統登錄驗證口令具備一定的複雜度。網頁上的登錄、認證表單加入強身份認證機製,如驗證碼、動態口令卡等。對於常見的敏感帳號,如:root、admin、administrator等,在係統安裝完成之後修改為其它名稱或者禁用。

2、會話管理:會話過程中不允許修改的信息,作為會話狀態的一部分在服務器端存儲和維護。不通過隱藏域或URL重寫等不安全的方式存儲和維護。不使用客戶端提交的未經審核的信息來給會話信息賦值,防止會話信息被篡改。用戶登錄後分配新的會話標識,不能繼續使用用戶未登錄前所使用的標識。

3、權限管理:用戶權限最小化和職責分離。一個帳號隻能擁有必需的角色和必需的權限。授權和用戶角色數據存放在服務器端,鑒權處理也在服務器端完成。不將授權和角色數據存放在客戶端中(比如Cookie或隱藏域中),以防止被篡改。拒絕用戶訪問Web服務器上不公開的內容,應對各種形式執行程序的訪問進行控製。

4、敏感數據保護:敏感數據(比如密碼、密鑰等)加密存儲、加密傳輸。隱藏域中不存放明文形式的敏感數據。采用安全的密碼算法對敏感信息進行加密。

5、程序設計:不在程序中將密碼、密鑰等數據固化,不在代碼中存儲如數據庫連接字符串、口令和密鑰之類的敏感數據。

7、安全審計:對於業務運行異常、非法訪問、非法篡改等異常行為應有完整的記錄,包括事件的源IP、事件的類型、事件發生的動作、事件時間等。

8、代碼安全:在開發過程中,注意代碼安全,主要包括對SQL注入、用戶輸入腳本過濾、Cookie管理、信息泄露等常見威脅的預防。在代碼注釋信息中禁止包含數據庫連接信息、SQL語句信息。

9、中間件安全:中間件版本、安全補丁及時更新,加強安全配置、安全加固,避免被黑客等利用攻擊整個係統。

(2)操作係統安全建議

操作係統是運行應用程序的物理環境,操作係統中的任何漏洞可危害應用程序的安全性。通過保護操作係統安全,可以使環境穩定,控製資源的訪問,以及控製環境的外部訪問。

針對操作係統的安全策略和建議如下:

1、 用戶帳戶策略:限製服務器計算機上的用戶帳戶數,減少不必要的和舊的用戶帳戶;確保僅一些可信用戶具有對服務器計算機的管理訪問權限,為運行應用程序的帳戶分配所需的最低訪問權限。

2、 密碼策略:開發和管理操作係統安全的密碼策略,采用高強度密碼規則。

3、 文件係統策略:為用戶授予所需目錄的隻讀權限,缺省情況下,拒絕訪問權限,除了被明確授予訪問權限的用戶,拒絕所有人對資源的訪問。

4、 網絡服務策略:僅使用運行應用程序所需的服務,例如,可能不需要 FTP、Rlogin 或 SSH 服務;為網絡服務用戶減少訪問權限的級別;確保具有 Web 服務器訪問權限的用戶帳戶不可訪問 shell 功能;確保未使用的服務沒有運行,且它們沒有在操作係統上自動啟動;刪除或注釋掉未計劃使用的端口,減少係統的可能入口點;保護係統免受與端口137、138和139相關聯的NetBIOS威脅。

5、 係統補丁策略:經常檢查安全性更新,確保服務是新的;為操作係統運行供應商建議的最新補丁。

6、 操作係統最小化:除去不重要的應用程序來減少可能的係統漏洞。

7、 記錄和監控策略:記錄安全性相關的事件,包括成功和失敗的登錄、注銷和用戶權限的更改;監視係統日誌文件,通過限製對係統日誌文件的訪問權限,保護其安全;保護維護日誌免受篡改;保護日誌記錄配置文件的安全。

8、 定期備份係統資源。

(3)網絡設備安全建議

網絡設備在網絡中處於重要位置,網絡安全產品屬於企業邊界防護的關鍵設施,當其產品出現漏洞時,將會對企業造成非常嚴重的安全威脅。

對於企業用戶安全建議:

1、在購置設備前應對產品進行安全測試;

2、在部署時應嚴格設置設備的訪問控製權限,避免當設備淪陷時攻擊者獲得較高權限訪問敏感網段;

3、在設備運行時做好訪問權限控製(如IP限製等),關閉不需要的服務;

4、在運營設備時應同樣對設備進行日誌記錄和審計;

5、當漏洞出現時,及時聯係廠商進行設備的更新及售後。

對於廠商安全建議:

1、在產品發布前應對產品進行嚴格的安全測試;

2、及時關注最新的安全技術,及時修補產品中存在漏洞的第三方庫等外部依賴。

(4)數據庫安全建議

數據庫軟件漏洞屬於產品自身的缺陷,由數據庫廠商對其修複,通常以產品補丁的形式出現。針對數據庫漏洞攻擊的數據庫加固方式可以采用購買第三方產品,安全建議如下:

1、采取用戶權限最小化原則,配置數據庫帳號時,滿足應用係統使用的最小權限的賬號,任何額外的權限都可能是潛在的攻擊點。

2、定期安裝數據庫廠商提供的漏洞補丁,即使由於各種原因無法及時打補丁,通過虛擬補丁等技術暫時或永久加固數據庫。

3、對數據庫進行安全配置,數據庫默認安裝下並不會開啟所有安全配置,在充分考慮對應用的影響後,盡可能開啟數據庫自身提供的安全設置將會極大降低被不法分子攻擊的成功率。

4、采取數據庫功能最小化原則,對於用戶來說,大部分數據庫功能組件根本不會使用。在綜合應用和運維後,劃定一個使用組件的最小範圍。刪除數據庫中不用的組件,減少數據庫組件可以有效的減少用戶麵對的風險麵。

5、配置高強度密碼,杜絕弱口令或默認口令。

(5)工控係統安全建議

一般現代工業控製係統多由以下幾個關鍵部分組成:人機界麵HMI,遠程終端單元RTU,綜合監管係統和可編程邏輯控製器PLC。由上述部分組成的工業控製係統主要有以下幾個風險點:病毒容易通過企業辦公網感染綜合監管係統,工控係統中多餘的USB接口封閉不足,對遠程維護通道未加嚴格限製,導致生產網直接暴露在互聯網上。

因此,建議執行以下操作來加強工控係統運行安全:

1、分離工業控製係統的開發、測試和生產環境。

2、通過工業控製網絡邊界防護設備對工業控製網絡與企業網或互聯網之間的邊界進行安全防護,禁止沒有防護的工業控製網絡與互聯網連接。嚴格限製工業控製係統麵向互聯網開通 HTTP、FTP、Telnet 等高風險通用網絡服務。

3、通過工業防火牆、網閘等防護設備對工業控製網絡安全區域之間進行邏輯隔離安全防護,在重要工業控製設備前端部署具備工業協議深度包檢測功能的防護設備,限製違法操作。

4、拆除或封閉工業主機上不必要的 USB、光驅、無線等接口,若確需使用,通過主機外設安全管理技術手段實施嚴格訪問控製。

5、在工業主機登錄、應用服務資源訪問、工業雲平台訪問等過程中使用身份認證管理,對於關鍵設備、係統和平台的訪問采用多因素認證。

6、合理分類設置賬戶權限,以最小特權原則分配賬戶權限。

7、強化工業控製設備、SCADA 軟件、工業通信設備等的登錄賬戶及密碼,避免使用默認口令或弱口令,定期更新口令。

8、對遠程訪問采用數據單向訪問控製等策略進行安全加固,對訪問時限進行控製,並采用加標鎖定策略,遠程維護采用虛擬專用網絡(VPN)等遠程接入方式進行。

9、在工業控製網絡部署網絡安全監測設備,及時發現處理網絡攻擊或異常行為,在重要工業控製設備前端部署具備工業協議深度包檢測功能的防護設備,限製違法操作。

10、保留工業控製係統的相關訪問日誌,並對操作過程進行安全審計。

(6)bobty下载软件 安全建議

bobty下载软件 基於虛擬化和分布式計算技術,bobty下载软件 服務已經不單單是一種分布式計算,而是分布式計算、效用計算、負載均衡、並行計算、網絡存儲、熱備份冗雜和虛擬化等計算機技術混合演進並躍升的結果。bobty下载软件 技術正在不斷改變組織使用、存儲和共享數據、應用程序以及工作負載的方式,與此同時,它也引發了一係列新的安全威脅和挑戰。bobty下载软件 安全包括操作係統安全、數據安全、應用安全、網絡控製安全等,對其安全建議如下:

雲服務提供側:

對於雲服務商,需要構建安全穩定的基礎設施平台,並且麵向應用從構建、部署到運行時刻的全生命周期構建對應的安全防護手段:

1、雲平台基礎設施層的安全:基礎設施主要包括支撐雲服務的物理環境,以及運維運營包括計算、存儲、網絡、數據庫、平台、應用、身份管理和高級安全服務等各項雲服務的係統設施。雲平台基礎設施層是保障業務應用正常運行的關鍵,雲服務商需要確保各項雲技術的安全開發、配置和部署安全。

2、雲服務的自身安全配置和版本維護:建立版本更新和漏洞應急響應機製,虛機OS的版本更新和漏洞補丁的安裝能力也是保證基礎設施安全的基本防護措施,除此之外如K8s等容器相關開源社區的風險漏洞,都可能成為惡意攻擊者首選的攻擊路徑,需要廠商提供漏洞的分級響應機製並提供必要的版本升級能力。

3、平台的安全合規性:雲服務商需要基於業界通用的安全合規標準,保證服務組件配置的默認安全性,同時麵向平台用戶和安全審計人員,提供完備的審計機製。

4、業務應用側提供縱深防禦能力:雲服務商提供適合雲場景下應用的安全防護手段,幫助終端用戶在應用生命周期各階段都能有對應的安全治理方案。

企業安全側:

對於企業的安全管理和運維人員來說,首先需要理解雲上安全的責任共擔模型邊界,究竟企業自身需要承擔起哪些安全責任。對於企業安全管理人員來說可以參考關注如下方向加固企業應用生命周期中的生產安全:

1、應用製品的供應鏈安全:對於企業來說製品供應鏈環節的安全性是企業應用生產安全的源頭,一方麵需要在應用構建階段保證製品的安全性;另一方麵需要在製品入庫,分發和部署時刻建立對應的訪問控製,安全掃描、審計和準入校驗機製,保證製品源頭的安全性。

2、權限配置和憑證下發遵循權限最小化原則:對於企業安全管理人員來說,需要利用雲服務商提供的訪問控製能力,結合企業內部的權限賬號體係,嚴格遵循權限最小化原則配置對雲上資源的訪問控製策略;另外嚴格控製資源訪問憑證的下發,對於可能造成越權攻擊行為的已下發憑證要及時吊銷。

3、關注應用數據和應用運行時刻安全:除了配置完備的資源請求審計外,安全管理運維人員還需要保持對應用運行時安全的關注,及時發現安全攻擊事件和可能的安全隱患。

4、及時修複安全漏洞和進行版本更新:無論是虛機係統,容器鏡像或是平台自身的安全漏洞,都有可能被惡意攻擊者利用成為入侵應用內部的跳板,企業安全管理運維人員需要根據雲服務商推薦的指導方案進行安全漏洞的修複和版本更新。

從“互聯網+”、大數據、“BOB登陆 ”到智慧城市,互聯網對我國經濟、社會、生活各方麵的滲透與影響比以往更加深入。網絡空間已經成為繼陸地、海洋、天空、太空之後的“第五空間”。來自網絡空間的威脅直接關係到社會安全、經濟安全、基礎設施安全乃至國家安全的重大問題。

我國是遭受網絡攻擊最嚴重的國家之一,現階段我們仍然麵臨著工業控製係統網絡安全保障體係不完善、網絡安全自主創新能力有待提高、網絡安全防護水平有待提升等不少亟待解決的網絡安全問題,來自網絡空間的各種挑戰越來越嚴峻。但挑戰與機遇並存,網絡安全如今已上升為國家戰略,網絡安全產業已成為網絡強國安全領域建設的重要基礎。在網絡安全需求的持續推動下,我國網絡安全產業發展勢頭強勁,安全可控技術產品不斷湧現,攻防技能得到進一步加強,網絡安全形勢整體向好。我們相信,在全社會的共同努力下網絡安全保障體係必將不斷健全。